對中東石油和天然氣供應鏈產業的APT攻擊

APT攻擊者會關注時事,使他們的攻擊活動更具吸引力,并對毫無戒心的受害者進行攻擊。這些事件并不是全球性的,通常僅是本地或區域名性的,這有助于攻擊者縮小目標范圍,以期獲得更大的攻擊成果。

因此,當阿布扎比國家石油公司(ADNOC)終止其之前簽訂的工程,采購和建筑(EPC)合同時,細心的攻擊者為攻擊方案提供了新的思路。

https://meed.com/adnoc-awards-dalma-gas-project-to-petrofac-and-sapura

自2020年7月以來,我們發現針對中東石油和天然氣行業多個供應鏈相關組織的針對性攻擊有所增加。 我們發現了以電子郵件附件形式發送的惡意PDF文件的多個實例,并發現被用來向這些組織分發竊取信息的木馬文件AZORult。

在此博客中,我們描述了此活動的詳細信息,解釋了攻擊媒介,惡意軟件分發策略和威脅歸因。

0x01 分發策略

攻擊鏈始于一封電子郵件,該電子郵件似乎來自于ADNOC的一名官員,并且針對的是供應鏈和中東政府部門的官員。

此攻擊活動系列中的每封電子郵件都有一個附件PDF文件。該PDF的首頁上包含下載鏈接,這些鏈接可通往合法的文件共享站點,例如wetransfer和mega.nz(在其中托管ZIP存檔)。ZIP文件包含一個打包的惡意.NET可執行文件,它將解密,加載和執行AZORult木馬文件。圖1顯示了攻擊流程。

圖1:攻擊流程

郵件分析

圖2顯示了一封電子郵件,該電子郵件偽裝成來自ADNOC Sour Gas實驗室的高級化學家。

圖2:發送給中東供應鏈行業官員的虛假電子郵件

在所有情況下,電子郵件都是從基于Gmail的地址發送的。在攻擊中觀察到的兩個Gmail地址是:

salessigma87@gmail.com](mailto:salessigma87@gmail.com)

[procurment.chefsfirst.com@gmail.com](mailto:procurment.chefsfirst.com@gmail.com)

攻擊者還利用了來自Tutanota的匿名電子郵件服務來創建在keemail.me和tuta.io中注冊的電子郵件,這些電子郵件活動中也使用了這些電子郵件。

電子郵件附帶的PDF文件是多頁文件(共14頁),似乎是與ADNOC和多哈機場有關的各種項目的供應合同和法律招標的報價請求(RFQ)。誘餌文件經過精心設計,社工目的非常明顯。每個文檔的第一頁包含使用嵌入式下載鏈接訪問規格和圖紙的說明,這些鏈接會導致下載惡意ZIP文檔,如上面的攻擊流程所述。

PDF中內容的一些示例包括:

PDF文件名: PI-18031 Dalma Gas Development Project(Package B)-TENDER BULLETIN-01.pdf

MD5哈希: e368837a6cc3f6ec5dfae9a71203f2e2

圖3顯示了一個偽裝成與Dalma天然氣開發項目相關的合法報價請求(RFQ)的PDF。它在右上方帶有ADNOC的徽標,并且第一頁包含惡意下載鏈接。

圖3:與此攻擊相關的PDF中包含的偽造信件

PDF文件名: AHA-QA HAMAD INTERNATIONAL AIRPORT EXPANSION,DOHA.pdf

MD5哈希: abab000b3162ed6001ed8a11024dd21c

圖4顯示了一個PDF,該PDF偽裝成哈馬德國際機場多哈擴建計劃的報價請求,據推測是來自卡塔爾的供應鏈貿易承包商。

圖4:當地機場擴建項目的虛假詢價

0x02 樣本分析

攻擊者對中東目標特別感興趣,例如中東供應鏈中的組織和政府部門,尤其是阿拉伯聯合酋長國( UAE)和卡塔爾。

根據電子郵件的目標收件人,電子郵件的內容以及附加的PDF文件,以及元數據和基礎結構分析,我們得出結論,這是對中東組織的針對性攻擊。

元數據分析

在研究了PDF文件的元數據之后,我們能夠發現與同一威脅參與者關聯的多個PDF文件。從2020年1月到2020年5月,該分發方法已在野外大量使用。

從2020年7月開始,我們觀察到該威脅參與者的活動有所增加,并發起了新的攻擊。

PDF文件的元數據表明它們是使用Microsoft Office Word 2013生成的。在所有PDF示例中使用的唯一的作者姓名是:

Donor1

Mr. Adeel

圖5顯示了帶有MD5哈希e368837a6cc3f6ec5dfae9a71203f2e2的PDF文件的元數據示例。

圖5:此攻擊系列中使用的PDF之一的元數據

附錄中提供了此活動中確定的所有PDF樣本的完整列表。

基礎設施分析

除了電子郵件的內容和用于威脅歸因的文檔之外,我們還可以從命令與控制(C&C)基礎結構中推斷出威脅參與者特別選擇了與主題融合的C&C服務器。

我們發現的示例中的C&C服務器是crevisoft.net。

在分析時,此域名名解析為IP地址 167.114.57.136。我們觀察到,當直接訪問該域名名時,它將重定向到位于crevisoft.com上的埃及服務咨詢公司 ,如圖6所示。

圖6:在crevisoft.com上托管的基于中東的合法站點

以下所有四個域名都將重定向到上述域名:

- · crevisoft.net

- · cis.sh

- · crevisoft.org

- · crevisoft.co

有了較高的置信度,我們可以得出結論,該攻擊者有興趣竊取信息并獲得對位于中東的供應鏈相關組織的基礎結構的訪問權限。

.NET payload的技術分析

出于技術分析的目的,我們將分析帶有MD5哈希的.NET二進制文件:84e7b5a60cd771173b75a775e0399bc7

下載的ZIP歸檔文件中包含的payload是打包和混淆的.NET二進制文件。

基于靜態分析,我們可以看到payload偽裝成具有欺騙性元數據的Skype應用程序,如圖7所示。

圖7:主要.NET可執行文件的元數據

執行后,它將解壓縮嵌入在資源部分中的另一個payload。圖8顯示了使用硬編碼密鑰“ GXR20”解密payload的定制算法。

圖8:用于解密第二階段.NET DLL的子例程

第二階段

圖9顯示了解密后的payload,它是一個帶有MD5哈希值 0988195ab961071b4aa2d7a8c8e6372d和名稱Aphrodite.dll的.NET DLL。

圖9:解壓縮并加載的第二階段DLL,稱為Aphrodite

通過為名為“ Mortiz.Anton”的類創建一個對象以及以下三個參數,將代碼執行轉移到DLL,如圖10所示。

- · ugz1:“ ddLPjs”(位圖圖像資源的名稱)

- · ugz3:“ KKBxPQsGk”(解密密鑰)

- · projName:“ Skype”(主要可執行文件的項目名稱)

圖10:將代碼控件傳遞給Aphrodite DLL

該DLL進一步解壓縮另一個二進制文件,該二進制文件作為位圖圖像嵌入在主要可執行文件的資源部分中,如圖11所示。

圖11:資源部分內部的位圖圖像,其中包含下一階段的payload

與第二階段(Aphrodite)相似,它也使用自定義算法進行加密。定制算法基于XOR,使用參數ugz3指定的密鑰。

第三階段

最終的解壓縮二進制文件是一個帶有MD5哈希 ae5f14478d5e06c1b2dc2685cbe992c1和名稱Jupiter的.NET DLL 。

通過調用其例程之一,將代碼控件轉移到第三級DLL,如圖12所示。

圖12:解壓縮并加載的名為Jupiter的第三階段DLL

此第三階段DLL使用各種方法來檢測虛擬化或分析環境的存在。

注冊表檢查

- Registry key: "HARDWARE\\DEVICEMAP\\Scsi\\Scsi Port 0\\Scsi Bus 0\\Target Id 0\\Logical Unit Id 0"

- Value: "Identifier"

- Data contains: "VBOX" OR "VMWARE" OR "QEMU"

- Registry key: "HARDWARE\\Description\\System"

- Value: "SystemBiosVersion"

- Data contains: "VBOX" OR "QEMU"

- Registry key: "HARDWARE\\Description\\System"

- Value: "VideoBiosVersion"

- Data contains: "VIRTUALBOX"

- Checks if key present: "SOFTWARE\\Oracle\\VirtualBox Guest Additions" OR "SOFTWARE\\VMware, Inc.\\VMware Tools"

- Registry key: "HARDWARE\\DEVICEMAP\\Scsi\\Scsi Port 1\\Scsi Bus 0\\Target Id 0\\Logical Unit Id 0"

- Value: "Identifier"

- Data contains: "VMWARE"

- Registry key: "HARDWARE\\DEVICEMAP\\Scsi\\Scsi Port 2\\Scsi Bus 0\\Target Id 0\\Logical Unit Id 0"

- Value: "Identifier"

- Data contains: "VMWARE"

- Registry key: "SYSTEM\\ControlSet001\\Services\\Disk\\Enum"

- Value: "0"

- Data contains: "VMWARE"

- Registry key: "SYSTEM\\ControlSet001\\Control\\Class\\{4D36E968-E325-11CE-BFC1-08002BE10318}\\0000"

- Value: "DriverDesc"

- Data contains: "VMWARE"

- Registry key:

- "SYSTEM\\ControlSet001\\Control\\Class\\{4D36E968-E325-11CE-BFC1-08002BE10318}\\0000\\Settings"

- Value: "Device Description"

- Data contains: "VMWARE"

- Registry key: "SOFTWARE\\VMware, Inc.\\VMware Tools"

- Value: "InstallPath"

- Data contains: "C:\\PROGRAM FILES\\VMWARE\\VMWARE TOOLS\\"

環境檢測:

檢查kernel32.dll的導出函數是否包含:wine_get_unix_file_name

基于Windows Management Instrumentation(WMI)的檢查:

WMI查詢:“ SELECT * FROM Win32_VideoController”

屬性:“Description”

檢查描述字段中是否存在以下關鍵字:

· "VM Additions S3 Trio32/64"

· "S3 Trio32/64"

· "VirtualBox Graphics Adapter"

· "VMware SVGA II"

· "VMWARE"

基于DLL名稱的檢查:

檢查進程地址空間中是否存在名稱為“ SbieDll.dll”的DLL。

基于用戶名的檢查:

檢查系統用戶名是否包含以下字符串之一:

· "USER"

· "SANDBOX"

· "VIRUS"

· "MALWARE"

· "SCHMIDTI"

· "CURRENTUSER"

基于文件名或基于文件路徑的檢查:

FilePath包含:“ // VIRUS”或“ SANDBOX”或“ SAMPLE”或“ C:\ file.exe”

窗口類檢查:

“ Afx:400000:0”

執行完所有上述環境檢查后,在主進程的新實例中注入了AZORultpayload(MD5哈希: 38360115294c49538ab15b5ec3037a77)。

基于代碼執行的流程和所使用的反分析技術,.NET打包的payload似乎是使用CyaX打包程序創建的。有關此打包程序的更多詳細信息,請參見此處。

https://rvsec0n.wordpress.com/2020/01/24/cyax-dotnet-packer/

網絡通訊

最終的未壓縮payload AZORult將在計算機上執行信息竊取活動,并通過向URL發送HTTP POST請求來泄露信息:hxxp://crevisoft.net/images/backgrounds/ob/index.php

經過檢查,我們發現在C&C服務器上啟用了opendir,如圖13所示。

圖13:在C&C服務器上啟用了Opendir

可以通過以下網址訪問C&C服務器上的AZORult面板:hxxp://crevisoft.net/images/backgrounds/ob/panel/admin.php。

圖14:AZORult面板

PHP郵件程序腳本

在C&C服務器上發現的其他組件中,我們發現了一個PHP郵件腳本,部署在 hxxp:// crevisoft [。] net / images /-/ leaf.php。

這使攻擊者可以使用C&C服務器的SMTP發送電子郵件。

圖15:C&C服務器上的PHP郵件腳本

0x03 結論

該攻擊者針對中東地區石油和天然氣行業供應鏈行業的員工,像往常一樣,用戶在突然收到電子郵件時應保持謹慎,即使這些電子郵件似乎與你感興趣的東西有關,例如可能看起來是相關的項目投標文件。始終警惕嵌入在文件格式(例如PDF)中的鏈接,因為這些鏈接可能會導致系統上下載惡意文件。

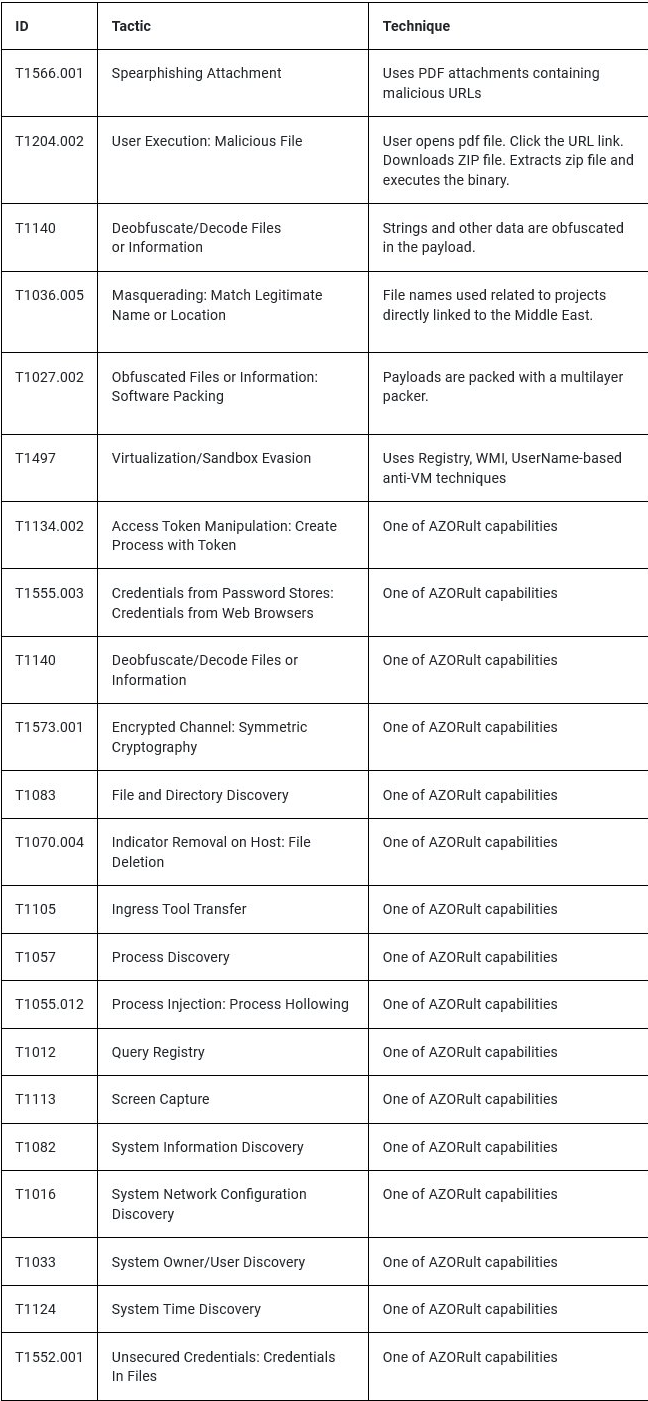

0x04 MITRE ATT&CK TTP映射

0x05 IOCs

- Naming convention: “Updates\”

- Updates\YJSlNpkH

- Updates\WWOsRUUn

- Updates\NcojkRtJmDPru

- XML file names

- Scheduled tasks are created using dropped XML files in %temp% directory with random names.

- C:\Users\user\AppData\Local\Temp\tmp9AA2.tmp

- C:\Users\user\AppData\Local\Temp\tmp23B7.tmp

- C:\Users\user\AppData\Local\Temp\tmp24CC.tmp

- Dropped filenames

- Files are dropped in the “AppData\Roaming” directory with the same name as a scheduled task.

- C:\Users\User\AppData\Roaming\YJSlNpkH.Exe

- C:\Users\User\AppData\Roaming\WWOsRUUn.Exe

- C:\Users\user\AppData\Roaming\NcojkRtJmDPru.exe

- File hashes

- PDF hashes

- Author: Donor1

- e368837a6cc3f6ec5dfae9a71203f2e2

- 741f66311653f41f226cbc4591325ca4

- fe928252d87b18cb0d0820eca3bf047a

- 8fe5f4c646fd1caa71cb772ed11ce2e5

- d8e3637efba977b09faf30ca49d75005

- c4380b4cd776bbe06528e70d5554ff63

- 34cae3ae03a2ef9bc4056ca72adb73fc

- 363030120a612974b1eb53cc438bafcb

- 2710cc01302c480cd7cd28251743faf0

- 1693f1186a3f1f683893b41b91990773

- 7a016c37fa50989e082b7f1ca2826f04

- 709895dd53d55eec5a556cf1544fc5b9

- 5d9ed128316cfa8ee62b91c75c28acd1

- c2ac9c87780e20e609ba8c99d736bec1

- 269cfd5b77ddf5cb8c852c78c47c7c4c

- 653f85816361c108adc54a2a1fadadcf

- 6944f771f95a94e8c1839578523f5415

- 8e5c562186c39d7ec4b38976f9752297

- 3d019ede3100c29abea7a7d3f05c642b

- 67f178fd202aee0a0b70d153b867cb5e

- 39598369bfca26da8fc4d71be4165ab4

- 70a92fdba79eaca554ad6740230e7b9a

- 9db3d79403f09b3d216ee84e4ee28ed3

- bafdeef536c4a4f4acef6bdea0986c0b

- 8d7785c8142c86eb2668a3e8f36c5520

- 653e737fd4433a7cfe16df3768f1c07e

- ebdcb07d3de1c8d426f1e73ef4eb10f4

- d258ba34b48bd0013bfce3308576d644

- a74c619fd61381a51734235c0539e827

- 6f1bd3cb6e104ed6607e148086b1e171

- cf04d33371a72d37e6b0e1606c7cd9a2

- ede5fa9b9af1aeb13a2f54da992e0c37

- 5321cd5b520d0d7c9100c7d66e8274e1

- de521f9e4bc6e934bb911f4db4a92d36

- 36e5726399319691b6d38150eb778ea7

- 1c5cb47fd95373ade75d61c1ae366f8b

- b7b41d93709777780712f52a9acf7a26

- 62a05b00c7e7605f7b856c05c89ee748

- b520f4f9d87940a55363161491e69306

- 40c1156d98c39ac08fd925d86775586d

- Author: Mr. Adeel

- f2319ddb303c2a5b31b05d8d77e08b4e

- 24e67f40ccb69edb88cc990099ef2ffe

- 54fc7650a8b5c1c8dc85e84732a6d2c7

- 9cf615982d69d25b1d0057617bd72a95

- e9dfa14e4f6048b6f3d0201b2f3c62fe

- abab000b3162ed6001ed8a11024dd21c

- 5c857bf3cf52609ad072d6d74a4ed443

- 73ddf9f8fc3dc81671ea6c7600e68947

- 3510cbf8b097e42745cfb6782783af2b

- 694a6568b7572125305bdb4b24cebe98

- 7fa5028f2394dcea02d4fdf186b3761f

- 2260d015eacdc14e26be93fbc33c92aa

- d51d5e4c193617fa676154d1fe1d4802

- 912dbb9e0400987c122f73e0b11876c0

- 0f4cd9e8111d4eeda89dbe2ce08f6573

- d03fb3e473bd95c314987a1b166a92ed

- 549a06cb43563dad994b86e8f105323a

- 80149a26ee10786d6f7deaf9fb840314

- c7ced41f38b2d481d1910663a14fbec4

- 3ce6cc6dee4563eb752e55103cdb84d4

- ZIP hashes

- 6d0241bc7d4a850f3067bc40124b3f52

- cdfde809746759074bcd8ba54eb19ccd

- 40b5976eb7ddd1d372e34908f74ba0c4

- 93c8ed2915d8a3ff7285e0aa3106073e

- 2b719eeca275228fbead4c1d3016b8e4

- Exe hashes

- 42aec0b84a21fa36fc26b8210c197483

- 02ae44011006e358a3b1ccbd85ba01f2

- 131772a1bb511f2010da66c9c7dca32f

- 7860c138e3b8f40bfb6efec08f4a4068

- 3bcbe4d2951987363257a0612a107101

- 328aa4addb7e475c3721e2ae93391446

- 84e7b5a60cd771173b75a775e0399bc7

- 3c83b0fe45e15a2fd65ed64a8e1f65e9

- f626e64f57d3b8c840a72bbfbe9fb6ca

- fcf7a9b93cffddf0a242a8fc83845ee3

- Unpacked file hashes

- 0988195ab961071b4aa2d7a8c8e6372d - Aphrodite

- Ae5f14478d5e06c1b2dc2685cbe992c1 - Jupiter

- 38360115294c49538ab15b5ec3037a77 - Azorult

- Unique PDF file names

- Author: Donor1

- RFQ #88556524.pdf

- ADNOC RFQ 97571784 - Purchase - core store Mussafah - Tehnical and Commercial.pdf

- ALJABER-GROUP-RFQ-38982254237312018-848000071984-03-19-Rev-1.1.pdf

- Dalma Gas Development Project (Package B) -TENDER BULLETIN-01.pdf

- RFQ-VENDOR 3 YEARS SUPPLY CONTRACT (RENEWAL OF LTPA 62431092).pdf

- Author: Mr. Adeel

- RFQ-ALJ-HAMAD INTERNATIONAL AIRPORT EXPANSION, DOHA.pdf

- RFQ-HAMAD INTERNATIONAL AIRPORT EXPANSION, DOHA QATAR.pdf

- RFQ-HAMAD INTERNATIONAL AIRPORT EXPANSION, DOHA.pdf

- RFQ#ENQ34640-ALJ24.pdf

- AJC-QA HAMAD INTERNATIONAL AIRPORT EXPANSION, DOHA.pdf

- C&C servers

- hxxp://crevisoft[.]net/images/backgrounds/ob/index.php

- hxxp://nsseinc[.]com/lingo/index.php

- Email address

- salessigma87@gmail.com

- ZIP hosted URLs:

- Author of PDF: Donor1

- hxxps://we[.]tl/t-lBcWz3Rcbs

- hxxps://mega[.]nz/#!Ov41xapb!M-COPorpfcQ7j1G61afFVruLbDVwzNfujRIwERqlIQw

- hxxps://we[.]tl/t-P2Lt34YUcf

- hxxps://we[.]tl/t-7XwI9xNjQj

- hxxps://we[.]tl/t-AgAdhMTWIm

- hxxps://mega[.]nz/file/fkImWKab#zvyeMmsYgGiu-hK-FT0o4OBozg0r4gWPRUtAr6iRvwM

- hxxps://we[.]tl/t-utJr50o6uf

- hxxp://bit[.]ly/32qQFah

- hxxps://mega[.]nz/file/zsIB2aLK#pyTNpp8H4pZhpq0i7w0OB8itu3Rj_02n9BksARDrlzc

- hxxps://mega[.]nz/#!nrozSBoL!Pc5ApemPW46RC8b0kgiTIyuIa0MnQV9GDUPXGK8__LM

- hxxps://we[.]tl/t-TbbBN9VnEZ

- hxxps://mega[.]nz/#!KuRElKZT!5F_FfxkyPI7tvJ-mnL7LppAU5X5wA1XbpTM-z8DpVB8

- hxxps://mega[.]nz/file/q55WVIKB#zm3CTH6XEv63mwacATKpo2AMe7yjFmp-KpQXUBkhZJ4

- hxxp://bit[.]ly/3a3CwSX

- hxxps://we[.]tl/t-MFcMWYK7HL

- hxxps://mega[.]nz/#!Tmw0EK5Q!zSLa_Ell7Ti5sz-ca-plgqc4vZM7S813Hb9Yk5Jk81Y

- hxxps://we[.]tl/t-0NlciPHf5y

- hxxps://mega[.]nz/#!y6w1BAqS!DMfA221sRvIyqVqPNhsKMZEAtBNkjY_jLUWEmCpxMfo

- hxxps://mega[.]nz/#!j2JSwQYb!LaAP2L2WBKLU3DlR6BViQxZ4b8fsmt53Hl3RKHMfb4w

- hxxps://mega[.]nz/file/Ptp1CL6R#EvbG9Gh435cDmmXXyU1_l4dM3Bq9fP2B8VdjirGiK_c

- hxxps://we[.]tl/t-feLBFQVV1P

- hxxps://we[.]tl/t-ad5X6peqHj

- hxxps://www[.]dropbox[.]com/s/cym2723azwnb364/ADNOC%202020%20REQUEST%20FOR%20QUOTATION-REQUEST%20FOR%20TENDER%20CODE%2076384_pdf[.]zip?dl=0

- hxxps://we[.]tl/t-uwwupT1WNc

- hxxps://mega[.]nz/#!K6xgGCYJ!1cJY91IlILLrGGrDVVrkbb7vNRKL9CAFD4tB9_jP8ts

- hxxps://mega[.]nz/#!yrBGmQBA!EhgekpU4VUafMvfJKlNVFej1KsgxYWv1mfzCKXejjEc

- hxxps://we[.]tl/t-ZcyzrvcBkP

- hxxps://mega[.]nz/file/GpB3VIyS#3-tKCJ8d-y782IN0570wHMMKQ244ttzBRpUmFXh6LZQ

- hxxps://mega[.]nz/#!OvJFjQaY!UBgEDtTE_Gn4B4vYrn-d7rYeO5CBMTxt83NyXQGWh0E

- hxxps://mega[.]nz/file/G5YmjCYJ#jvqrZX2ZLXn3SAI9nzf8w6mWtxTM4_fwx7VzHdqzfqM

- hxxps://mega[.]nz/#!zygWnKAS!5kp8IWNec2HK-YPK2gk-hmLa416PZLtr6VpbNZediSk

- hxxps://mega[.]nz/#!uu40wQxJ!HXlLJw7KDJgqnpwCzgrnBt9vu_W1-FZlSIvn0JU5rDw

- hxxps://mega[.]nz/#!66hWzACL!_6klTwfD-JaSkwjWrKRIBqX1ghXr-SZGk1Utc2-VJPc

- hxxps://www[.]aljaber-llc[.]com/projects/files/ALJABER-RFQ-38982254237312018-848000071984-04-23-Rev-1[.]1[.]zip

- hxxps://we[.]tl/t-cJa4jY9Egz

- hxxps://we[.]tl/t-Out44emJ9t

- hxxps://we[.]tl/t-QuCLQY3cTh

- hxxps://we[.]tl/t-nMKuKWbMlE

- hxxps://mega[.]nz/file/f1RTVa4A#2uGmQV64RKkNYZEECYXFKjGPS-nalF2ZshufSgqsA_k

- hxxps://we[.]tl/t-oAkwGNORsR

- hxxps://we[.]tl/t-cFvm5QQlyV

- hxxps://www[.]dropbox[.]com/s/5b0bti9r6xhf3pq/ADNOC%202020%20REQUIREMENT%20TENDER%20RFQ%2056774387_PDF[.]zip?dl=0

- hxxps://we[.]tl/t-Didobux8kG

- hxxps://we[.]tl/t-FkBOHwy1ME

- hxxps://mega[.]nz/file/u7xRlS7T#I8L3NL_zi-JizZagSF-E1Gcj5I8ednV6YdqyWs5RnNo

- hxxps://we[.]tl/t-XsVO5hewBu

- Author of PDF: Mr. Adeel

- hxxps://we[.]tl/t-NwSigkLd2E

- hxxps://we[.]tl/t-wQB6ioE8dL

- hxxps://we[.]tl/t-u3NL7Wnplr

- hxxps://we[.]tl/t-zC6Wz4CpfZ

- hxxps://we[.]tl/t-5wQSJsFUlC

- hxxps://we[.]tl/t-egfvdBvESW

- hxxps://we[.]tl/t-2a9aq4LJSn

- hxxps://we[.]tl/t-4BnTk2Hwiv

- hxxps://we[.]tl/t-hSqtTJDi1f

- hxxps://we[.]tl/t-1VyVEAtzAf

- hxxps://we[.]tl/t-E1iDs5Bghr

- hxxps://we[.]tl/t-YlbV0AIU5b

- hxxps://we[.]tl/t-1yLti4IfaN

- hxxps://we[.]tl/t-dGN9sRTnch

- hxxps://we[.]tl/t-spOqYklJIQ

- hxxps://we[.]tl/t-cunxjPBouY

- hxxps://we[.]tl/t-39SvbwCY2E

- hxxps://we[.]tl/t-9RVc3dflK6

- hxxps://we[.]tl/t-aBUVx3EMdx

- hxxps://we[.]tl/t-XdOjUbrcK8

- hxxps://we[.]tl/t-MkUZugwABd

- hxxps://we[.]tl/t-ikxwkPtSBi

- hxxps://we[.]tl/t-1hWeuMe1h7

- hxxps://we[.]tl/t-2L7ajlJSCG

- hxxps://we[.]tl/t-HZygDd5TUJ

- hxxps://we[.]tl/t-MtgNnMbTij

本文翻譯自:https://www.zscaler.com/blogs/research/targeted-attacks-oil-and-gas-supply-chain-industries-middle-east如若轉載,請注明原文地址。