朝鮮黑客組織 Konni 將谷歌 Find Hub 服務(wù)武器化為遠(yuǎn)程數(shù)據(jù)擦除工具

與朝鮮有關(guān)聯(lián)的黑客組織 Konni(又名 Earth Imp、Opal Sleet、Osmium、TA406 和 Vedalia)近期發(fā)動(dòng)了一系列針對(duì) Android 和 Windows 設(shè)備的新型攻擊,旨在竊取數(shù)據(jù)并實(shí)施遠(yuǎn)程控制。Genians 安全中心(GSC)在技術(shù)報(bào)告中指出:"攻擊者偽裝成心理咨詢(xún)師和朝鮮人權(quán)活動(dòng)人士,分發(fā)偽裝成減壓程序的惡意軟件。"

利用谷歌 Find Hub 實(shí)施遠(yuǎn)程擦除

針對(duì) Android 設(shè)備的攻擊中,黑客組織首次利用谷歌資產(chǎn)追蹤服務(wù) Find Hub(原 Find My Device)的合法管理功能,遠(yuǎn)程重置受害者設(shè)備,導(dǎo)致個(gè)人數(shù)據(jù)被非法刪除。該活動(dòng)最早于 2025 年 9 月初被發(fā)現(xiàn)。

攻擊鏈?zhǔn)加隰~(yú)叉式釣魚(yú)郵件,攻擊者通過(guò)冒充韓國(guó)國(guó)稅廳等合法機(jī)構(gòu),誘騙受害者打開(kāi)惡意附件,從而投放 Lilith RAT 等遠(yuǎn)程訪問(wèn)木馬。攻擊者還會(huì)利用受害者已登錄的 KakaoTalk 聊天會(huì)話,以 ZIP 壓縮包形式向聯(lián)系人分發(fā)惡意載荷。

Konni 攻擊流程圖

GSC 指出:"攻擊者在受感染電腦中潛伏超過(guò)一年,通過(guò)攝像頭實(shí)施監(jiān)控并在用戶(hù)不在場(chǎng)時(shí)操作系統(tǒng)。在此過(guò)程中,初始入侵獲取的訪問(wèn)權(quán)限可實(shí)現(xiàn)系統(tǒng)控制和額外信息收集,而規(guī)避戰(zhàn)術(shù)則確保長(zhǎng)期隱蔽。"

多階段惡意載荷部署機(jī)制

通過(guò)即時(shí)通訊應(yīng)用傳播的 ZIP 文件包含惡意 Microsoft Installer(MSI)包("Stress Clear.msi"),該包濫用中國(guó)公司的有效簽名制造合法假象。執(zhí)行后會(huì)調(diào)用批處理腳本進(jìn)行初始設(shè)置,并運(yùn)行顯示語(yǔ)言包兼容性虛假錯(cuò)誤提示的 VB Script,同時(shí)在后臺(tái)執(zhí)行惡意命令。

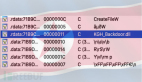

攻擊者還部署了配置為每分鐘運(yùn)行的 AutoIt 腳本(通過(guò)計(jì)劃任務(wù)實(shí)現(xiàn)),用于執(zhí)行來(lái)自外部服務(wù)器("116.202.99[.]218")的指令。雖然該惡意軟件與 Lilith RAT 存在相似性,但由于功能差異,安全研究員 Ovi Liber 將其命名為 EndRAT(又名 EndClient RAT)。

該惡意軟件支持以下命令:

- shellStart:?jiǎn)?dòng)遠(yuǎn)程 shell 會(huì)話

- shellStop:停止遠(yuǎn)程 shell

- refresh:發(fā)送系統(tǒng)信息

- list:列出驅(qū)動(dòng)器或根目錄

- goUp:返回上級(jí)目錄

- download:外泄文件

- upload:接收文件

- run:在主機(jī)執(zhí)行程序

- delete:刪除主機(jī)文件

多款遠(yuǎn)控工具協(xié)同作戰(zhàn)

Genians 表示 Konni APT 組織還利用 AutoIt 腳本投放 2025 年 9 月 10 日發(fā)布的 Remcos RAT 7.0.4 版。受害者設(shè)備上還發(fā)現(xiàn) Quasar RAT 和 RftRAT(Kimsuky 組織 2023 年曾使用的木馬)。韓國(guó)網(wǎng)絡(luò)安全公司指出:"這表明惡意軟件專(zhuān)門(mén)針對(duì)韓國(guó)相關(guān)行動(dòng),獲取相關(guān)數(shù)據(jù)并進(jìn)行深入分析需要付出大量努力。"

Lazarus 組織新版 Comebacker 惡意軟件曝光

ENKI 詳細(xì)披露了 Lazarus 組織使用新版 Comebacker 惡意軟件攻擊航空航天和國(guó)防機(jī)構(gòu)的情況。攻擊使用偽裝成空客、Edge Group 和印度坎普爾理工學(xué)院的誘餌文檔,當(dāng)受害者啟用宏時(shí),內(nèi)嵌的 VBA 代碼會(huì)執(zhí)行并投放誘餌文檔,同時(shí)加載內(nèi)存中的 Comebacker。

ENKI 在報(bào)告中稱(chēng):"攻擊者使用高度定制的誘餌文檔表明這是針對(duì)性極強(qiáng)的魚(yú)叉式釣魚(yú)活動(dòng)。雖然目前尚無(wú)受害者報(bào)告,但截至本文發(fā)布時(shí) C2 基礎(chǔ)設(shè)施仍處于活躍狀態(tài)。"

Kimsuky 采用新型 JavaScript 投放器

研究還發(fā)現(xiàn) Kimsuky 在近期行動(dòng)中使用的新型基于 JavaScript 的惡意軟件投放器,顯示該組織持續(xù)升級(jí)其惡意武器庫(kù)。攻擊始于初始 JavaScript 文件("themes.js"),該文件會(huì)聯(lián)系攻擊者控制的基礎(chǔ)設(shè)施獲取更多能執(zhí)行命令、竊取數(shù)據(jù)的 JavaScript 代碼。

Kimsuky JavaScript 投放器流程圖

Pulsedive 威脅研究團(tuán)隊(duì)在上周的分析中指出:"由于 Word 文檔為空且未在后臺(tái)運(yùn)行任何宏,這很可能只是誘餌。"