關于加解密、加簽驗簽的那些事

1前言

面對MD5、SHA、DES、AES、RSA等等這些名詞你是否有很多問號?這些名詞都是什么?還有什么公鑰加密、私鑰解密、私鑰加簽、公鑰驗簽。這些都什么鬼?或許在你日常工作沒有聽說過這些名詞,但是一旦你要設計一個對外訪問的接口,或者安全性要求高的系統,那么必然會接觸到這些名詞。所以加解密、加簽驗簽對于一個合格的程序員來說是必須要掌握的一個概念。接下來我們就一文徹底搞懂這些概念。

2沒有硝煙的戰場——淺談密碼技術

沒有根基也許可以建一座小屋,但絕對不能造一座堅固的大廈。

密碼這個詞有很多種的解釋,在現代社會如果不接觸編程的話,那么普遍的認為是我們設置的登錄密碼、或者是去銀行取錢時輸入的數字。都是我們在注冊時實現給提供服務的一方存儲一組數字,以后我們登錄的時候就用這組數字相當于就證明了我們的身份。這個數字通常來說就是叫做密碼。

而我們需要了解的不是上面說的密碼,而是一種“密碼術”,就是對于要傳遞的信息按照某種規則進行轉換,從而隱藏信息的內容。這種方法可以使機密信息得以在公開的渠道傳遞而不泄密。使用這種方法,要經過加密過程。在加密過程中我們需要知道下面的這些概念:

- 原文:或者叫明文,就是被隱藏的文字

- 加密法:指隱藏原文的法則

- 密文:或者叫偽文,指對原文按照加密法處理過后生成的可公開傳遞的文字

- 密鑰:在加密法中起決定性的因素,可能是數字、詞匯,也可能是一些字母,或者這些東西的組合

加密的結果生成了密文,要想讓接受者能夠讀懂這些密文,那么就要把加密法以及密鑰告訴接受者,否者接受者無法對密文解密,也就無法讀懂原文。

從歷史的角度來看,密碼學大概可以分為古典密碼學和近現代密碼學兩個階段。兩者以現代信息技術的誕生為分界點,現在所討論的密碼學多指的是后者,建立在信息論和數學成果基礎之上的。

2.1 古典密碼學

古典密碼學源自于數千年前,最早在公元前1900年左右的古埃及,就出現了通過使用特殊字符和簡單替換式密碼來保護信息。美索不達米亞平原上曾經出土一個公元前1500年左右的泥板,其上記錄了加密描述的陶瓷器上釉的工藝配方。古希臘時期(公元前800 ﹣前146 年)還發明了通過物理手段來隱藏信息的“隱寫術”,例如使用牛奶書寫、用蠟覆蓋文字等。后來在古羅馬時期還出現了基于替換加密的凱撒密碼,據稱凱撒曾用此方法與其部下通信而得以命名。這些手段多數是采用簡單的機械工具來保護秘密,在今天看來毫無疑問是十分簡陋,很容易猜出來的。嚴格來看,可能都很難稱為密碼科學。

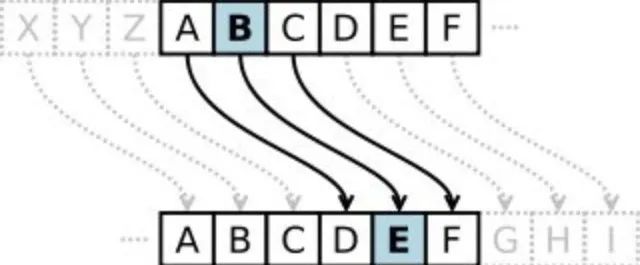

凱撒密碼是當偏移量是3的時候,所有的字母都A都將被替換成D,B變成E,以此類推。

2.2 近代密碼學

近代密碼學的研究來自于第一、二次世界大戰中對于軍事通信進行保護和猜出來的需求。1901年12月,意大利的工程師Guglielmo Marconi(奎里亞摩?馬可尼)成功完成了跨越大西洋的無線電通信的實驗,在全球范圍內引發轟動,推動了無線電通信時代的到來。無線電大大提高了遠程通信的能力,但是它有一個天然的缺陷——很難限制接收方,這就意味著你所傳的信息有可能被攔截,因此就催生了加密技術的發展。

對于無線電信息進行加密和解密也直接促進了近現代密碼學和計算機技術的出現。反過來這些科技進步也影響了時代的發展。一戰時期德國外交部長Arthur Zimmermann(阿瑟?齊默爾曼)拉攏墨西哥構成抗美軍事同盟的電報(1917 年1月16日)被英國情報機構—40號辦公室破譯,直接導致了美國的參戰;二戰時期德國使用的恩尼格瑪(Enigma)密碼機(當時最先進的加密設備)被盟軍成功破譯(1939年到1941年),導致大西洋戰役德國失敗。據稱,二戰時期光英國從事密碼學研究的人員就達到7000人,而他們的成果使二戰結束的時間至少提前了一到兩年時間。

接下來就是可以稱之為是密碼學發展史上里程碑的事件了。1945年9月1日,Claude Elwood Shannon(克勞德?艾爾伍德?香農)完成了劃時代的內部報告《A Mathematical Theory of Cryptography(密碼術的一個數學理論)》,1949 年 10 月,該報告以《Communication Theory of Secrecy Systems(保密系統的通信理論)》為題在 Bell System Technical Journal(貝爾系統技術期刊)上正式發表。這篇論文首次將密碼學和信息論聯系到一起,為對稱密碼技術提供了數學基礎。這也標志著近現代密碼學的正式建立。這也是密碼學發展史上的第一座里程碑性事件。

密碼學發展史上的第二個里程碑性事件是DES的出現。DES全稱為Data Encryption Standard,即數據加密標準,是一種使用密鑰加密的分組密碼算法,1977年被美國聯邦政府的國家標準局確定為聯邦資料處理標準(FIPS),并授權在非密級政府通信中使用,隨后該算法在國際上廣泛流傳開來。

密碼學發展史上的第三個里程碑性事件就是我們區塊鏈中廣泛應用的公鑰密碼,也就是非對稱密碼算法的出現。1976年11月,Whitfield Diffie 和 Martin E.Hellman 在 IEEE Transactions on Information Theory 上發表了論文《New Directions in Cryptography(密碼學的新方向)》,探討了無需傳輸密鑰的保密通信和簽名認證體系問題,正式開創了現代公鑰密碼學體系的研究。在公鑰密碼發現以前,如果需要保密通信,通信雙方事先要對加解密的算法以及要使用的密鑰進行事先協商,包括送雞毛信,實際上是在傳送密鑰。但自從有了公鑰密碼,需要進行秘密通信的雙方不再需要進行事前的密鑰協商了。公鑰密碼在理論上是不保密的,在實際上是保密的。也就是說,公鑰密碼是可以猜出來的,但需要極長的時間,等到猜出來了,這個秘密也沒有保密的必要了。

上面我們說到了關于近現代的密碼學相關的東西,基本上總結下來我們現在常用的就兩個,一個是對稱加密算法,一個是非對稱加密算法。那么接下來我們就以介紹這兩個概念為主線引出開題中我們提到的概念。

3程序實現

3.1 對稱加密算法

對稱加密指的就是加密和解密使用同一個秘鑰,所以叫做對稱加密。對稱加密只有一個秘鑰,作為私鑰。具體的算法有:DES、3DES、TDEA、Blowfish,RC5,IDEA。但是我們常見的有:DES、AES等等。

那么對稱加密的優點是什么呢?算法公開、計算量小、加密速度快、加密效率高。缺點就是秘鑰的管理和分發是非常困難的,不夠安全。在數據傳送前,發送方和接收方必須商定好秘鑰,然后雙方都必須要保存好秘鑰,如果一方的秘鑰被泄露了,那么加密的信息也就不安全了。另外,每對用戶每次使用對稱加密算法時,都需要使用其他人不知道的唯一秘鑰,這會使得收、發雙方所擁有的的鑰匙數量巨大,秘鑰管理也會成為雙方的負擔。

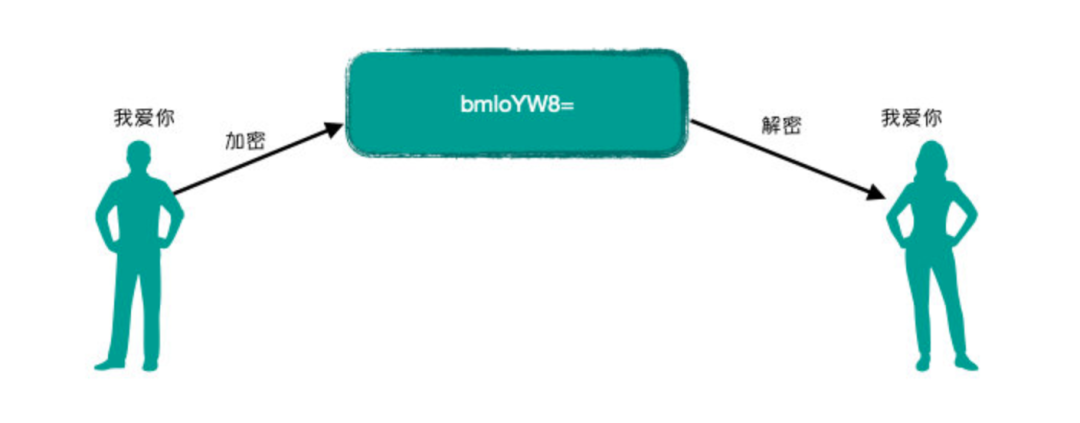

加密的過程我們可以理解為如下:

- 加密:原文+秘鑰 = 密文

- 解密:密文-秘鑰 = 原文

可以看到兩次過程使用的都是一個秘鑰。用圖簡單表示如下:

3.2實戰演練

既然我們知道關于對稱加密算法的相關知識,那么我們日常用Java如何實現對稱加密的加密和解密動作呢?常見的對稱加密算法有:DES、AES等。

3.2.1 DES

DES加密算法是一種分組密碼,以64位為分組對數據加密,它的密鑰長度是56位,加密解密用同一算法。DES加密算法是對密鑰進行保密,而公開算法,包括加密和解密算法。這樣,只有掌握了和發送方相同密鑰的人才能解讀由DES加密算法加密的密文數據。因此,破譯DES加密算法實際上就是搜索密鑰的編碼。對于56位長度的密鑰來說,如果用窮舉法來進行搜索的話,其運算次數為2的56次方。

接下來用Java實現DES加密

輸出以后可以看到數據被加密了

在Java中用DES加密有一個特殊的地方

(1)秘鑰設置的長度必須大于等于8

(2)秘鑰設置的長度如果大于8的話,那么只會取前8個字節作為秘鑰

為什么呢,我們可以看到在初始化DESKeySpec類的時候有下面一段,其中var1是我們傳的秘鑰。可以看到他進行了截取。只截取前八個字節。

3.2.2 AES

AES加密算法是密碼學中的高級加密標準,該加密算法采用對稱分組密碼體制,密鑰長度的最少支持為128、192、256,分組長度128位,算法應易于各種硬件和軟件實現。這種加密算法是美國聯邦政府采用的區塊加密標準,AES標準用來替代原先的DES,已經被多方分析且廣為全世界所使用。

JCE,Java Cryptography Extension,在早期JDK版本中,由于受美國的密碼出口條例約束,Java中涉及加解密功能的API被限制出口,所以Java中安全組件被分成了兩部分: 不含加密功能的JCA(Java Cryptography Architecture )和含加密功能的JCE(Java Cryptography Extension)。

JCE的API都在javax.crypto包下,核心功能包括:加解密、密鑰生成(對稱)、MAC生成、密鑰協商。

加解密功能由Cipher組件提供,其也是JCE中最核心的組件。

在設置Cipher 類的時候有幾個注意點:

(1)Cipher在使用時需以參數方式指定transformation

(2)transformation的格式為algorithm/mode/padding,其中algorithm為必輸項,如: AES/DES/CBC/PKCS5Padding,具體有哪些可看下表

(3)缺省的mode為ECB,缺省的padding為PKCS5Padding

(4)在block算法與流加密模式組合時, 需在mode后面指定每次處理的bit數, 如DES/CFB8/NoPadding, 如未指定則使用缺省值, SunJCE缺省值為64bits

(5)Cipher有4種操作模式: ENCRYPT_MODE(加密), DECRYPT_MODE(解密), WRAP_MODE(導出Key), UNWRAP_MODE(導入Key),初始化時需指定某種操作模式

算法/模式/填充 | 16字節加密后數據長度 | 不滿16字節加密后長度 |

AES/CBC/NoPadding | 16 | 不支持 |

AES/CBC/PKCS5Padding | 32 | 16 |

AES/CBC/ISO10126Padding | 32 | 16 |

AES/CFB/NoPadding | 16 | 原始數據長度 |

AES/CFB/PKCS5Padding | 32 | 16 |

AES/CFB/ISO10126Padding | 32 | 16 |

AES/ECB/NoPadding | 16 | 不支持 |

AES/ECB/PKCS5Padding | 32 | 16 |

AES/ECB/ISO10126Padding | 32 | 16 |

AES/OFB/NoPadding | 16 | 原始數據長度 |

AES/OFB/PKCS5Padding | 32 | 16 |

AES/OFB/ISO10126Padding | 32 | 16 |

AES/PCBC/NoPadding | 16 | 不支持 |

AES/PCBC/PKCS5Padding | 32 | 16 |

AES/PCBC/ISO10126Padding | 32 | 16 |

秘鑰的可以由我們自己定義,也可以是由AES自己生成,當自己定義是需要是要注意:

(1)根據 AES 規范,可以是 16 字節、24 字節和32 字節長,分別對應 128 位、192 位和 256 位;

(2)為便于傳輸,一般對加密后的數據進行 base64 編碼:

3.3 非對稱加密算法

非對稱加密算法中加密和解密用的不是同一個秘鑰,所以叫作非對稱加密算法。在非對稱加密算法每個用戶都有兩把鑰匙,一把公鑰一把私鑰。公鑰是對外發布的,所有人都看的到所有人的公鑰,私鑰是自己保存,每個人都只知道自己的私鑰而不知道別人的。而也正是在非對稱加密算法中有加密和解密、加簽和驗簽的概念。接下來我們解釋一下這幾個概念是什么意思。

3.3.1 加密和解密

用該用戶的公鑰加密后只能該用戶的私鑰才能解密。這種情況下,公鑰是用來加密信息的,確保只有特定的人(用誰的公鑰就是誰)才能解密該信息。所以這種我們稱之為加密和解密。

下面我拿A銀行和小明來舉例子吧。假設這2者之間是用不對稱的加密算法來保證信息傳輸的安全性(不被第三人知道信息的含義及篡改信息)。大致流程如下:首先小明發了一條信息給A銀行“我要存500元”。這條信息小明會根據A銀行的對外發布的公鑰把這條信息加密了,加密之后,變成“XXXXXXX”發給A銀行。中間被第三者截獲,由于沒有A銀行的私鑰無法解密,不能知道信息的含義,也無法按正確的方式篡改。所以拿這條加密信息是沒辦法的。最后被A銀行接受,A銀行用自己的私鑰去解密這條信息,解密成功,讀取內容,執行操作。然后得知消息是小明發來的,便去拿小明的公鑰,把“操作成功(或失敗)”這條信息用小明的公鑰加密,發給小明。同理最后小明用自己的私鑰解開,得知知乎發來的信息內容。其他人截獲因為沒有小明的私鑰所以也沒有用。

3.3.2 加簽和驗簽

還有第二種情況,公鑰是用來解密信息的,確保讓別人知道這條信息是真的由我發布的,是完整正確的。接收者由此可知這條信息確實來自于擁有私鑰的某人,這被稱作數字簽名,公鑰的形式就是數字證書。所以這種我們稱之為加簽和驗簽。

繼續拿小明和銀行A舉例子。銀行A發布了一個銀行客戶端的補丁供所有用戶更新,那為了確保人家下載的是正確完整的客戶端,銀行A會為這個程序打上一個數字簽名(就是用銀行A的私鑰對這個程序加密然后發布),你需要在你的電腦里裝上銀行A的數字證書(就是銀行對外發布的公鑰),然后下載好這個程序,數字證書會去解密這個程序的數字簽名,解密成功,補丁得以使用。同時你能知道這個補丁確實是來自這個銀行A,是由他發布的,而不是其他人發布的。

3.3.3 實戰演練

我們在開發過程中經常使用的非對稱加密算法之一就是RSA算法。接下來我們使用Java實現RSA算法。

生成密鑰

首先是生成key的部分,生成key有好多種做法,這里我介紹三種

(1)命令行:可以使用openssl進行生成公鑰和私鑰

(2)使用網站:生成密鑰的網站

(3)使用代碼:可以指定生成密鑰的長度,最低是512

加密

有了密鑰,就可以進行加密的操作了,接下來就介紹關于RSA的加密操作,非常簡單只要傳進來公鑰和需要加密的數據即可。

解密

加簽

驗簽

在加簽驗簽的時候需要傳入一個數字簽名標準,我們這里填的是SHA1WithRSA ,它的意思是用SHA算法進行簽名,用RSA算法進行加密。

算法說明:在對進行SHA1算法進行摘要計算后,要求對計算出的摘要進行處理,而不是直接進行RSA算法進行加密。要求把SHA1摘要的數據進行壓縮到20個字節。在前面插入15個字節標示數據。所以結構如下

最后進行RSA加密。所以我們填寫的XXXWithRSA,這個XXX代表的就是使用什么摘要算法進行加簽,至于摘要算法是什么,隨后會有詳細的說明。

調用實驗一下

輸出為

4摘要算法

數據摘要算法是密碼學算法中非常重要的一個分支,它通過對所有數據提取指紋信息以實現數據簽名、數據完整性校驗等功能,由于其不可逆性,有時候會被用做敏感信息的加密。數據摘要算法也被稱為哈希(Hash)算法或散列算法。

消息摘要算法的主要特征是加密過程不需要密鑰,并且經過加密的數據無法被解密,只有輸入相同的明文數據經過相同的消息摘要算法才能得到相同的密文。(摘要可以比方為指紋,消息摘要算法就是要得到文件的唯一職位)

4.1 特點

無論輸入的消息有多長,計算出來的消息摘要的長度總是固定的。一般地,只要輸入的消息不同,對其進行摘要以后產生的摘要消息也必不相同;但相同的輸入必會產生相同的輸出。只能進行正向的信息摘要,而無法從摘要中恢復出任何的消息,甚至根本就找不到任何與原信息相關的信息(不可逆性)。

好的摘要算法,沒有人能從中找到“碰撞”或者說極度難找到,雖然“碰撞”是肯定存在的(碰撞即不同的內容產生相同的摘要)。

4.2 應用

一般地,把對一個信息的摘要稱為該消息的指紋或數字簽名。數字簽名是保證信息的完整性和不可否認性的方法。數據的完整性是指信宿接收到的消息一定是信源發送的信息,而中間絕無任何更改;信息的不可否認性是指信源不能否認曾經發送過的信息。其實,通過數字簽名還能實現對信源的身份識別(認證),即確定“信源”是否是信宿意定的通信伙伴。數字簽名應該具有唯一性,即不同的消息的簽名是不一樣的;同時還應具有不可偽造性,即不可能找到另一個消息,使其簽名與已有的消息的簽名一樣;還應具有不可逆性,即無法根據簽名還原被簽名的消息的任何信息。這些特征恰恰都是消息摘要算法的特征,所以消息摘要算法適合作為數字簽名算法。

有哪些具體的消息摘要算法?

- CRC8、CRC16、CRC32:CRC(Cyclic Redundancy Check,循環冗余校驗)算法出現時間較長,應用也十分廣泛,尤其是通訊領域,現在應用最多的就是 CRC32 算法,它產生一個4字節(32位)的校驗值,一般是以8位十六進制數,如FA 12 CD 45等。CRC算法的優點在于簡便、速度快,嚴格的來說,CRC更應該被稱為數據校驗算法,但其功能與數據摘要算法類似,因此也作為測試的可選算法。

- MD2 、MD4、MD5:這是應用非常廣泛的一個算法家族,尤其是 MD5(Message-Digest Algorithm 5,消息摘要算法版本5),它由MD2、MD3、MD4發展而來,由Ron Rivest(RSA公司)在1992年提出,目前被廣泛應用于數據完整性校驗、數據(消息)摘要、數據加密等。MD2、MD4、MD5 都產生16字節(128位)的校驗值,一般用32位十六進制數表示。MD2的算法較慢但相對安全,MD4速度很快,但安全性下降,MD5比MD4更安全、速度更快。

- SHA1、SHA256、SHA384、SHA512:SHA(Secure Hash Algorithm)是由美國專門制定密碼算法的標準機構——美國國家標準技術研究院(NIST)制定的,SHA系列算法的摘要長度分別為:SHA為20字節(160位)、SHA256為32字節(256位)、 SHA384為48字節(384位)、SHA512為64字節(512位),由于它產生的數據摘要的長度更長,因此更難以發生碰撞,因此也更為安全,它是未來數據摘要算法的發展方向。由于SHA系列算法的數據摘要長度較長,因此其運算速度與MD5相比,也相對較慢。

- RIPEMD、PANAMA、TIGER、ADLER32 等: RIPEMD是Hans Dobbertin等3人在對MD4,MD5缺陷分析基礎上,于1996年提出來的,有4個標準128、160、256和320,其對應輸出長度分別為16字節、20字節、32字節和40字節。TIGER由Ross在1995年提出。Tiger號稱是最快的Hash算法,專門為64位機器做了優化。

4.3 實戰演練

在單獨的使用摘要算法時我們通常使用的MD5算法,所以我們這里就單獨說明使用Java實現MD5算法。

5參考文章

- https://zhuanlan.zhihu.com/p/20064358

- https://time.geekbang.org/column/article/224701

- https://my.oschina.net/OutOfMemory/blog/3131916

- https://www.zz-news.com/com/zhongshanfengyu/news/itemid-674743.html

- https://www.hbhncj.com/article-53-3443-1.html

- https://www.zhihu.com/question/33645891