83億條記錄泄露,運(yùn)營(yíng)商Elasticsearch數(shù)據(jù)庫(kù)被脫機(jī)

據(jù)外媒報(bào)道,泰國(guó)移動(dòng)運(yùn)營(yíng)商 Advanced Info Service (AIS) 子公司 Advanced Wireless Network (AWN) 控制的 Elasticsearch 數(shù)據(jù)庫(kù)可被公開(kāi)訪問(wèn),數(shù)據(jù)庫(kù)中包含了約 83 億記錄,數(shù)據(jù)體量約為 4.7 TB,每 24 小時(shí)增加 2 億記錄。

根據(jù) BinaryEdge 的數(shù)據(jù)顯示,Elasticsearch 數(shù)據(jù)庫(kù)于 2020 年 5 月 1 日首次被公開(kāi)訪問(wèn),5 月 7 日,安全研究員 Justin Paine 發(fā)現(xiàn)該數(shù)據(jù)庫(kù)可公開(kāi)訪問(wèn)。Justin Paine 表示:“這不是未經(jīng)身份驗(yàn)證就暴露給 Internet 的單個(gè)服務(wù)器。我找到的主數(shù)據(jù)庫(kù)分布在三個(gè) Elasticsearch 節(jié)點(diǎn)組成的集群,另外,我還找到了第四個(gè)包含相似數(shù)據(jù)的 Elasticsearch 數(shù)據(jù)庫(kù)。”

據(jù)了解,該數(shù)據(jù)庫(kù)的數(shù)據(jù)量處于一直不斷增長(zhǎng)的情況,每 24 小時(shí)會(huì)添加大約 2 億行新數(shù)據(jù)。截至 2020 年 5 月 21 日,數(shù)據(jù)庫(kù)中共存儲(chǔ)了 8336189132 條記錄,數(shù)據(jù)是 NetFlow 數(shù)據(jù)和 DNS 查詢(xún)?nèi)罩镜慕M合。

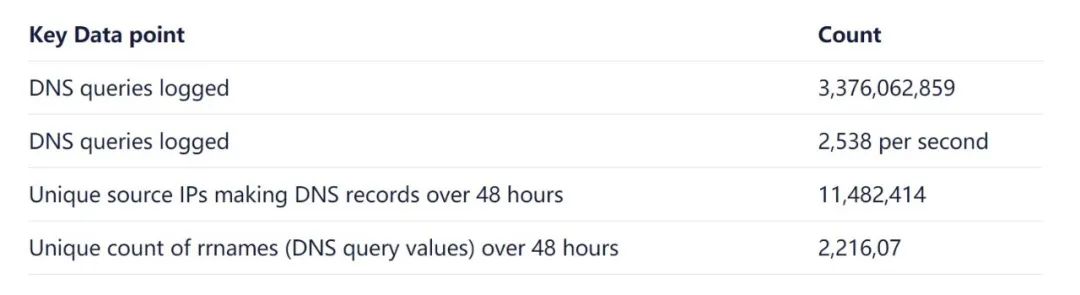

奇怪的是,DNS 查詢(xún)僅記錄了 8 天(2020 年 4 月 30 日到 2020 年 5 月 7 日),共捕獲了 3376062859 個(gè) DNS 查詢(xún)?nèi)罩荆棵胗涗?2538 個(gè) DNS 事件,但不知出于何種原因,8天之后攻擊者突然停止了記錄 DNS 查詢(xún)。

1.泄露的數(shù)據(jù)有何影響?

據(jù)了解,在整個(gè)數(shù)據(jù)庫(kù)暴露期間,NetFlow 數(shù)據(jù)一直在被捕獲,泄露的數(shù)據(jù)中有 50 億行數(shù)據(jù)是 NetFlow 數(shù)據(jù),以每秒 3200 個(gè)事件的速率被記錄。

注:NetFlow 是思科公司開(kāi)發(fā)的一種網(wǎng)絡(luò)協(xié)議,用于收集 IP 流量信息和監(jiān)控網(wǎng)絡(luò)流量。通過(guò)對(duì)流量數(shù)據(jù)的分析,可以建立網(wǎng)絡(luò)流量和流量的圖像。

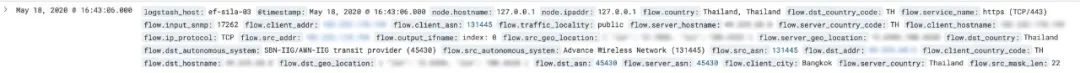

NetFlow 數(shù)據(jù)泄露有何影響呢?NetFlow 信息記錄了哪個(gè)源 IP 將不同類(lèi)型的流量發(fā)送到一個(gè)特定的目標(biāo) IP,以及傳輸了多少數(shù)據(jù)。以下圖為例,這是對(duì)目標(biāo) IP 地址的 HTTPS (TCP 端口 443) 請(qǐng)求,我們對(duì)目標(biāo) IP 進(jìn)行反向 DNS 查找,就可以快速識(shí)別此人將使用 HTTPS 的網(wǎng)站。

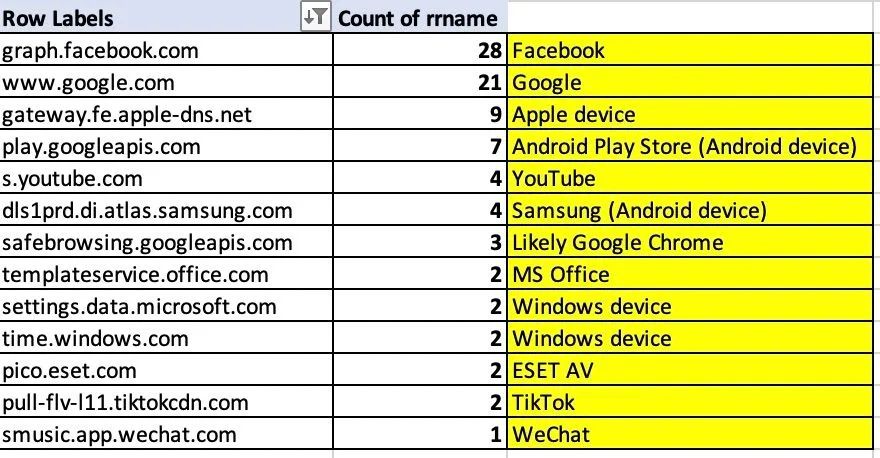

簡(jiǎn)單來(lái)說(shuō),通過(guò)這些泄露的NetFlow數(shù)據(jù),我們可以判斷出該 IP 所有者及家人的相關(guān)信息,包括擁有多少設(shè)備、設(shè)備的型號(hào)、使用過(guò)哪些軟件、訪問(wèn)了哪些社交網(wǎng)站等等。

(上圖是 DNS 查詢(xún)獲得的數(shù)據(jù))

2. 如何避免這種情況呢?

相信很多人也發(fā)現(xiàn)了,這次發(fā)生泄露的數(shù)據(jù)庫(kù)又是 Elasticsearch。由于不少開(kāi)發(fā)人員及其團(tuán)隊(duì)在認(rèn)知上更多地把 Elasticsearch 看成是與 MySQL 同等的存儲(chǔ)系統(tǒng),所以在部署以后并沒(méi)有太多地關(guān)心其訪問(wèn)控制策略和數(shù)據(jù)安全,而且 Elastisearch 開(kāi)箱即用的特點(diǎn)也讓開(kāi)發(fā)和運(yùn)維人員放松了對(duì)安全的重視,所以 Elasticsearch 數(shù)據(jù)泄露的比例很高。

如何避免呢?其實(shí)這也是個(gè)老生常談的問(wèn)題了,我們?cè)啻谓ㄗh大家采取以下措施:

- 服務(wù)器必須要有防火墻,不能隨意對(duì)外開(kāi)放端口;

- Elasticsearch 集群的端口包括 TCP 和 HTTP,都不能暴露在公網(wǎng);

- Elasticsearch 集群禁用批量刪除索引功能;

- Elasticsearch 中保存的數(shù)據(jù)要做基本的脫敏處理;

- 加強(qiáng)監(jiān)控和告警,能夠在安全事件發(fā)生的第一時(shí)間感知并啟動(dòng)緊急預(yù)案,將損失降到最低。

另外,由于這次泄露的數(shù)據(jù)主要是 NetFlow 數(shù)據(jù),所以也需要針對(duì)此做出措施。ISP 收集 NetFlow 數(shù)據(jù)是無(wú)法避免的,它們會(huì)跟蹤連接的來(lái)源和流量的目的地,但是 DNS 查詢(xún)?nèi)罩締?wèn)題是可以解決的,建議使用 DoH 和 DoT 來(lái)保護(hù) DNS 通信。據(jù)了解,目前 Mozilla Firefox、谷歌 Chrome、Internet Explorer Edge、Android 都支持 DoH 和 DoT,微軟的 Windows 10 也將很快支持。