看我如何利用打印機竊取目標系統哈希值

背景

這是我今年早些時候接手的一個滲透測試項目,我要做的是獲取到目標系統的控制權限。但在后滲透測試階段,我僅僅只發現了一臺與目標內網無任何關聯的計算機,這也使我無法執行類似于Responder或ARP欺騙的攻擊。此外,我也沒有辦法枚舉出目標系統的用戶信息,最要命的是目標系統的補丁也打的滴水不漏,一時我陷入了僵局~

打印機之光

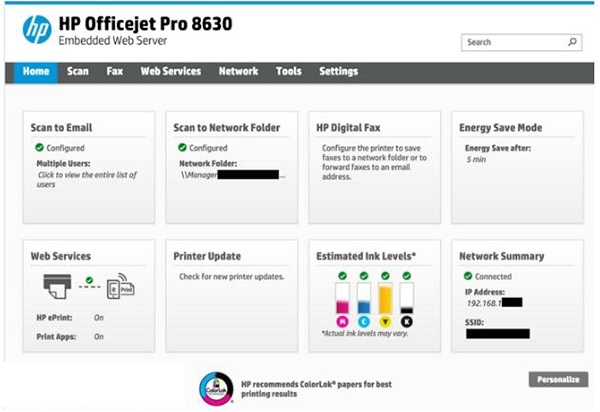

但我并沒有因此就放棄,我回頭仔細查看了我的滲透筆記和掃描記錄,驚奇的我發現了一個開放的打印機!

在“網絡文件夾掃描”欄下我發現,該文件夾指向的正是目標系統上的文件夾。

在網絡上這個打印機被配置為,掃描和保存文檔到單獨的計算機工作組中。另外我發現它的配置文件可被隨意編輯更改,而不需要任何的權限認證。

測試打印機

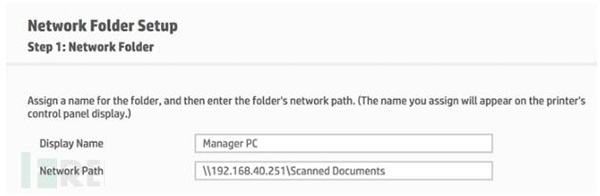

首先,我創建了一個新的配置選項指向我的目標系統,并使Responder能夠抓取到我的假哈希值。

接著,我確保了更改網絡位置并不會刪除已保存的用戶名或密碼(以便我在完成操作后,將更改恢復原樣)。

更改設置

在確定我之前的操作不會造成任何破壞的前提下,我更改了配置讓其網絡路徑指向了我的目標系統。

當我點擊下一步,打印機為我展示了新網絡路徑的摘要頁面。

抓取哈希

一切準備就緒后,我點擊了“Save and Test”按鈕并等待結果~

不一會兒,我就從打印機抓取到了目標系統的哈希值!如下所示:

總結

現在,我已經獲取到了目標系統的哈希值,接下來我要做的就是破解并訪問目標系統。但在我后續測試發現,在目標系統我無法對該賬戶進行提權操作。雖然如此,但我仍然感到知足。因為,該普通用戶權限的賬戶依舊可以訪問到許多的敏感信息。