HTTPS對于用戶隱私泄露無能為力

由斯諾登揭露的某政府的大規(guī)模的監(jiān)聽計劃依然甚囂塵上,于是關(guān)于互聯(lián)網(wǎng)用戶隱私問題一次又一次被提上臺面,然后各種觀點(diǎn)紛紛蕪繁雜。而對于用戶隱私和網(wǎng)絡(luò)行為安全被監(jiān)聽這一內(nèi)幕,一些人認(rèn)為采用SSL協(xié)議的加密通信,這樣他們就會是安全的。

當(dāng)然,在這里我們想說,如果你真的關(guān)心自己的隱私,介意其是否泄漏,你可以適當(dāng)改變自己的上網(wǎng)習(xí)慣,而不是相信用HTTPS取代HTTP就會確保你網(wǎng)絡(luò)行為的安全性。當(dāng)然HTTPS可盡管以用來運(yùn)行一個在線商店或者電子商務(wù)網(wǎng)站,但它無法作為所謂的隱私防護(hù)“工具”。

美國的研究人員對十個廣泛使用HTTPS的網(wǎng)站進(jìn)行流量分析,發(fā)現(xiàn)依然能看到個人資料的泄露,其中涉及個人的醫(yī)保、財務(wù)、法律事務(wù)和性取向。

加州大學(xué)伯克利分校的研究人員BradMiller, A. D. Joseph和J. D. Tygar以及英特爾實(shí)驗(yàn)室的研究人員黃齡一起在一篇名為“HTTPS流量分析的探測與實(shí)現(xiàn)——因何你去診所”一文中表示,HTTPS作為一種Web傳輸加密協(xié)議,依然很容易進(jìn)行流量分析。

由于這種記錄分析與“詞袋”的方法很類似,研究人員提到了一種名為Bag-of-Gaussians (BoG)的分析方法。

“我們采用集群技術(shù)來識別流量的模式,然后采用高斯分布來確定每個流量相似的集群,進(jìn)一步映射出我們需要分析的個體案例行為。”研究人員說。

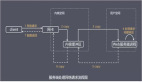

他們還提到,“所有的分析至少具備兩個條件,第一,即攻擊者必須能夠訪問與受害者相同的網(wǎng)頁,同時允許攻擊者識別不同的網(wǎng)頁和流量加密模式;第二,必須能夠觀察受害者的流量,進(jìn)而可以和之前了解過的流量模式進(jìn)行對照。”

這次研究的測試分析中,包括了醫(yī)療服務(wù)、法律服務(wù)、金融產(chǎn)業(yè)等多個領(lǐng)域,甚至Netflix和YouTube也在分析行列,流量分析“攻擊”涉及10個網(wǎng)站近6000個個人網(wǎng)頁,識別同一個網(wǎng)站上各個頁面的關(guān)聯(lián)用戶,并與瀏覽過這個頁面的用戶進(jìn)行對比,精確度達(dá)到89%。

早前斯諾登便說過,“加密工作,正確的實(shí)施利用強(qiáng)大的加密系統(tǒng),是你可以依靠的為數(shù)不多的幾種手段之一。然而不幸的是,對于NSA而言終端安全是如此脆弱。”所以從技術(shù)上來說,政府機(jī)構(gòu)完全可以針對HTTPS的流量元數(shù)據(jù)進(jìn)行ISP監(jiān)聽、員工監(jiān)控,從而達(dá)到他們的監(jiān)控和"檢查"的目的。