防線失守:為何竊取憑證成為黑客的首選“捷徑”?

攻擊者不再追逐軟件漏洞或網絡弱點,而是將目標鎖定在更容易竊取的東西上:身份憑證。BeyondID發布的一份新報告將這一日益壯大的黑市稱為“身份經濟”,在這個市場中,用戶名、密碼、令牌和訪問權限像普通在線市場上的商品一樣被買賣。

對攻擊者而言,竊取的憑證是一條捷徑。他們可以繞過防火墻和其他防御措施,直接侵入企業系統。這使得這些憑證成為網絡犯罪世界的首選“貨幣”,并催生了一個難以取締的地下市場。

被盜訪問權限的價值日益攀升

金融服務和醫療保健公司仍是主要目標,但沒有任何行業能獨善其身。2023年的一項研究發現,95%的企業都遭遇過某種形式的身份欺詐,銀行平均每起事件損失31萬美元。

攻擊者所得可能極為豐厚。2025年2月,與朝鮮有關的黑客從一家加密貨幣交易所竊取了約15億美元的虛擬資產。并非每次數據泄露的規模都如此巨大,但即便是一個賬戶被攻破,也可能導致數據被盜、業務中斷以及高昂的恢復成本。

隨著量子計算技術的臨近,被盜憑證的價值只會進一步提升。如今加密的數據,未來可能會被解密,使舊的數據泄露事件演變為新的威脅。

身份盜竊是如何發生的

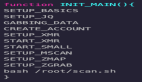

攻擊者會綜合運用新舊手段。網絡釣魚仍然是最常見的手段之一,如今在人工智能的加持下,虛假信息變得更加逼真。中間人攻擊、會話劫持和社會工程學攻擊仍是主要威脅。

有些攻擊針對的是人的行為,而非技術。黑客可能會向用戶發送大量多因素認證(MFA)提示,直到用戶因不耐煩而放棄并批準訪問。這種被稱為“MFA疲勞攻擊”的手段正變得越來越普遍。

內部人員也難辭其咎。報告發現,約60%的被盜憑證可追溯至內部用戶,且往往是由于疏忽而非故意為之。

技術漏洞更是加劇了這一問題。未使用的賬戶、薄弱的移動安全措施以及過于寬泛的權限設置,都為攻擊者提供了更多可乘之機。即便是出于好意的公司,也可能因系統配置錯誤或第三方服務集成不當而泄露數據。

BeyondID的首席執行官Arun Shrestha表示,許多企業還在努力保障日益增多的AI驅動系統的安全。“企業正在部署智能體來處理核心功能,但這些非人類身份往往被賦予過多權限或保護不足,”他解釋道,“一個例子是,某個IT自動化代理被配置為擁有超級用戶權限,這可能導致整個地區的基礎設施癱瘓。在另一個案例中,攻擊者冒充金融機構的采購機器人進行欺詐交易。”

Shrestha表示,企業應為這些智能體采用強認證、持續監控和實時行為分析。權限管理和定期審查是防止攻擊者接管這些系統的關鍵。

身份管理為何效果不佳

盡管存在風險,但許多企業仍將身份和訪問管理(IAM)視為次要任務。這使得安全團隊疲于應對,而攻擊者則趁機利用未解決的漏洞。

該報告強調了所謂的“身份利用向量”,即攻擊者侵入系統后常用的攻擊路徑。這些薄弱點往往涉及保護不力的人類或機器身份,包括與智能體相關的身份。

Shrestha表示,將IAM目標與業務成果掛鉤對于解決這一問題至關重要。他分享了一個財富1000強金融服務公司的案例,該公司的IAM負責人通過展示更好的身份控制所帶來的影響,獲得了高層的支持。

Shrestha說,“像用戶配置時間、認證成功率以及訪問違規等董事會關注的指標,有助于高層管理者認識到IAM的直接價值,當該公司將配置時間縮短45%,并將安全事件減少70%時,領導層將IAM視為一項關鍵投資,而不僅僅是一個技術項目。”

CISO可采取的措施

CISO可以從梳理環境中所有的人類和非人類身份開始,然后,他們應實施最小權限原則,刪除未使用的賬戶,并持續監控活動,以便盡早發現可疑行為。

教育同樣重要。CISO必須向高層管理者展示身份盜竊如何直接影響收入、合規性和信任度。使用指標和通俗易懂的商業語言,有助于為加強IAM計劃爭取所需資金。

通過將身份視為有價值的資產并圍繞其構建保護措施,企業可以打破依賴被盜訪問權限而日益猖獗的網絡犯罪經濟。