Windows藍(lán)屏事件后,虛假CrowdStrike開(kāi)始釣魚(yú)

在上周五因CrowdStrike更新BUG導(dǎo)致全球Windows系統(tǒng)電腦出現(xiàn)大范圍“藍(lán)屏”后,該公司發(fā)出警告稱(chēng),一些網(wǎng)絡(luò)犯罪分子開(kāi)始利用虛假的CrowdStrike更新來(lái)傳播惡意軟件。

7月20日(周六),網(wǎng)絡(luò)安全研究人員 g0njxa 首次報(bào)告了針對(duì) BBVA 銀行客戶(hù)的惡意軟件活動(dòng),該活動(dòng)以虛假 CrowdStrike 修補(bǔ)程序更新的形式安裝Remcos RAT惡意軟件。

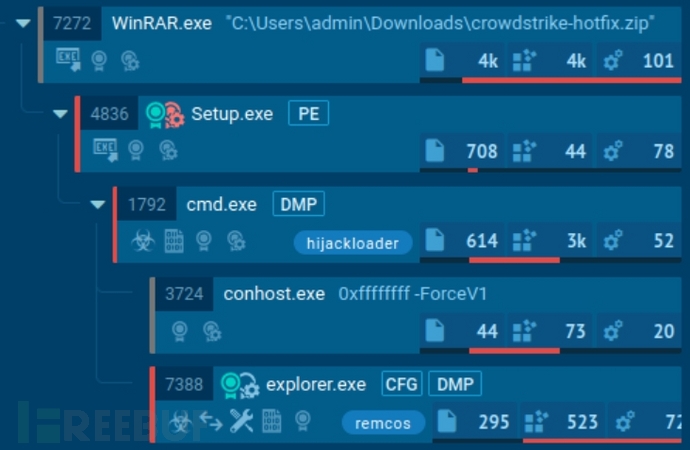

在該攻擊鏈中,虛假修補(bǔ)程序通過(guò)名為portalintranetgrupobbva的釣魚(yú)網(wǎng)站傳播,并偽裝成 BBVA Intranet 門(mén)戶(hù)。涉及分發(fā)的名為“crowdstrike-hotfix.zip”的 ZIP 存檔文件中包含一個(gè)名為 Hijack Loader(又名 DOILoader 或 IDAT Loader)的惡意軟件加載程序,該加載程序反過(guò)來(lái)啟動(dòng) Remcos RAT 有效載荷。存檔文件還包括一個(gè)文本文件 (“instrucciones.txt”),其中包含西班牙語(yǔ)說(shuō)明,敦促受害者運(yùn)行可執(zhí)行文件以從問(wèn)題中恢復(fù)。

偽裝成 CrowdStrike修補(bǔ)程序的惡意軟件加載程序

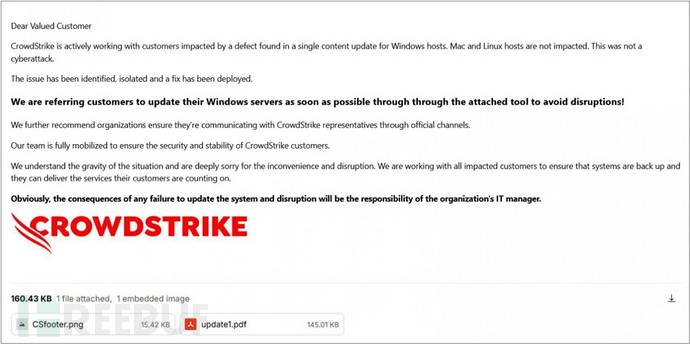

而在另一起事件中,親伊朗的黑客組織Handala冒充CrowdStrike官方郵件,給以色列公司假裝創(chuàng)建讓W(xué)indows系統(tǒng)重新運(yùn)行的工具,但實(shí)際上是在分發(fā)數(shù)據(jù)擦除器。

黑客組織Handala 送的冒充CrowdStrike的網(wǎng)絡(luò)釣魚(yú)電子郵件

這些電子郵件包括一份虛假更新的PDF說(shuō)明,以及從文件托管服務(wù)下載惡意ZIP存檔的鏈接。此ZIP文件包含一個(gè)名為“Crowdstrike.exe”的可執(zhí)行文件,該文件一旦執(zhí)行,數(shù)據(jù)擦除器將被提取到 %Temp% 下的文件夾,并啟動(dòng)執(zhí)行數(shù)據(jù)擦除操作。

CrowdStrike首席執(zhí)行官George Kurtz提醒廣大企業(yè)及用戶(hù),要保持警惕,確保是通過(guò)真正的官方渠道來(lái)獲得更新并解決問(wèn)題。