HVV 網在即,盤點極具威脅的勒索軟件組織 TOP 8

自2023 年以來,勒索軟件經過沉寂后再次“卷土重來”,全球范圍內勒索軟件的受害者規模大幅增長。《2024 年全球威脅情報報告》的數據顯示,研究人員收集到的勒索軟件受害者人數超過 5000 人,比 2022 年的約 3000 人增長了 67%。

鑒于很多潛在的勒索軟件受害者不愿意或因其他原因不能公開勒索軟件事件,實際受害者數量可能更高,甚至成倍數增長。

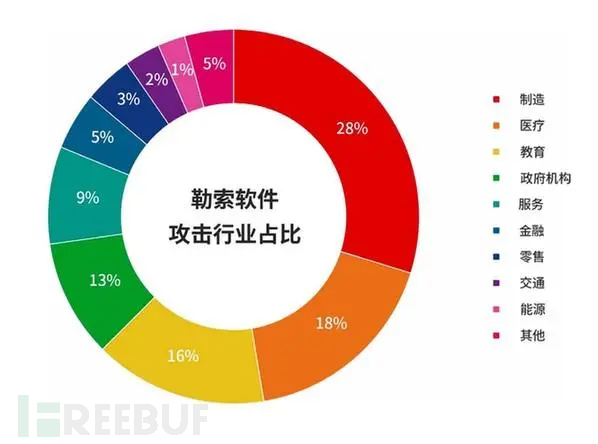

此外,勒索軟件受害者的行業分布也呈現出明顯分層,關鍵基礎設施信息、交通、政府部門、醫療、服務行業等關乎社會穩定發展的支柱行業成為了勒索軟件攻擊的主要攻擊目標。其中,制造業在 2023 年成為勒索軟件運營商首選攻擊目標,占比達 28%,醫療、教育、政府機構等部門占據了近乎 50 %的勒索軟件攻擊。

圖源:光明網

勒索軟件之所以再次死灰復燃,主要原因是是勒索軟件背后的高額“利潤”刺激了更多網絡威脅分子投身其中。再加上,無數的勒索軟件”前行者“不斷創新,衍生出了類似 RaaS 勒索軟件及服務+DDoS 攻擊的三重全方位、高效率、低成本、破壞力大的勒索模式,逐步構建起了完善的勒索軟件攻擊生態鏈,降低了入行的”門檻“,為勒索軟件“重生”提供了充足的養分。

因此,很多試圖在網絡世界發一筆橫財的”年輕人“不斷涌入勒索軟件行業。微步在線發布的《2023 年威脅情報及 APT 活動分析報告》顯示,據不完全統計全球勒索軟件數量已達 1940 個,其中 2023 年新增了 43 個勒索團伙。

HVV 網在即,本文梳理了近期活躍度高、名氣響亮的八個勒索軟件組織,簡要分析了這些勒索軟件慣用的技術手段,攻擊流程、成長背景,旨在為網絡安全從業者構筑自身安全防御體系提供參考。

Akira 勒索軟件

2023 年 3 月,一個名不見經傳的勒索軟件組織 Akira 突然在網安圈”火起來“,FBI 更是直接將其列為了高危勒索軟件組織之列。據悉,該組織主要影響北美、歐洲和澳大利亞等地區的企業和關鍵基礎設施實體。截至 2024 年 1 月 底,Akira 勒索軟件組織已成功侵入約 250 多個企業,坊間傳聞其非法收益約為 4200 萬美元。

通過觀察,研究人員發現,Akira 勒索軟件變體早期版本采用 C++ 和加密文件編寫,并且包含了 .akira。2023 年 4 月,Akira 勒索軟件組織迎來了第一次大規模升級,從專注于攻擊 Windows 系統,延申到針對 VMware ESXi 虛擬機的 Linux 變體。2023 年 8 月開始,研究人員又在一些 Akira 勒索軟件攻擊活動中發現,該勒索軟件開始部署 Megazord(使用基于 Rust 的代碼,該代碼使用 .powerranges 外延)。

FBI 和網絡安全研究人員在多起攻擊事件中都觀察到 Akira 勒索軟件通過虛擬專用網絡 (VPN) 服務、或利用已知的思科安全漏洞 CVE-2020-3259 和 CVE-2023-20269 ,獲得對目標受害者系統的初始訪問權限。整個過程中,不需要配置多因素身份驗證 (MFA)(威脅攻擊者獲得初始”訪問"的其他方法還包括使用面向外部的服務,例如遠程桌面協議,魚叉式網絡釣魚 ,以及濫用有效憑據)。

一旦獲得初始訪問權限,Akira 勒索軟件就會嘗試通過創建新的域帳戶,以此濫用域控制器的功能建立持久性。隨后,Akira 威脅攻擊者利用 Kerberoasting 等攻擊手段,非法提取存儲在本地系統服務進程內存中的憑據資料。

Akira 勒索軟件還使用 Mimikatz 、LaZagne 等憑據抓取工具,幫助其獲得超級權限。研究人員觀察到 Akira 在同一入侵事件中,針對不同系統架構部署了兩種不同的勒索軟件變體,一種是針對 Windows 的“Megazord”勒索軟件,第二個有效載荷是針對 Akira ESXi 加密器“Akira_v2”的新變種。

Akira 勒索軟件在橫向移動時,通常會禁用受害者系統中的安全軟件,躲避安全檢測。網絡安全研究人員觀察到 Akira 勒索軟件利用 Zemana AntiMalware 驅動程序,終止防病毒相關進程 。為了建立命令和控制渠道,威脅攻擊者利用 AnyDesk、MobaXterm、RustDesk、Ngrok 和 Cloudflare Tunnel 等現成的工具,通過文件傳輸協議 (FTP)、安全文件傳輸協議 (SFTP) 等各種協議和 Mega 連接到外泄服務器。

Clop 勒索軟件

2019 年 2 月,一個自稱專門針對全球范圍內大型企業、國有機構、政府機構的 CryptoMix 勒索軟件變種——Clop 勒索軟件進入執法部門視線中。研究人員從該組織發起的攻擊活動中分析發現,成功入侵受害目標后,會使用 Clop 相關后綴加密文件。

一年后,Clop 勒索軟件團伙迎來了一次大的升級迭代,首次在暗網上啟用了一個泄露站點,專門用于發布受害者信息,以便實施雙重勒索攻擊。

真正讓 Clop 勒索軟件”聲名鵲起“的事件發生 2020 年,當時該組織成功入侵全球最大軟件公司之一的 Software AG,并加密了大量敏感信息。此后,便要求其支付超過 2000 萬美金,最后由于沒有收到勒索贖金,Clop 團伙氣急敗壞的在暗網公布了 Software AG 公司數據截圖。

Software AG 勒索軟件事件告一段落后,Clop 勒索軟件相繼又針對幾家著名的跨國企業發起了勒索行動,逐步奠定了在勒索軟件行業的地位。

研究人員通過不斷對 Clop 勒索軟件受害者系統和贖金談判案例詳細分析,判定其背后運營者采用了雙重勒索的模式。從攻擊手段來看,Clop 勒索軟件團伙前期主要通過有效訪問憑證和漏洞武器化等方式,突破攻擊目標的網絡防御系統。公開資料顯示, Clop 勒索軟件團伙曾利用了 Accellio 公司文件傳輸設備(FTA),SolarWinds 公司Serv-U托管文件傳輸(MFT),Fortra 公司 GoAnywhere MFT 和 Progress 公司 MOVEit MFT 等產品的相關漏洞,實現對潛在攻擊目標系統的初始訪問。

一旦擊穿攻擊目標的網絡防御系統后,Clop 勒索軟件會立刻在受害者系統中部署橫向滲透和遠程控制等”輔助性“工具,以便對受害者內部網絡系統進行橫向滲透,感染其它內部系統,以達到最大化程度破壞系統。

完成一系列內部文件加密后,Clop 勒索軟件團伙就開始套路受害者,索要巨額贖金了。

Clop 勒索軟件在進入受害者系統后會立刻加密所有能獲得權限的文件資料,并且使用經過驗證和數字簽名的可執行文件來,使其看起來像一個合法的文件,以逃避安全工具檢測。如果受害者想要換文件解密密鑰,就必須支付贖金。接到贖金勒索通知后,一些網絡安全能力不強的受害者企業往往就繳械投降,乖乖支付贖金了。

隨著各組織安全防御技術飛速發展,一些重要數據都設置了容災備份,并且部署了很多的安全防御設備。此時,勒索軟件再通過加密重要文件,勒索受害者已然很難收到贖金。網絡安全研究人員很快就發現 Clop 勒索軟件升級了勒索策略,不僅會加密受害者的部分重要文件,還試圖關閉一些與容災備份和安全工具相關的進程和服務,以阻止受害者恢復數據或檢測網絡攻擊,并且盜取大量重要數據資料。

后續贖金談判過程中,如果受害者拒絕支付贖金,面臨的可能不僅僅是內部網絡系統癱瘓,更甚者大量機密信息被 Clop 勒索軟件團伙上傳到其數據泄露站點上,“待價而沽”,供其它勒索軟件團伙購買使用。

Black Basta 勒索軟件

2022 年初,安全研究人員捕獲到一種新型勒索軟件 Black Basta,對其詳細分析后發現,該組織的運營模式與其他勒索軟件極為相似,也是一家勒索軟件運營商和勒索軟件即服務(RaaS)犯罪組織,主要通過勒攻擊政府部門、大型跨國企業獲得高額贖金。

Black Basta 勒索軟件”出道“后,以美國、日本、加拿大、英國、澳大利亞和新西蘭等國的實體組織為攻擊目標,開展了上百起大型網絡攻擊活動,短短幾個月時間就成功侵入了 19 家知名組織的內部系統,一躍成為全球最活躍的 RaaS 威脅組織之一。截至 2024 年 5 月,Black Basta 勒索軟件組織及其附屬機構已影響了全球 500 多家組織。

值得一提的是,很多網安行業內人士認為 Black Basta 的核心成員可能是從已解散的 Conti 勒索軟件組織“跳槽”出來的,因為這兩個組織在惡意軟件開發、泄漏網站以及談判、付款和數據恢復的通信方式上有很大的相似之處。不僅如此,Black Basta 勒索軟件團伙可能還與 FIN7(又名 Carbanak)威脅攻擊者有聯系。

Black Basta 勒索軟件通過魚叉式網絡釣魚獲取初始訪問權限(網絡安全研究人員表示,該組織在初始訪問時也使用了 Qakbot) 2024 年 2 月后,Black Basta 附屬機構開始利用 ConnectWise 漏洞 CVE-2024-1709。其次,進入受害者內部系統后,Black Basta 勒索軟件使用 BITSAdmin、PsExec 以及遠程桌面協議 (RDP) 進行橫向移動(附屬機構使用 Splashtop、Screen Connect 和 Cobalt Strike beacon 等工具協助遠程訪問和橫向移動)。不僅如此,為了獲得更高的權限,Black Basta 勒索軟件還會使用 Mimikatz 等憑證刮擦工具,以及 CVE-2020-1472,CVE-2021-42278 、 CVE-2021-42287 、CVE-2021-34527 等安全漏洞,進行本地和 Windows 活動域權限升級。

獲得所有權限后,Black Basta 勒索軟件組織利用 RClone 在加密前促進數據外滲。值得一提的是,網絡安全研究人員觀察,在數據外滲之前,Black Basta 關聯人員使用 PowerShell ,一旦防病毒程序被終止,帶有 RSA-4096 公鑰的 ChaCha20 算法會對文件進行完全加密 。文件名中會添加.basta 或其他隨機文件擴展名中,并在被入侵系統中留下名為 readme.txt 的贖金說明(給受害者 10 到 12 天的時間支付贖金,然后勒索軟件組織才會在 Black Basta TOR 網站上發布被盜數據。 )。為進一步阻止受害者系統恢復,該組織成員還使用 vssadmin.exe 程序刪除所有入侵痕跡。

Play 勒索軟件

2022 年 6 月,Play(又稱 Playcrypt)勒索軟件因對北美、南美和歐洲等地區眾多企業和關鍵基礎設施構成重大安全威脅,屢屢被美國執法機構提及。一年后,為獲得巨大“聲望”,Play 勒索軟件組織將觸角伸向了亞太地區。2023 年 4 月,澳大利亞某地區首次發現 Play 勒索軟件活動的蹤跡。

截至 2023 年 10 月,美國聯邦調查局發現約有 300 家組織受到 Play 勒索軟件組織的攻擊。

Play 勒索軟件組織數據泄露網站上的一份聲明指出,該組織是一個”封閉“的網絡犯罪團伙,主要采用雙重勒索模式,在竊取數據后對系統進行加密。贖金說明不包括初始贖金要求或支付說明,而是指示受害者通過電子郵件與威脅攻擊者聯系,最大程度上保證交易的“保密性”。

Play 勒索軟件組織通過濫用有效賬戶、面向公眾的應用程序以及 CVE-2018-13379、CVE-2020-12812、CVE-2022-41040、CVE-2022-41082 等安全漏洞,使其輕松能夠發起大規模網絡攻擊活動。另外,據研究人員觀察,Play 勒索軟件背后運營商使用遠程桌面協議(RDP)和虛擬專用網絡(VPN)等面向外部工具,進行非法初始訪問,通過使用活動目錄查詢和信息竊取工具 Grixba 等”攻擊武器“,枚舉網絡信息和掃描防病毒軟件。

Play 勒索軟件組織還慣用 GMER、IOBit 和 PowerTool 等工具,以期禁用受害者系統上的反病毒軟件和刪除日志文件。在一些特定攻擊案例中,網絡安全研究人員多次觀察到 Play 勒索軟件使用了 PowerShell 腳本,并以此攻擊 Microsoft Defender。進入受害者內部系統后,Play 勒索軟件組織通過 Cobalt Strike、SystemBC 以及 PsExec 等工具,協助其進行橫向移動,并執行任意文件。一旦建立起穩定的”入侵“通道,勒索軟件攻擊者就會搜索不安全的憑據,并使用 Mimikatz 憑據轉換器獲取域管理員訪問權限。

盜取數據的過程中,Play 勒索軟件同樣”別出心裁“,組織成員會將被盜數據分割成段,并使用 WinRAR 等工具將文件壓縮成 .RAR 格式,以便能夠快速外泄。之后,再使用 WinSCP 將被盜數據從受控網絡傳輸到其控制的賬戶上。成功盜取數據后,Play 勒索軟件使用 AES-RSA 混合加密技術對文件進行加密,并采用間歇加密(每隔 0x100000 字節的文件部分加密一次,加密過程中系統文件會被跳過)文件名中會添加 .play 擴展名,文件目錄 C: 中放置了名為 ReadMe[.]txt 的贖金說明。

Lockbit 勒索軟件

2019 年 9 月,LockBit 勒索軟件第一次走進大眾視野,因其使用.abcd 的后綴名來標記加密的受害者文件,被業內慣稱為“ABCD”勒索軟件。早期版本中,LockBit 1.0 非常不成熟,作案過程中加密軟件不僅使用固定的互斥鎖,甚至會殘留一些易被殺軟、沙箱等安全軟件識別和攔截的 debug 的函數。

隨著組織規模不斷發展,LockBit1.0 開始采用 RaaS(Ransomware-as-a-service,勒索軟件及服務)模式運營,并在一個著名的俄語論壇 XSS 上為其合作計劃進行廣告推廣。八個月后,LockBit 1.0 勒索軟件運營商又升級了勒索策略,創建了一個用于公開受害者數據的站點,配合文件加密,試圖進一步施壓受害者,以期達成“雙重勒索”的目的。

經過幾次升級后,相較于其它勒索軟件,LockBit 1.0 作案手段更為高超。在針對 Windows 系統時,加密過程采用 RSA+AES算法加密文件,使用 IOC P 完成端口+AES-NI 指令集提升工作效率,從而實現高性能加密流程,一旦成功加密文件后,受害者文件會被添加無法破解的.abcd 擴展后綴。不幸的是,LockBit 勒索軟件組織很快就引來了執法機構的注意、遭到了一波沖擊。2021 年 6 月,經過短暫蟄伏,LockBit 勒索組織在其泄密網站上宣布高調回歸,并帶來全新版本——LockBit 2.0,新版本提供了 Tor 網絡中的管理面板、自動進行解密測試服務、強大的掃描器功能等更加豐富的配套服務。

從后續披露的受害者案例來看,LockBit 2.0 勒索軟件延續了前一版本攻擊手法,其加密方式仍然采用常見的 RSA+AES 組合,加密后文件擴展名均為.lockbit ,但加密速度變得更快。經過前兩個版本的迭代,LockBit 勒索組織已經策劃了好幾期非常具有代表性的勒索攻擊事件,在品嘗到了勒索攻擊的紅利,更加堅定繼續迭代升級的決心。

2022 年 6 月發布的 LockBit 3.0 版本中,改進了 RaaS 操作,并且引入了勒索軟件漏洞賞金計劃,邀請安全研究人員提交漏洞報告,以換取1000美元至100萬美元的獎金,這是第一次有勒索軟件組織如此高調的懸賞如此高的獎金。后續幾年,LockBit 不斷北執法機構打壓,又不斷的重生,目前已經是黑客世界的“領軍團伙”,擁有很強的攻擊實力,令無數安全從業者頭疼。

Medusa 勒索軟件

2021 年 6 月,Medusa 勒索軟件團伙首次出現 ,起初攻擊活動相對較少,但在從 2023 年1月中旬起該團伙開始加大了攻擊力度,同時推出了托管在 Tor 網絡上的“Medusa Blog”,該博客主要用于展示拒絕支付贖金的受害者。

Medusa 勒索軟件團伙是一個由經濟利益驅使的犯罪組織,威脅攻擊者要求受害者支付贖金,以此換取刪除所有數據,同時他們也接受感興趣的買家付款獲得數據,采用了勒索軟件即服務 (RaaS) 業務模型。

Medusa 勒索軟件通過易受攻擊的遠程桌面協議 (RDP) 配置非法”訪問“受害者的設備,還經常使用電子郵件釣魚和垃圾郵件活動,直接將勒索軟件附加到電子郵件中,作為初始入侵載體。據悉,Medusa 勒索軟件使用了批處理文件執行 PowerShell 腳本 invoke-ReflectivePEInjection。該腳本通過編輯受感染機器注冊表中的 EnableLinkedConnections 值,在整個網絡中傳播 Medusa。然后。允許受感染機器通過互聯網控制消息協議 (ICMP) 檢測連接的主機和網絡,并通過服務器消息塊 (SMB) 協議檢測共享存儲。

此后,Medusa 勒索軟件組織通過各種技術手段避免被受害目標系統中的安全軟件檢測到,并利用可執行文件 svhost.exe 或 svhostt.exe,復制到 %APPDATA%\Roaming 目錄,安排任務每 15 分鐘運行一次勒索軟件,從而建立持久性嗎。

值得一提的是,從以往案例分析來看,Medusa 勒索軟件組織在成功進入受害者系統內部后,曾多次試圖通過刪除本地備份、禁用啟動恢復選項和刪除陰影副本來阻止標準恢復技術。Medusa 勒索軟件”離開“受害者系統時會在加密數據文件夾中放入一張贖金條,概述了如何與 Medusa 攻擊者通信(提供一個或多個電子郵件地址),受害者可以通過這些地址聯系到 Medusa 勒索軟件組織。

BlackCat 勒索軟件

2021 年 11 月,BlackCat 勒索軟件(又名 AlphaVM、AlphaV 或 ALPHV)首次被 Malwarehuntertam 研究人員發現并披露。后續經過研究發現該組織是第一個基于RUST 語言編寫的專業勒索軟件家族系列,因其具有定制化程度高、個性化強、隱蔽性出色等攻擊特點,迅速在勒索軟件世界站穩腳跟。

2021 年 11 月 30 日起,BlackCat 勒索軟件背后運營商開始在 Tor 網站專用數據泄露站點(DLS)陸續發布受害者信息和竊取到的數據。截止到 2024 年 4 月,已經有超過 500 名受害者信息,鑒于很多受害者”花錢保平安“,因此實際的受害者數量遠超過這個數字。

BlackCat 勒索軟件組織主要采用三重勒索模式,不僅會加密數據、感染網絡和系統,還會通過其他的工具進行竊取敏感數據,然后使用被盜數據勒索受害者支付要求的贖金,還會在他們的泄密網站上列出了部分受害者。如果受害者不支付贖金,BlackCat 勒索軟件組織就會在其數據泄露站點上泄露被盜數據。

威脅攻擊者首先會識別系統中最薄弱的環節并通過漏洞闖入,一旦成功進入,他們就會獲取其最敏感的數據,并在系統中對其進行解密,隨即繼續更改系統 Active Directory 中的用戶帳戶。成功入侵 Active Directory 后,BlackCat 勒索軟件可以配置有害的組策略對象 (GPO) 來處理勒索軟件數據。接下來是禁用系統內的任何安全基礎設施以避免障礙。看不到任何安全防御措施的情況下,威脅攻擊者還會繼續使用 PowerShell 腳本感染系統,繼而攻擊者會向受害者索要贖金。最糟糕的是,一旦受害者沒有在最后期限支付贖金,BlackCat 勒索軟件組織還會發起猛烈的分布式拒絕服務 (DDoS) 攻擊。

據不完全統計,BlackCat 勒索軟件組織的受害者包括汽車消費電子巨頭 Voxx Electronics、美國法院、知名手表品牌 Seiko 等等。

Royal 勒索軟件

自 2022 年 9 月,Royal 勒索軟件對美國和國際組織造成了巨大危害。據不完全統計,該組織襲擊了制造業、通信、醫療保健和公共醫療、教育等全球范圍內約 350 個組織,獲得贖金已超過 2.75 億美元(贖金要求從大約 100 萬美元到 1100 萬美元的比特幣不等)。

Royal 勒索軟件使用了一種獨特的部分加密方法,允許威脅攻擊者選擇文件中特定比例的數據進行加密,這種方法允許攻擊者降低較大文件的加密比例,從而有助于逃避檢測。除加密文件外,Royal 勒索軟件還采取雙重勒索策略,威脅說如果受害者不支付贖金,他們就會公開發布加密數據。Royal 特工通過以下幾種方式獲取受害者網絡的初始訪問權限:

網絡釣魚:根據第三方報告,Royal 勒索軟件(在 66.7% 的事件中)通過成功的網絡釣魚電子郵件獲取受害者網絡的初始訪問權限。根據開放源代碼報告:受害者在收到包含惡意 PDF 文檔的網絡釣魚電子郵件和惡意廣告后,在不知情的情況下安裝了可發送 Royal 勒索軟件的惡意軟件和惡意廣告;

遠程桌面協議(RDP):Royal 勒索軟件用于初始訪問的第二大最常見媒介(在 13.3% 的事件中)是 RDP 入侵;面向公眾的應用程序:聯邦調查局觀察到 Royal 勒索軟件通過利用面向公眾的應用程序中間商。來自可信第三方來源的報告顯示,Royal 勒索軟件可能會利用”經紀人“從竊取者日志中獲取虛擬專用網絡 (VPN) 憑據,從而獲得初始訪問權限和源代碼流量。

Royal 勒索軟件一旦進入網絡,就會與指揮和控制(C2)基礎設施通信,以加強其在受害者網絡中的立足點。研究人員觀察到 Royal 勒索軟件使用了 Chisel(一種通過 HTTP 傳輸并通過 SSH 保護的隧道工具)與他們的 C2 基礎設施通信。美國聯邦調查局觀察到 Royal 勒索軟件攻擊中使用了多個 Qakbot C2,但尚未確定 Royal 勒索軟件是否只使用 Qakbot C2。

Royal 勒索軟件經常使用 RDP 、 微軟 Sysinternals 工具 PsExec 等攻擊進行橫向移動,為了能夠隨時訪問受害者系統內,Royal 勒索軟件還使用 AnyDesk、LogMeIn 和 Atera 等遠程監控和管理 (RMM) 軟件在受害者網絡中持續存在。研究人員在以往 Royal 勒索軟件攻擊案例中發現,該團伙在使用合法的管理員賬戶遠程登錄域控制器進入域控制器后,便立刻通過修改組策略對象,停用防病毒協議。

Royal 勒索軟件通過重新利用 Cobalt Strike等合法網絡滲透測試工具和 Ursnif/Gozi等惡意軟件工具和衍生工具進行數據聚合和盜取。值得一提的是,Royal 勒索軟件盜取數據和其他操作的第一站通常都是美國 IP 地址。