《2024年度郵件安全報(bào)告》:繞過(guò)安全電子郵件網(wǎng)關(guān)的惡意郵件增加了105%

近日,電子郵件安全公司Cofense發(fā)布的《2024年度郵件安全報(bào)告》指出,在2023年,繞過(guò)安全電子郵件網(wǎng)關(guān)(SEG)的惡意電子郵件威脅增加了100%以上。換句話說(shuō),電子郵件安全解決方案并未有效地阻止威脅。

這種安全威脅不僅是真實(shí)存在,而且還在持續(xù)增長(zhǎng),它們很可能通過(guò)電子郵件滲透到組織中。我們都知道,只需一個(gè)漏洞就足以損害公司的財(cái)務(wù)狀況、品牌聲譽(yù)和/或與員工和客戶的關(guān)系。而糟糕的是,組織根本無(wú)法實(shí)現(xiàn)“足夠好”的電子郵件安全,而僅僅依賴(lài)SEG顯然是不夠的。

一、要點(diǎn)概述

- 在過(guò)去的12個(gè)月里,安全電子郵件網(wǎng)關(guān)(SEG)根本無(wú)法跟上當(dāng)今網(wǎng)絡(luò)釣魚(yú)活動(dòng)不斷發(fā)展和復(fù)雜的本質(zhì);

- Cofense檢測(cè)到每分鐘都有惡意郵件繞過(guò)其客戶的SEG;

- Cofense發(fā)現(xiàn),繞過(guò)SEG的惡意電子郵件數(shù)量平均增加了5%;

- 憑據(jù)網(wǎng)絡(luò)釣魚(yú)是2023年的首要威脅,與2022年相比,數(shù)量增長(zhǎng)了67%;

- 電子郵件仍然是網(wǎng)絡(luò)犯罪的頭號(hào)威脅媒介,90%的數(shù)據(jù)泄露始于網(wǎng)絡(luò)釣魚(yú);

- 醫(yī)療保健和金融仍然是受災(zāi)最嚴(yán)重的行業(yè),繞過(guò)SEG的惡意電子郵件分別增加了5%和118%;

- 網(wǎng)絡(luò)釣魚(yú)活動(dòng)正在不斷發(fā)展,諸如語(yǔ)音釣魚(yú)(vishing)、短信釣魚(yú)(smishing)、品牌假冒和QR碼網(wǎng)絡(luò)釣魚(yú)等繞過(guò)SEG的策略都在不斷增加。Cofense報(bào)告稱(chēng),2023年QR碼活躍威脅報(bào)告增長(zhǎng)了331%;

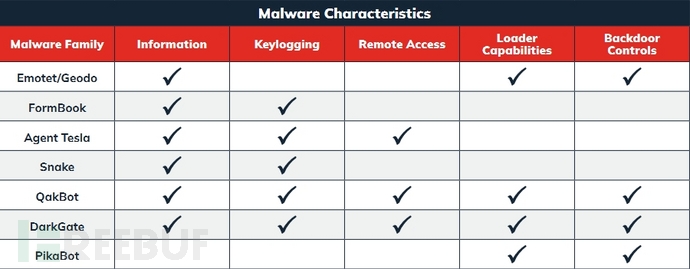

- 新的惡意軟件家族(包括DarkGate和PikaBot)已經(jīng)出現(xiàn),填補(bǔ)了聯(lián)邦調(diào)查局拆除Qakbot基礎(chǔ)設(shè)施留下的空白;

- 在2023年,91%的活躍威脅報(bào)告都是由憑據(jù)網(wǎng)絡(luò)釣魚(yú)造成的。

二、2024年電子郵件安全現(xiàn)狀

在過(guò)去的一年里,網(wǎng)絡(luò)安全威脅持續(xù)增加,電子郵件是攻擊的主要威脅交付機(jī)制。在這種情況下,對(duì)快速和可操作情報(bào)的需求成為保護(hù)組織免受網(wǎng)絡(luò)犯罪分子侵害的關(guān)鍵任務(wù)。

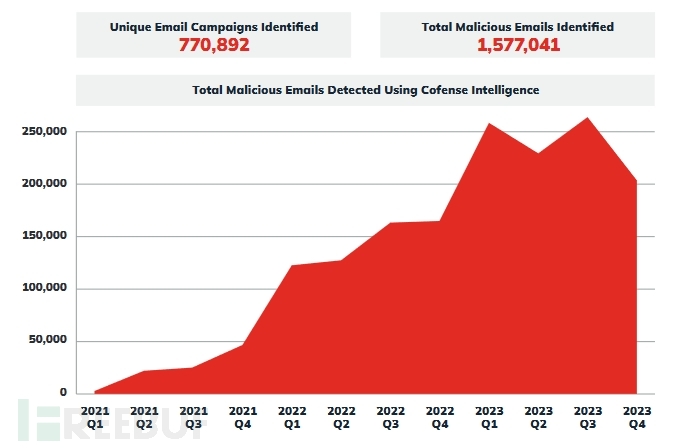

在短短兩年內(nèi),Cofense網(wǎng)絡(luò)釣魚(yú)檢測(cè)和響應(yīng)(PDR)解決方案在全球范圍內(nèi)發(fā)現(xiàn)了近80萬(wàn)個(gè)獨(dú)特的惡意電子郵件活動(dòng),檢測(cè)到的電子郵件超過(guò)1500萬(wàn)封。數(shù)據(jù)顯示,檢測(cè)到的惡意電子郵件數(shù)量逐年大幅增長(zhǎng),2023年比2022年增長(zhǎng)了37%,比2021年增長(zhǎng)了310%

【惡意郵件整體走勢(shì)變化圖】

1.如今的組織無(wú)法實(shí)現(xiàn)“足夠好”的電子郵件安全

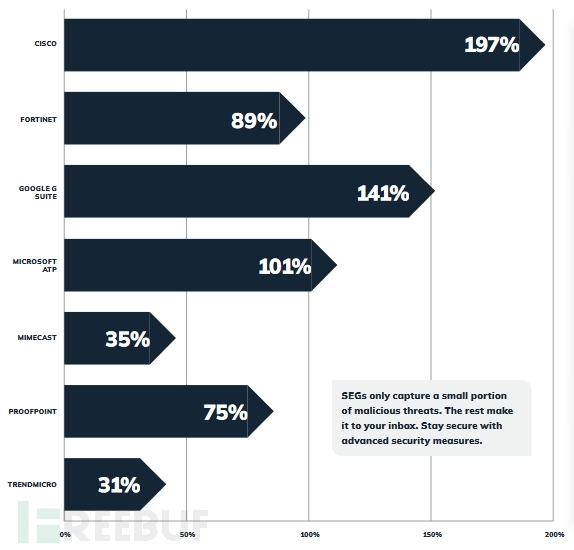

數(shù)據(jù)顯示,SEG只能捕獲一小部分惡意威脅,其余的都進(jìn)入了目標(biāo)的收件箱。隨著電子郵件攻擊的頻率和嚴(yán)重程度不斷增加,培訓(xùn)員工識(shí)別和報(bào)告惡意電子郵件,同時(shí)部署行業(yè)領(lǐng)先的解決方案來(lái)識(shí)別和修復(fù)主動(dòng)繞過(guò)SEG的威脅成為至關(guān)重要的步驟。

【繞過(guò)SEG的惡意郵件增長(zhǎng)比例,按供應(yīng)商劃分】

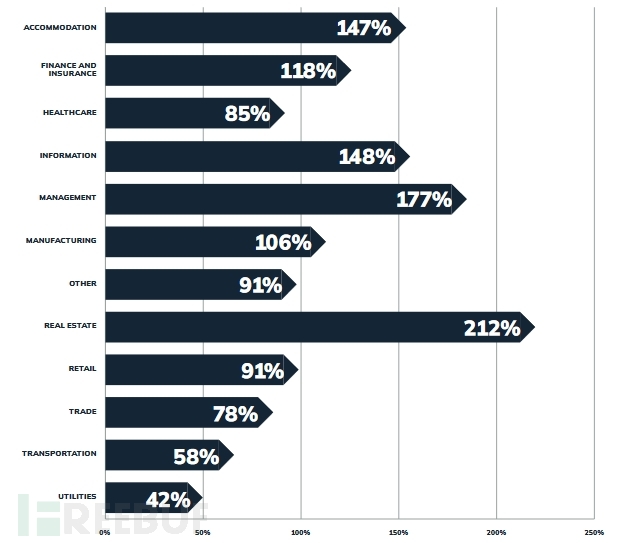

2.在經(jīng)歷了創(chuàng)紀(jì)錄的一年后,行業(yè)特定的SEG繞過(guò)率全面上升

近年來(lái),金融和醫(yī)療保健這兩個(gè)最易受攻擊的行業(yè)再次成為主要的威脅對(duì)象。但是,隨著房地產(chǎn)和管理行業(yè)的惡意電子郵件數(shù)量急劇增加,新行業(yè)成為2023年的主要目標(biāo)。

【繞過(guò)SEG的惡意郵件增長(zhǎng)比例,按行業(yè)劃分】

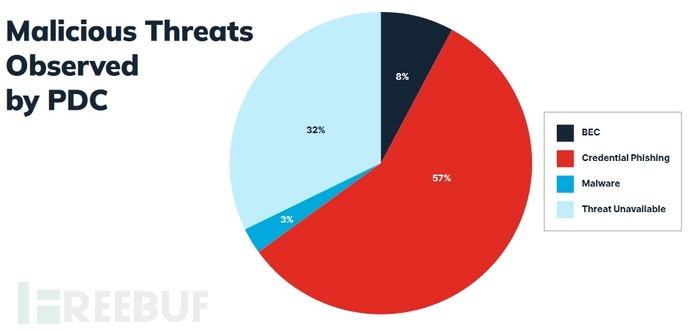

3.憑據(jù)網(wǎng)絡(luò)釣魚(yú)威脅比2022年增長(zhǎng)了49%

這一數(shù)據(jù)比2021年呈現(xiàn)出了大幅增長(zhǎng)趨勢(shì)。在2023年,憑據(jù)網(wǎng)絡(luò)釣魚(yú)占已發(fā)布的活躍威脅報(bào)告(ATR)的91%,惡意軟件遠(yuǎn)遠(yuǎn)落后。基于這些數(shù)據(jù),我們得出結(jié)論,憑據(jù)網(wǎng)絡(luò)釣魚(yú)是2023年的首要威脅。

【Cofense網(wǎng)絡(luò)釣魚(yú)檢測(cè)和響應(yīng)(PDR)觀察到的惡意威脅】

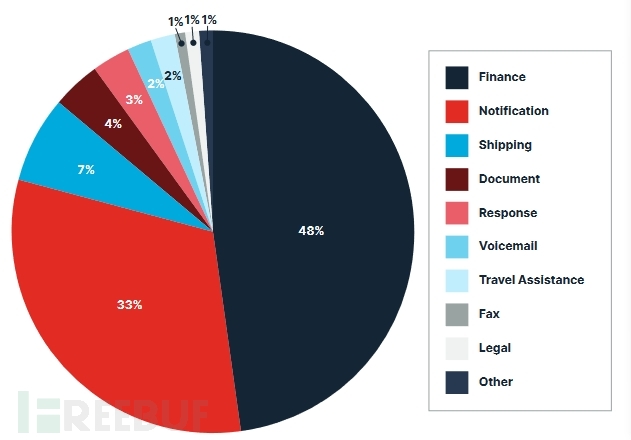

4.ATR的熱門(mén)主題與去年相似

金融主題和通知主題分別以48%和33%的比例占據(jù)了前兩名的位置。Cofense還發(fā)現(xiàn)了一個(gè)新主題——旅游援助,雖然該主題的貢獻(xiàn)很小,僅占2%,但十分值得關(guān)注。

【ATR的熱門(mén)主題】

當(dāng)涉及到網(wǎng)絡(luò)釣魚(yú)攻擊時(shí),組織不能低估簡(jiǎn)單的力量。雖然我們經(jīng)常聽(tīng)說(shuō)高度先進(jìn)和破壞性的網(wǎng)絡(luò)攻擊,但事實(shí)是,其中許多攻擊都是從基本的網(wǎng)絡(luò)釣魚(yú)活動(dòng)開(kāi)始的。這些活動(dòng)似乎與更復(fù)雜的威脅無(wú)關(guān),但它們?nèi)匀豢梢猿蔀閲?yán)重入侵的門(mén)戶。

三、值得關(guān)注的電子郵件安全趨勢(shì)

網(wǎng)絡(luò)安全領(lǐng)域總是在不斷發(fā)展,因此必須掌握最新的趨勢(shì)和策略。以下是組織需要在2024年保持關(guān)注的電子郵件安全趨勢(shì)。

1.憑據(jù)網(wǎng)絡(luò)釣魚(yú)成為頭號(hào)威脅媒介

當(dāng)我們展望未來(lái)的網(wǎng)絡(luò)威脅時(shí),很明顯,憑據(jù)網(wǎng)絡(luò)釣魚(yú)仍將是人們最關(guān)心的問(wèn)題。Cofense團(tuán)隊(duì)發(fā)現(xiàn),2023年發(fā)布的活躍威脅報(bào)告中有91%是圍繞憑據(jù)網(wǎng)絡(luò)釣魚(yú)的,與前一年相比,這一比例增加了67%。

這種復(fù)雜的攻擊形式通常涉及說(shuō)服個(gè)人放棄他們的登錄信息或其他敏感數(shù)據(jù),然后用其訪問(wèn)安全的系統(tǒng)和網(wǎng)絡(luò)。

憑據(jù)網(wǎng)絡(luò)釣魚(yú)不僅會(huì)導(dǎo)致毀滅性的勒索軟件攻擊和數(shù)據(jù)泄露,還會(huì)為商業(yè)電子郵件妥協(xié)(BEC)計(jì)劃鋪平道路,從而騙取公司數(shù)百萬(wàn)美元。組織必須認(rèn)真對(duì)待這一威脅,并努力實(shí)施強(qiáng)大的安全協(xié)議,以防止各種形式的憑據(jù)網(wǎng)絡(luò)釣魚(yú),如釣魚(yú)、詐騙、二維碼網(wǎng)絡(luò)釣魚(yú)和其他危險(xiǎn)的網(wǎng)絡(luò)攻擊。

2.QR碼在網(wǎng)絡(luò)釣魚(yú)活動(dòng)中的使用率正在迅速增加

在網(wǎng)絡(luò)釣魚(yú)威脅領(lǐng)域,QR碼是一個(gè)值得密切關(guān)注的主要話題。QR碼改變了攻擊媒介,使威脅者能夠欺騙受害者使用他們的智能手機(jī),而這些智能手機(jī)通常沒(méi)有受到企業(yè)級(jí)控制措施的保護(hù),因此更容易受到攻擊。去年,Cofense報(bào)告稱(chēng),在ATR中,Q碼的使用率增加了331%。

隨著使用QR碼的活動(dòng)規(guī)模和復(fù)雜性的增長(zhǎng),組織不僅要跟蹤QR碼本身,還要跟蹤發(fā)送QR碼的電子郵件的上下文。一些帶有QR碼的電子郵件以附件形式(如HTM、pdf或Word文檔)發(fā)送,其他郵件則使用嵌入在電子郵件中的圖像或從外部來(lái)源渲染的QR碼。最近的QR碼活動(dòng)利用了廣泛的電子郵件主題,而非局限于早期主要使用多因素身份驗(yàn)證來(lái)引誘受害者的方式。

- 當(dāng)涉及到來(lái)自實(shí)際QR碼的URL時(shí),往往有許多不同的特征,例如它們的目的是作為合法重定向,鏈接縮短器等,或者其中一個(gè)重定向頁(yè)面使用Cloudflare CAPTCHA。

- 與嵌入QR碼的URL相關(guān)的最常見(jiàn)特征是CAPTCHA、多因素認(rèn)證(MFA)和開(kāi)啟重定向到憑據(jù)網(wǎng)絡(luò)釣魚(yú)頁(yè)面的URL。

- QR碼最常見(jiàn)的來(lái)源是嵌入在電子郵件內(nèi)容中的代碼或附加的.pdf、.htm或.doc文件。

- QR碼郵件的主題很可能是MFA主題,包含日期和個(gè)人身份信息。

- 嵌入QR碼的URL域類(lèi)型可能是惡意的或受損的、合法的、與QR碼相關(guān)的,以及標(biāo)準(zhǔn)的鏈接縮短服務(wù)。

- 嵌入QR碼的合法URL域名涉及必應(yīng)、谷歌、百度和其他5個(gè)小來(lái)源。

3.威脅行為者通過(guò)品牌仿冒和語(yǔ)音釣魚(yú)來(lái)引誘受害者

品牌仿冒和語(yǔ)音釣魚(yú)(vishing)活動(dòng)是威脅行為者用來(lái)欺騙受害者點(diǎn)擊惡意鏈接或提供敏感信息的主要手段。在品牌仿冒攻擊中,網(wǎng)絡(luò)犯罪分子會(huì)使用知名公司的名稱(chēng)、標(biāo)志和其他品牌元素來(lái)欺騙受害者,使其相信通信是合法的。一旦成功獲得受害者的信任,他們就會(huì)利用這種關(guān)系來(lái)進(jìn)一步實(shí)施惡意活動(dòng)。

另一方面,語(yǔ)音釣魚(yú)運(yùn)動(dòng)通常從電子郵件開(kāi)始,但涉及使用語(yǔ)音呼叫或自動(dòng)電話信息來(lái)操縱受害者提供機(jī)密信息。攻擊者可能會(huì)冒充受信任的組織或金融機(jī)構(gòu)的代表,并使用社會(huì)工程策略來(lái)獲取個(gè)人數(shù)據(jù),如登錄憑據(jù)或信用卡號(hào)碼。考慮到通過(guò)電話號(hào)碼訪問(wèn)個(gè)人信息的便利性,以及智能手機(jī)的普及性,語(yǔ)音釣魚(yú)正變得越來(lái)越流行。

Cofense發(fā)現(xiàn),這兩種戰(zhàn)術(shù)在2023年都有所上升。無(wú)論是語(yǔ)音釣魚(yú)還是品牌仿冒策略都都能有效地繞過(guò)SEG;它們通常沒(méi)有附件或明顯的鏈接,這使得傳統(tǒng)的基于文件和文本的檢測(cè)軟件很難發(fā)現(xiàn)這些形式的網(wǎng)絡(luò)釣魚(yú)。此外,由于用戶通過(guò)個(gè)人智能手機(jī)和電話等非傳統(tǒng)方法與這些策略進(jìn)行交互,這些類(lèi)型的網(wǎng)絡(luò)釣魚(yú)通常將用戶置于公司環(huán)境及其安全協(xié)議的保護(hù)之外。

4.惡意軟件戰(zhàn)術(shù)仍在繼續(xù)演變

【2023年頂級(jí)惡意軟件家族】

5.DarkGate和PikaBot

從2023年9月開(kāi)始傳播DarkGate惡意軟件的網(wǎng)絡(luò)釣魚(yú)活動(dòng)已經(jīng)演變成威脅領(lǐng)域中最先進(jìn)的網(wǎng)絡(luò)釣魚(yú)活動(dòng)之一,從那時(shí)起,該活動(dòng)開(kāi)始不斷發(fā)展,并使用規(guī)避策略和反分析技術(shù)繼續(xù)傳播DarkGate惡意軟件,以及最近的PikaBot惡意軟件。

在QakBot活動(dòng)消亡的一個(gè)月后,DarkGate活動(dòng)開(kāi)始激增,并且遵循了威脅行為者部署QakBot惡意軟件和僵尸網(wǎng)絡(luò)的相同趨勢(shì)。該活動(dòng)向廣泛的行業(yè)傳播了大量電子郵件,并且由于所交付的惡意軟件的加載能力,目標(biāo)可能面臨更復(fù)雜的威脅。

2023年8月,聯(lián)邦調(diào)查局和司法部宣布他們已經(jīng)關(guān)閉了QakBot的基礎(chǔ)設(shè)施,從那以后,QakBot一直保持沉默,并未出現(xiàn)惡意軟件基礎(chǔ)設(shè)施的重大活動(dòng)。雖然找到QakBot威脅參與者和新的DarkGate活動(dòng)之間的直接聯(lián)系可能很困難,但我們可以展示兩者之間的相似之處。

從活動(dòng)的時(shí)間線開(kāi)始,Cofense最后一次報(bào)道QakBot是在6月底,而DarkGate的報(bào)道是在7月首次出現(xiàn)。新的攻擊活動(dòng)采用了與QakBot網(wǎng)絡(luò)釣魚(yú)活動(dòng)相同的策略,包括劫持電子郵件線程作為初始感染,具有限制用戶訪問(wèn)的獨(dú)特模式的URL,以及與QakBot幾乎相同的感染鏈。此外,該惡意軟件家族使用的方法也與研究人員預(yù)期的QakBot分支機(jī)構(gòu)使用的方法相同。除了許多其他功能外,這兩個(gè)惡意軟件家族都可以充當(dāng)加載程序,向未知的受感染機(jī)器添加額外的惡意有效載荷。

【Qakbot和DarkGate/PikaBot活動(dòng)的時(shí)間線】

6.Emotet/Geodo

Emotet/Geodo聽(tīng)起來(lái)像是科幻電影里的名字,但它們代表了近年來(lái)最具破壞性的惡意軟件活動(dòng)之一。這種惡意軟件于2014年首次在歐洲被發(fā)現(xiàn),隨著時(shí)間的推移,它變得越來(lái)越復(fù)雜,并已蔓延到全球,感染了無(wú)數(shù)計(jì)算機(jī),對(duì)個(gè)人和專(zhuān)業(yè)網(wǎng)絡(luò)造成了廣泛的破壞。

聯(lián)邦調(diào)查局于2017年展開(kāi)了首次相關(guān)調(diào)查。在調(diào)查過(guò)程中,F(xiàn)BI發(fā)現(xiàn),在某些情況下,該惡意軟件以銀行木馬的形式傳播,記錄在線銀行憑據(jù),然后從受害者的賬戶中竊取信息。在其他情況下,Emotet允許安裝惡意軟件,從而實(shí)現(xiàn)勒索軟件攻擊。

2021年,執(zhí)法部門(mén)拆除了Emotet運(yùn)營(yíng)的基本組成部分,成功關(guān)閉了全球160萬(wàn)臺(tái)計(jì)算機(jī)上被惡意打開(kāi)的訪問(wèn)權(quán)限。

Emotet受到了重創(chuàng),但與其他惡意攻擊一樣,攻擊者似乎總能活到最后。Emotet活動(dòng)的長(zhǎng)時(shí)間中斷很常見(jiàn),隨后往往是惡意電子郵件傳播的激增。

在2023年,Cofense研究人員在Emotet中觀察到新的活動(dòng),Emotet使用幾個(gè)稱(chēng)為“epoch”的僵尸網(wǎng)絡(luò),且每個(gè)僵尸網(wǎng)絡(luò)都被分配了自己的命令和控制(C2)基礎(chǔ)設(shè)施。今年1月,Cofense又觀察到.dll文件更新被發(fā)送到每個(gè)epoch,幾乎可以肯定地是配置機(jī)器人來(lái)聯(lián)系新的基礎(chǔ)設(shè)施。

正如預(yù)測(cè)的那樣,在經(jīng)歷幾個(gè)月的中斷之后,Emotet僵尸網(wǎng)絡(luò)于2023年3月7日恢復(fù)了電子郵件活動(dòng)。

7.Agent Tesla

Agent Tesla,一個(gè)用.NET編寫(xiě)的鍵盤(pán)記錄程序,可以監(jiān)視擊鍵,截取屏幕截圖,從各種應(yīng)用程序竊取密碼,并通過(guò)通用協(xié)議將這些數(shù)據(jù)泄露回威脅行為者,同時(shí)在用戶的計(jì)算機(jī)上保持隱蔽。

Agent Tesla首次出現(xiàn)在2014年,從那以后便一直是惡意軟件領(lǐng)域的主要產(chǎn)品。這個(gè)鍵盤(pán)記錄程序最初是在一個(gè)土耳其網(wǎng)站上宣傳的,作為一款遠(yuǎn)程訪問(wèn)工具,它不僅可以編譯密碼,監(jiān)控按鍵,還可以避免被殺毒軟件捕獲。Agent Tesla鍵盤(pán)記錄程序可執(zhí)行文件通常通過(guò)電子郵件的直接附件發(fā)送。

Agent Tesla多年來(lái)經(jīng)歷了各種各樣的升級(jí),除了旨在確保每個(gè)新版本都可以繞過(guò)反病毒掃描的變化之外,它現(xiàn)在還宣傳能夠從超過(guò)55個(gè)應(yīng)用程序竊取憑據(jù),包括web瀏覽器,VPN應(yīng)用程序,F(xiàn)TP應(yīng)用程序和郵件客戶端。它還繼續(xù)提高其規(guī)避或避免沙箱技術(shù)的能力。雖然最初只使用SMTP與攻擊者通信,但它現(xiàn)在也支持通過(guò)FTP、HTTP、DiscordWebhooks和Telegram進(jìn)行通信。

8.谷歌AMP:一種新的、規(guī)避式網(wǎng)絡(luò)釣魚(yú)策略

一種利用谷歌加速移動(dòng)頁(yè)面(AMP)的新型網(wǎng)絡(luò)釣魚(yú)策略已經(jīng)進(jìn)入威脅領(lǐng)域,并被證明在達(dá)到預(yù)定目標(biāo)方面非常成功。Google AMP是一個(gè)開(kāi)源的HTML框架,用于構(gòu)建針對(duì)瀏覽器和移動(dòng)設(shè)備進(jìn)行優(yōu)化的網(wǎng)站。研究人員在這些活動(dòng)中觀察到的網(wǎng)站托管在Google.com或Google.co.uk上,這兩個(gè)網(wǎng)站都被認(rèn)為是大多數(shù)用戶信任的域名。這種網(wǎng)絡(luò)釣魚(yú)活動(dòng)不僅使用Google AMP URL來(lái)逃避安全,而且還結(jié)合了許多其他已知的成功繞過(guò)電子郵件安全基礎(chǔ)設(shè)施的TTP。

Cofense觀察到,與前六個(gè)月相比,在2023年的最后六個(gè)月,繞過(guò)SEG的谷歌AMP郵件增加了1092%。

9.BEC:耗費(fèi)企業(yè)數(shù)百億美元

雖然商務(wù)郵件泄露(BEC)并沒(méi)有進(jìn)入我們最值得關(guān)注的趨勢(shì)名單,但它仍然是企業(yè)面臨的一個(gè)明確而現(xiàn)實(shí)的危險(xiǎn)。值得一提的是,BEC連續(xù)第八年成為“最具破壞性的網(wǎng)絡(luò)犯罪活動(dòng)”之一。美國(guó)聯(lián)邦調(diào)查局的數(shù)據(jù)顯示,由于商業(yè)電子郵件泄露,為全球企業(yè)造成了510億美元的損失。全球90%的國(guó)家都存在BEC受害者,而且騙子們?nèi)栽诶^續(xù)利用這種犯罪方式獲取巨大成功。美國(guó)聯(lián)邦調(diào)查局(FBI)的數(shù)據(jù)顯示,由于商業(yè)電子郵件泄露,造成了510億美元的損失

雖然垃圾郵件過(guò)濾器已經(jīng)轉(zhuǎn)變?yōu)閻阂廛浖z測(cè)器,但它們往往無(wú)法捕捉到基于對(duì)話的網(wǎng)絡(luò)釣魚(yú)攻擊,導(dǎo)致年復(fù)一年數(shù)十億美元被盜。

BEC是憑據(jù)網(wǎng)絡(luò)釣魚(yú)的一個(gè)子集,但鑒于其流行和成功記錄,它經(jīng)常被當(dāng)作一個(gè)單獨(dú)的類(lèi)別來(lái)討論。通過(guò)訪問(wèn)組織的電子郵件帳戶,騙子可以執(zhí)行“man-in-the-mailbox”攻擊。當(dāng)他們找到重定向交易的機(jī)會(huì)時(shí),他們會(huì)用新的信息回復(fù)電子郵件,這些信息通常來(lái)自類(lèi)似的域名或受損的基礎(chǔ)設(shè)施。通過(guò)修改帶有新賬戶詳細(xì)信息的發(fā)票,騙子成功地重定向了資金,使交易難以逆轉(zhuǎn)。

雙因素身份驗(yàn)證(2FA)是針對(duì)這些攻擊的推薦防御措施。然而,騙子已經(jīng)找到了一種通過(guò)“adversary-in-the-middle”技術(shù)繞過(guò)2FA方法,通過(guò)劫持會(huì)話cookie獲得對(duì)用戶帳戶的訪問(wèn)權(quán)限。

另一種不為人知的技術(shù)是工資轉(zhuǎn)移騙局。攻擊者以人力資源部門(mén)為目標(biāo),操縱財(cái)務(wù)記錄來(lái)轉(zhuǎn)移員工的直接存款。這些攻擊通常未被廣泛報(bào)道和注意,從而給予騙子繼續(xù)其欺詐活動(dòng)的機(jī)會(huì)。

傳統(tǒng)的防御措施已不足以抵御BEC攻擊。企業(yè)必須保持警惕,并實(shí)施強(qiáng)大的安全措施,以保護(hù)其財(cái)務(wù)和敏感信息。

原文鏈接:https://cofense.com/pdf/2024-cofense-annual-state-of-email-security-report.pdf