重大威脅!P2PInfect僵尸軟件活動量激增600倍

今年8月下旬,P2PInfect 僵尸網絡蠕蟲病毒活動量數據開始上升,到今年9月仍在持續上升。

P2PInfect最早發現于2023年7月,它是一種點對點的惡意軟件,利用遠程代碼執行漏洞入侵互聯網上的 Windows 和 Linux 系統中的 Redis 實例。

Cado Security 的研究人員自2023年7月下旬以來一直在跟蹤該僵尸軟件。他們報道稱,如今看到的僵尸網絡活動遍及全球,影響了包括美國、德國、新加坡、中國香港、英國和日本等多個國家和地區的系統。

此外,Cado 還表示,最新的 P2PInfect 樣本又新增了不少功能并改進了之前的問題功能,這使得其傳播力更強。

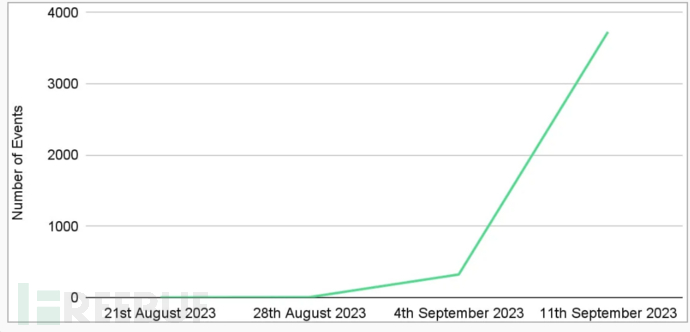

活動急劇增加

近日,Cado發現了P2PInfect僵尸軟件的新活動,這表明該惡意軟件已進入代碼穩定的新時期。

據研究人員報告稱,他們觀察到P2PInfect對其蜜罐進行的初始訪問嘗試次數穩步上升,截至今年8月24日,僅單個傳感器的事件數已經達到4064 次。

到今年9月3日,初始訪問事件增加了兩倍,但仍然相對較少。

然而,在今年9月12日至19日的一周內,P2PInfect 活動激增,僅在此期間,Cado就記錄了3619次訪問嘗試,增長了600倍。

Cado 解釋說:P2Pinfect 流量的增加與野生變種數量的增加相吻合,這表明惡意軟件開發者的開發速度極快。

記錄的嘗試訪問事件(Cado Security)

P2PInfect 的新功能

在活動增加的同時,Cado 還發現了一些新的樣本,這些樣本使 P2PInfect 成為一個更隱蔽、更可怕的威脅。

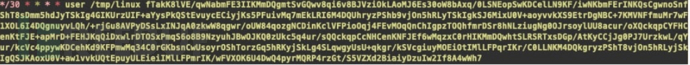

首先,惡意軟件的作者添加了一種基于 cron 的持續機制,取代了以前的 "bash_logout "方法,每 30 分鐘觸發一次主要有效載荷。

由 P2PInfect(Cado Security)編寫的 Cron 作業

此外,P2Pinfect 現在使用(二級)bash 有效載荷通過本地服務器套接字與主有效載荷通信,如果主進程停止或被刪除,它會從對等程序中獲取副本并重新啟動。

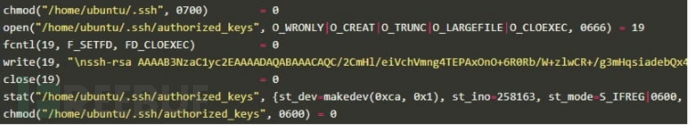

惡意軟件現在還使用 SSH 密鑰覆蓋被入侵端點上的任何 SSH authorized_keys,以防止合法用戶通過 SSH 登錄。

覆蓋現有 SSH 密鑰(Cado Security)

如果惡意軟件擁有 root 訪問權限,它就會使用自動生成的 10 個字符的密碼對系統中的其他用戶執行密碼更改,將其鎖定。

最后,P2PInfect 現在為其客戶端使用 C 結構配置,該配置在內存中動態更新,而以前它沒有配置文件。

目標不明確

Cado 報告稱最近觀察到的 P2PInfect 變體在試圖獲取有效載荷,但在被入侵設備上并未看到實際的加密活動。因此,目前還不清楚惡意軟件的開發者是否仍在嘗試攻擊的最后一步,P2PInfect僵尸軟件的操縱者可能正在增強其組件或尋找訂閱 P2PInfect 的買家。

鑒于當前該僵尸軟件的規模、傳播、自我更新功能以及本月激增的活動量,可見P2PInfect 是一個值得關注的重大威脅。