卡巴斯基:2023年第二季度IT威脅演變

針對性攻擊

通過3CX供應鏈攻擊植入后門Gopuram

今年早些時候,受歡迎的VoIP程序3CXDesktopApp的木馬化版本被用于“套娃式”供應鏈攻擊。攻擊者能夠將惡意代碼嵌入到libffmpeg媒體處理庫中,以便從他們的服務器下載有效負載。

研究人員在其中一臺計算機上發現了一個名為“guard64.dll”的DLL,該DLL被加載到受感染的3CXDesktopApp.exe進程中。而在最近部署的一個后門程序中也發現了使用該名稱的DLL,研究人員將其命名為“Gopuram”,這是卡巴斯基研究人員自2020年以來便一直在跟蹤的后門程序。在調查東南亞一家加密貨幣公司的感染活動時,研究人員發現Gopuram與AppleJeus共存于目標計算機上,后者被認為是Lazarus組織的后門程序。

研究人員觀察到使用Gopuram的受害者很少,但感染數量在2023年3月有所增加,這與3CX供應鏈攻擊直接相關。Gopuram是一種模塊化的后門,可用于操作windows注冊表和服務,執行文件時間戳信息修改以逃避檢測,注入惡意負載到已運行進程,使用開源的Kernnel Driver Utility加載未簽名windows驅動等。此外,研究人員還觀察到Gopuram可以啟動內存模塊。

Gopuram后門被部署到不到10臺受感染計算機上的事實表明,攻擊者對Gopuram的使用非常精確。他們將重點目標鎖定在加密貨幣公司。研究人員還了解到,Gopuram背后的威脅行為者利用成熟的模塊化Gopuram后門感染目標機器,Gopuram是攻擊鏈中的主要植入物和最終有效載荷。

新的Gopuram感染的發現使研究人員更加確信3CX活動與Lazarus威脅組織有關。

追蹤Lazarus組織的“DeathNote”活動

Lazarus是一個臭名昭著的威脅組織。在過去的幾年里,卡巴斯基研究人員一直在追蹤Lazarus使用的一個活躍惡意軟件集群——“DeathNote”,并觀察到威脅行為者的目標及其TTP(戰術,技術和程序)正在不斷發展和完善。

自2018年以來,Lazarus便持續瞄準加密貨幣相關業務,使用與加密貨幣業務相關的惡意Word文檔和主題來吸引潛在目標。如果目標打開文檔并啟用宏,則惡意腳本將提取嵌入的下載程序并使用特定參數加載它。Lazarus在這些攻擊中使用了兩種不同的第二階段有效載荷:第一個是偽裝成UltraVNC查看器的木馬化應用程序,第二個是典型的多階(multi-stage)后門。

調查發現,DeathNote活動的受害者涉及塞浦路斯、美國、中國臺灣和中國香港的個人或公司。

2020年4月,研究人員發現DeathNote活動的目標和感染媒介發生了重大轉變。DeathNote集群開始被用來攻擊東歐的汽車和學術部門,這兩個部門都與國防工業有關。為了達到這一目的,威脅行為者還將所有的誘餌文件都轉換為與國防承包商和外交服務相關的工作描述。

Lazarus還在其武器化文件中使用了遠程模板注入技術,以及利用木馬化的開源PDF查看器軟件來完善其感染鏈。這兩種感染方法都會觸發相同的惡意軟件(DeathNote下載程序),它會上傳目標的信息,并根據命令和控制服務器的判斷檢索下一階段的有效載荷。最后,在內存中執行一個COPPERHEDGE變體。

2021年5月,DeathNote集群被用于攻擊一家歐洲IT公司,該公司提供監控網絡設備和服務器的解決方案。研究人員分析稱,攻擊背后的原因可能是Lazarus對該公司廣泛使用的軟件或其供應鏈感興趣。

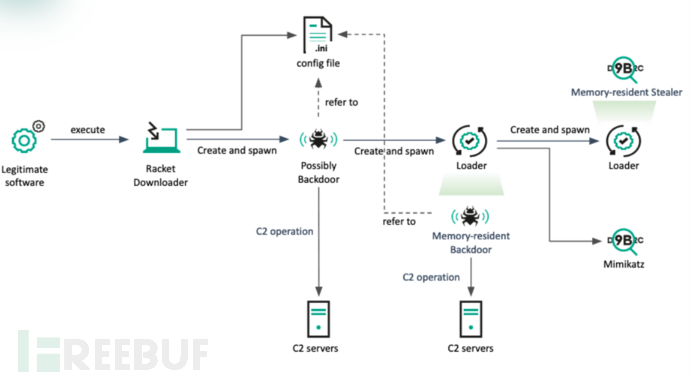

2021年6月初,Lazarus組織開始利用一種新的感染機制來攻擊韓國的目標。引起研究人員注意的一件事是,該惡意軟件的初始階段是由在該國廣泛使用的合法安全軟件執行的。據分析,該惡意軟件可能是通過這一合法安全軟件中的漏洞傳播的。

與前一個案例一樣,該初始感染載體創建了惡意軟件下載程序。連接到C2服務器后,該下載程序會根據操作員的命令檢索額外的有效負載,并在內存中執行它。在此期間,BLINDINGCAN惡意軟件被用作內存駐留后門。雖然BLINDINGCAN惡意軟件有足夠的能力來控制受害者,但攻擊者手動植入了額外的惡意軟件:據分析,該組織旨在創建一種輔助方法來控制受害者。最后,這個集群以前所用的COPPERHEDGE惡意軟件在受害者設備上執行。

一年后,也就是2022年3月,研究人員發現同樣的安全程序被利用于向韓國的幾名受害者傳播類似的惡意軟件下載程序。然而,在此案例中,該惡意軟件傳遞了不同的有效負載。C2操作員手動植入了兩次后門,雖然無法獲得最初植入的后門,但研究人員假設它與下一階段的后門相同。新植入的后門能夠通過命名管道通信執行檢索到的有效載荷。此外,攻擊者還利用側加載來執行Mimikatz,并使用惡意軟件竊取程序收集用戶的擊鍵和剪貼板數據。

幾乎在同一時間,研究人員發現證據表明,拉丁美洲的一家國防承包商也被同一后門入侵。初始感染媒介與研究人員在其他國防工業目標中看到的相似,涉及使用帶有精心制作的PDF文件的木馬化PDF閱讀器。然而,在這個特殊的案例中,攻擊者采用了側加載技術來執行最終的有效負載。當使用木馬化的PDF閱讀器打開惡意PDF文件時,受害者會看到與上述相同的惡意軟件,它會收集并報告受害者的信息,檢索命令并使用管道通信機制執行它們。威脅行為者使用此惡意軟件植入額外的有效載荷,包括用于側加載目的的合法文件。

2022年7月,Lazarus成功入侵了非洲的一家國防承包商。初始感染是一個通過Skype messenger發送的可疑PDF應用程序。在執行PDF閱讀器之后,它會在同一目錄中創建了一個合法文件(CameraSettingsUIHost.exe)和一個惡意文件(DUI70.dll)。這種攻擊嚴重依賴于我們在前一個案例中觀察到的相同的DLL側加載技術。Lazarus在各種活動中多次使用這種惡意軟件;并且還使用相同的DLL側加載技術來植入能夠后門操作的額外惡意軟件。為了跨系統橫向移動,攻擊者還使用了一種名為ServiceMove的有趣技術。該技術使用Windows感知模擬服務來加載任意DLL文件:通過在C:\Windows\System32\PerceptionSimulation\中創建任意DLL并遠程啟動該服務,威脅行為者能夠在遠程系統上以NT AUTHORITY\SYSTEM的身份執行代碼。

研究人員對DeathNote集群的分析揭示了它的TTP在過去幾年里的快速演變。隨著Lazarus不斷改進其方法,組織必須保持警惕并采取積極措施防御其惡意活動。通過保持信息更新和實施強大的安全措施,組織可以降低淪為受害者的風險。

Tomiris希望Turla惡意軟件回歸

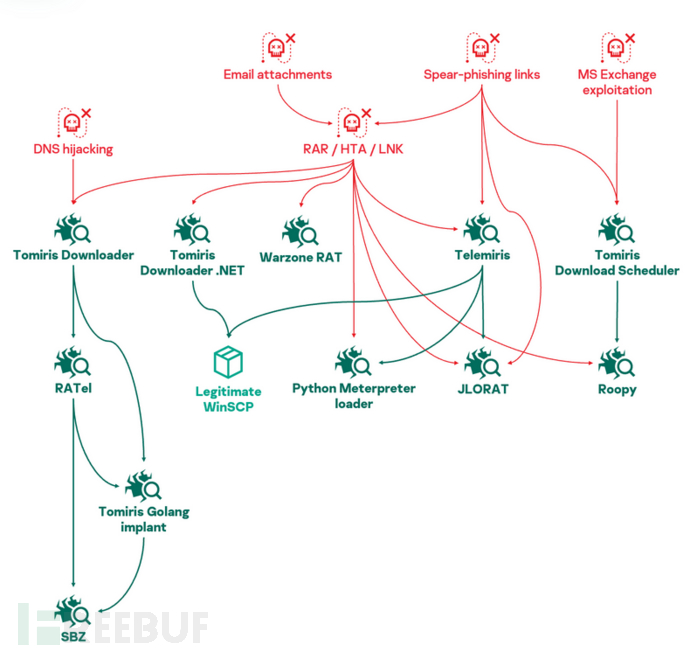

早在2021年9月,卡巴斯基實驗室就首次報告了Tomiris組織 ,并描述了Tomiris Golang植入物與SUNSHUTTLE(與NOBELIUM/APT29/TheDukes有關)以及Kazuar(與Turla有關)之間的聯系。然而,解釋這些聯系卻存在困難。在2021年至2023年的三次新的攻擊活動中,研究人員繼續將Tomiris作為一個獨立的威脅行為者進行跟蹤,并通過遙測技術更多地了解了這個組織。

Tomiris專注于中亞地區的情報收集,其最終目的是竊取內部文件。下圖顯示了檢測到的Tomiris所出現的國家(綠色:阿富汗和獨聯體成員國)。值得注意的是,雖然研究人員在其他國家也確定了一些目標,但它們似乎都是獨聯體國家的外國代表駐外機構,這說明Tomiris的攻擊范圍很窄。

Tomiris習慣使用各種各樣的惡意軟件植入物,以極快的速度和所有可以想象的編程語言進行開發。該威脅行為者使用的工具分為三類:下載程序、后門程序和文件竊取程序。威脅行為者不僅會開發自己的工具,還會使用開源或商業上可用的植入物和攻擊性工具。Tomiris使用了各種各樣的攻擊媒介:魚叉式網絡釣魚、DNS劫持、漏洞利用(特別是ProxyLogon)、可疑的drive-by下載和其他“創造性”方法。

網絡攻擊所涉工具的歸屬有時是一個非常棘手的問題。今年1月,一些研究人員將針對烏克蘭組織的攻擊歸咎于Turla,部分原因是其使用的KopiLuwak和QUIETCANARY(研究人員稱之為TunnusSched)是已知Turla所用的惡意軟件。

研究發現,TunnusSched的樣本已于2022年9月交付給獨聯體的政府目標;遙測顯示,該惡意軟件是由Tomiris的Telemiris惡意軟件部署的。此外,從2019年開始,研究人員還發現了與KopiLuwak相關的其他植入物家族;而TunnusSched和KopiLuwak是同一工具集的一部分。

研究人員仍然堅信,盡管Turla和Tomiris兩個組織之間可能存在某種聯系,但它們是不同的威脅行為組織。Tomiris無疑是說俄語的,但它的目標和間諜技術與Turla有很大的不同。此外,Tomiris對入侵的一般方法和對隱身的漠視都與記錄在案的Turla諜報技術明顯不一致。

這就提出了幾種可能性:

- Turla很樂意使用一個在2016年就被損毀的工具;并且在當前的操作中仍在使用它和新工具。

- 其他威脅行為者可能已經改變了這些工具的用途,并打著虛假的旗號使用它們。

- Turla與Tomiris共享工具和專業知識,或者與Tomiris合作進行聯合操作。

- Tomiris和Turla依靠一個共同的供應商來提供進攻能力。或者Tomiris最初是為Turla編寫工具的私人機構,現在擴展到雇傭兵業務。

研究人員的評估結果是,前兩種假設是最不可能的,Tomiris和Turla之間存在某種形式的蓄意合作,盡管根據目前的信息很難確定其確切性質。

CloudWizard APT:糟糕的故事仍在上演

去年10月,卡巴斯基研究人員發現頓涅茨克、盧甘斯克和克里米亞的政府、農業和運輸組織受到活躍感染,并于今年3月份公布了對PowerMagic和CommonMagic植入物的初步調查結果。當時,研究人員無法找到任何線索將所發現的樣本及活動中使用的數據與任何先前已知的威脅行為者聯系起來。然而,后續調查揭示了有關此威脅的更多信息,包括與其他APT活動的關系。

在尋找與PowerMagic和CommonMagic相似的植入物時,研究人員發現了來自同一威脅行為者的更復雜的惡意活動集群。有趣的是,目標不僅位于頓涅茨克、盧甘斯克和克里米亞地區,而且還位于烏克蘭中部和西部。這些目標包括個人,以及外交和研究組織。

新發現的活動涉及使用被稱之為“CloudWizard”的模塊化框架。它的功能包括截圖、麥克風錄音、鍵盤記錄等。

多年來,有許多APT威脅參與者在俄烏沖突地區活動,包括Gamaredon、CloudAtlas和BlackEnergy。因此,研究人員開始著手尋找能夠將CloudWizard歸因于已知威脅參與者的線索。CloudWizard讓研究人員想起了在烏克蘭觀察到并公開報道的兩個活動:Groundbait行動(ESET于2016年首次發現)和BugDrop行動(CyberX于2017年發現)。雖然Prikormka惡意軟件(Groundbait行動的一部分)已經多年沒有更新,但研究人員發現了該活動中使用的惡意軟件與CommonMagic和CloudWizard之間的許多相似之處。因此,很明顯,這兩起行動背后的威脅行為者并沒有停止其活動,而是繼續開發其網絡間諜工具集,并在超過15年的時間里不斷感染感興趣的目標。

GoldenJackal APT組織

GoldenJackal是一個自2019年以來一直活躍的APT組織,通常針對中東和南亞的政府和外交實體。

研究人員從2020年年中開始監測這一威脅行為組織,并觀察到持續的活動水平,表明這是一個有能力且隱秘的APT組織。

該組織的主要特點是一個特定的.net惡意軟件工具集:JackalControl、JackalWorm、JackalSteal、JackalPerInfo和JackalScreenWatcher。這些植入物旨在控制目標計算機,使用可移動驅動器進行傳播,泄露數據,竊取憑證,收集有關本地系統和目標網絡活動的信息,并截取屏幕截圖。

雖然對該威脅行為者的感染媒介的可見性有限,但在后續調查中,研究人員觀察到他們使用了虛假的Skype安裝程序和惡意Word文檔。

虛假的Skype安裝程序是一個名為skype32.exe的.net可執行文件,它包含兩個資源:JackalControl木馬和合法的Skype for Business獨立安裝程序。該惡意文件偽裝成一份合法的通告,旨在收集巴基斯坦政府授職官員的信息,使用遠程模板注入技術利用Follina漏洞下載惡意HTML頁面。

GoldenJackal活動的特點是使用受損的WordPress網站作為托管c2相關邏輯的方法。研究人員發現攻擊者上傳了一個惡意PHP文件,該文件被用作中繼,將web請求轉發到另一個骨干C2服務器。雖然沒有任何證據表明這些漏洞被用來破壞網站,但研究人員確實觀察到,許多網站使用的是過時版本的WordPress,有些網站也被先前上傳的web shell破壞或感染,這可能是低調的黑客活動或網絡犯罪活動的結果。

Operation Triangulation

6月初,卡巴斯基發布了一個長期活動的早期預警,稱追蹤了一個名為“Operation Triangulation”的活動,涉及一個前所未知的iOS惡意軟件平臺,通過零點擊iMessage漏洞進行傳播。

這種攻擊是使用帶有惡意附件的不可見iMessage進行的。利用iOS中的許多漏洞,該附件被執行并安裝間諜軟件。間諜軟件的部署是完全隱藏的,不需要目標受害者采取任何行動。然后,間諜軟件悄悄地將私人信息傳輸到遠程服務器,包括麥克風錄音、即時消息者的照片、地理位置以及受感染設備所有者的許多其他活動數據。

在此之后,研究人員發布了專門的報告來描述感染鏈中的最終有效載荷:一個高度復雜的間諜軟件植入物“TriangleDB”。該植入程序在內存中運行,定期與C2基礎設施通信以接收命令。該植入物允許攻擊者瀏覽和修改設備文件,獲取存儲在鑰匙鏈中的密碼和憑證,檢索地理位置信息,以及執行額外的模塊,以進一步擴展他們對受感染設備的控制。

Andariel和一個新的惡意軟件家族

Andariel是Lazarus組織的一部分,以在2022年年中使用DTrack惡意軟件和Maui勒索軟件而聞名。在同一時期,Andariel還積極利用了Log4j漏洞。該活動引入了多個新的惡意軟件家族,如YamaBot和MagicRat,同時還更新了NukeSped和DTrack的版本。

在一次不相關的調查中,研究人員偶然發現了一個以前未記錄的惡意軟件家族以及Andariel TTP集的新變化。

Andariel通過執行Log4j漏洞來感染計算機,而Log4j漏洞又會從C2服務器下載更多惡意軟件。不幸的是,研究人員無法捕獲它們下載的第一個惡意軟件,但卻可以清楚看到DTrack后門的下載。

在重現攻擊者執行的命令后,研究人員很快就發現這些命令是由人類操作員執行的,而且,從打字錯誤的數量來看,很可能是一個沒有經驗的操作員。研究人員還能夠識別Andariel在命令執行階段安裝和運行的一組現成工具,然后將其用于進一步利用目標,包括Supermo遠程桌面、3Proxy、Powerline、Putty、Dumpert、NTDSDumpEx和ForkDump。

研究人員還在前面提到的Log4j案例中發現了一個新的惡意軟件,名為EarlyRat,并假設它是通過Log4j下載的。然而,在尋找更多樣本后,研究人員發現EarlyRat最終是通過釣魚郵件加載的。

EarlyRat,像網絡釣魚文檔一樣,非常簡單:它能夠執行命令,但沒有其他有趣的東西。

其他惡意軟件

Nokoyawa勒索軟件利用Windows零日攻擊

卡巴斯基行為檢測引擎和漏洞防范組件還檢測到在中東、北美和亞洲中小型企業的Windows服務器上執行特權提升漏洞的企圖。它們類似于公共日志文件系統(CLFS,Windows日志子系統)中的漏洞利用。然而,在仔細檢查后,研究人員驚訝地發現其中一個竟然是零日漏洞,支持不同版本的Windows(包括Windows 11)。隨后,研究人員便與微軟分享了這一發現,微軟將漏洞命名為CVE-2023-28252。該漏洞已于4月4日修補。

過去發現的大多數零日漏洞都是由APT威脅行為者使用的,但這個漏洞被Nokoyawa(一個復雜的網絡犯罪組織)用來實施勒索軟件攻擊。

QBot銀行木馬感染激增

4月初,研究人員檢測到使用QBot惡意軟件(又名QakBot、QuackBot和Pinkslipbot)的攻擊顯著增加。該惡意軟件是通過附加在商業信函中的惡意文件傳播的。黑客可以獲取真實的商業通信(從以前的目標電腦上竊取本地存儲的電子郵件),并加入對話,發送信息,就像他們在進行一次常規的舊對話一樣。這些電子郵件試圖說服目標打開偽裝成費用清單或其他商業事項的PDF文件。實際上,該PDF包含來自Microsoft Office 365或Microsoft Azure的虛假通知。攻擊者利用這一點試圖讓目標點擊“打開”按鈕,然后下載一個受密碼保護的存檔文件,其中包含通知文本中的密碼。如果接收者解壓縮并運行其中的.wsf(Windows腳本文件),它就會從遠程服務器下載QBot惡意軟件。

Minas:正在走向復雜

2022年6月,研究人員在一個系統進程的內存中發現了一個可疑的shellcode。根據對感染鏈的重建,研究人員確定它起源于將一個編碼的PowerShell腳本作為任務運行,并認為它可能是通過GPO(組策略對象)創建的——這一點尤為令人擔憂,因為它表明攻擊者已經破壞了目標網絡。

該惡意軟件被稱之為“Minas”,是一個復雜的挖礦木馬,旨在通過加密、隨機生成名稱以及使用劫持和注入技術來隱藏其在受感染系統中的存在。它還能夠使用持久性技術留在受感染的系統上。

研究人員認為未來很有可能還會發布一個新的變種,試圖逃避反病毒檢測,這就要求組織使用兼具簽名檢測和行為檢測方法的安全解決方案。

Satacom提供竊取加密貨幣的瀏覽器擴展

今年6月,卡巴斯基報道了最近與Satacom下載程序有關的惡意軟件分發活動。該惡意軟件的主要目的是通過對目標加密貨幣網站進行網絡注入,從目標賬戶中竊取比特幣。為了實現這一點,該惡意軟件會試圖為基于Chrome的Web瀏覽器安裝擴展,該擴展隨后與其C2服務器通信。

該惡意擴展具有各種JS腳本,可以在用戶瀏覽目標網站時執行瀏覽器操作,包括枚舉和操縱加密貨幣網站。它還能夠操縱一些電子郵件服務(如Gmail、Hotmail和Yahoo)的外觀,以隱藏其活動。

DoubleFinger用于竊取加密貨幣

今年6月,卡巴斯基報告了使用DoubleFinger加載器安裝加密竊取器和遠程訪問木馬的復雜攻擊。這種攻擊的技術性質及其多階段感染機制與APT威脅行為者的攻擊相似。

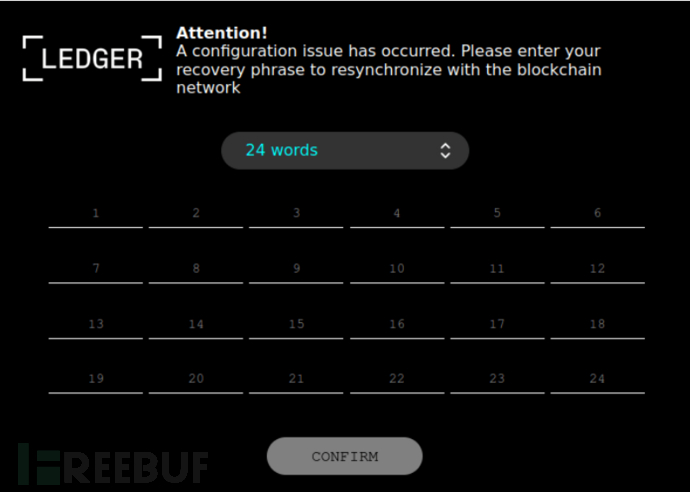

這個過程從一封包含惡意PIF文件的電子郵件開始。如果目標打開附件,攻擊的第一階段就開始了。DoubleFinger會執行一個shellcode,從圖片共享平臺Imgur.com下載PNG格式的文件。該文件實際上包含多個加密形式的DoubleFinger組件,這些組件將在攻擊的后續階段中使用。其中包括用于攻擊第二階段的加載器:合法的java.exe文件;試圖繞過安裝在計算機上的安全軟件的操作;以及在第四階段部署的另一個PNG文件的解密——這個PNG文件不僅包含惡意代碼,還包含該惡意軟件名稱的圖像。

然后,DoubleFinger使用一種名為Process Doppelg?nging的技術啟動第五階段,該技術將合法進程替換為包含惡意負載(GreingGhoul加密竊取程序)的進程,GreingGhoul會將自己安裝在系統中,并計劃在每天的特定時間運行。

GreetingGhoul包含兩個組件:一個檢測系統中的加密錢包應用程序并竊取攻擊者感興趣的數據(如私鑰和助記詞);另一個覆蓋加密貨幣應用程序的界面并攔截用戶輸入。

這使得攻擊者能夠控制目標的加密錢包并從中提取資金。

研究人員還發現了幾個DoubleFinger更新,其中一些安裝了遠程訪問木馬Remcos,其目的是觀察所有用戶的行為,并獲得對系統的完全控制權。

原文鏈接:https://securelist.com/it-threat-evolution-q2-2023/110355/