車輛網絡安全架構——安全通信協議

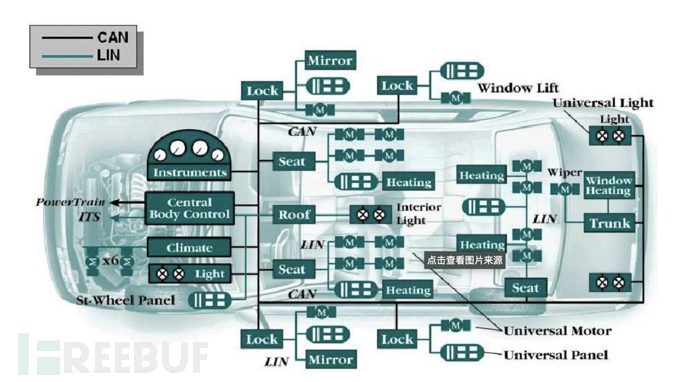

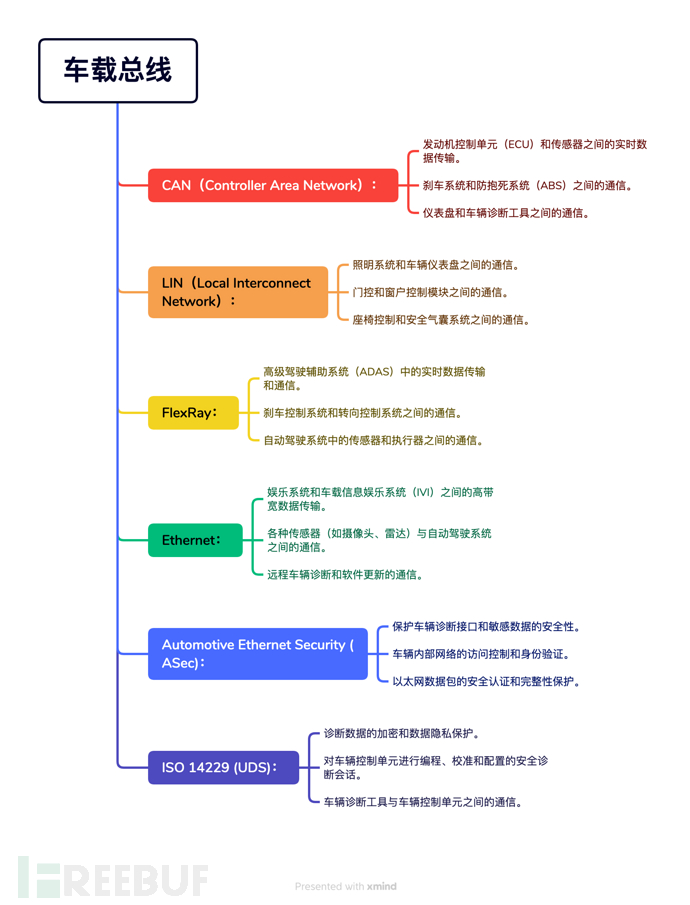

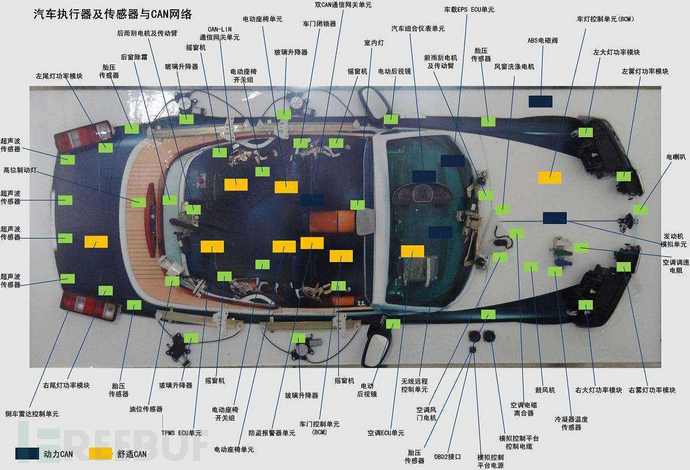

車載總線(Automotive Bus)是指在車輛內部用于不同電子控制單元(ECU)之間進行通信和數據傳輸的系統。它充當了車輛內部各個電子模塊之間的數據傳輸媒介,使得不同的車輛系統可以相互協作和交換信息。

車載總線允許車輛上的各個控制單元進行實時的數據交換和通信,以實現車輛的各種功能,如引擎控制、制動系統、座椅調節、儀表盤顯示等。它提供了一種標準化的接口和通信協議,以確保各個控制單元之間的互操作性和數據的可靠傳輸。

CAN (Controller Area Network):

CAN是車輛網絡通信中最常用的協議之一。然而,原始的CAN協議沒有內置的安全機制,因此現代車輛通常使用CAN協議的安全擴展,如CAN-FD (CAN with Flexible Data-Rate) 和CAN-XCP (CAN with Extended Calibration Protocol) 來增加安全性。

CAN協議的特點包括:

可靠性:CAN使用冗余機制和錯誤檢測與糾正技術,確保通信的可靠性。它具有錯誤檢測和錯誤響應機制,可以檢測和處理通信中的錯誤。

實時性:CAN協議設計用于實時控制應用,具有高效的消息傳輸機制和低延遲特性。

簡單性:CAN協議相對簡單,易于實現和部署。它使用廣播通信和基于標識符的消息過濾機制。

然而,原始的CAN協議存在一些安全性挑戰,如缺乏身份驗證和加密機制,容易受到欺騙和中間人攻擊。為了提高CAN協議的安全性,現代車輛通常使用CAN的安全擴展協議,如CAN-FD(CAN with Flexible Data-Rate)和CAN-XCP(CAN with Extended Calibration Protocol)。這些擴展協議提供了額外的安全特性,如消息認證、數據完整性保護和加密。

安全風險:

- CAN總線攻擊:黑客可能通過篡改或偽造CAN消息來影響車輛的正常運行,如操縱剎車系統或引擎控制。

- 數據注入:黑客可能注入虛假的CAN消息,導致車輛系統做出錯誤的決策或操作。

實際案例:

- Jeep漏洞(2015年):黑客成功利用CAN總線上的漏洞,遠程控制了一輛Jeep車輛,包括剎車和方向盤等功能。

- Tesla Model S攻擊(2016年):黑客通過CAN總線入侵了特斯拉Model S,實現了遠程控制車輛的各種功能。

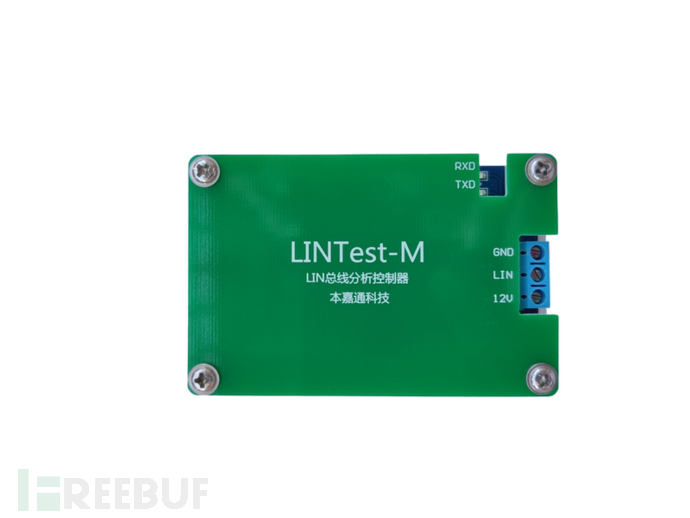

LIN (Local Interconnect Network):

LIN協議用于車輛中低速數據傳輸,如門控、照明和儀表板等。LIN本身并沒有提供強大的安全性,因此在需要更高安全級別的應用中,可以結合其他安全通信協議使用。

LIN協議的特點包括:

成本效益:由于LIN協議的較低速率和簡單性,它在成本上更具有競爭力。它適用于車輛中的簡單控制和監測任務。

簡單性:LIN協議相對簡單,易于實現和部署。它使用主-從架構,其中一個主節點控制多個從節點。

然而,與CAN相比,LIN協議在安全性方面的功能有限。它沒有內置的加密和身份驗證機制,因此在需要更高安全級別的應用中,可以結合其他安全通信協議使用,如CAN-FD和LIN的安全擴展。

綜上所述,CAN和LIN是車輛通信中常見的協議。CAN主要用于高速、實時控制的通信,而LIN主要用于低速、簡單控制的通信。為了提高安全性,現代車輛通常采用CAN和LIN的安全擴展協議,以增加安全特性和保護通信免受攻擊。

安全風險:

- 欺騙攻擊:黑客可能冒充合法的LIN設備,與車輛中的LIN網絡進行通信并執行惡意操作。

- 竊聽攻擊:黑客可能竊聽車輛中的LIN通信,獲取敏感信息,如車輛控制指令或傳感器數據。

實際案例:

- BMW i3攻擊(2018年):黑客通過LIN總線入侵了一輛BMW i3電動汽車,成功控制了車輛的門鎖和車窗等功能。

- 福特Focus攻擊(2019年):黑客通過LIN總線攻擊了福特Focus車輛的車窗控制系統,成功實現了遠程開啟和關閉車窗。

FlexRay:

FlexRay是一種高速車輛網絡通信協議,用于高帶寬和實時性要求較高的系統,如剎車、轉向和懸掛控制。FlexRay提供了一些安全機制,例如消息認證和數據完整性保護。

FlexRay協議的特點包括:

高帶寬和靈活性:FlexRay支持高達10 Mbps的通信速率,能夠滿足車輛系統中對大量數據傳輸的需求。它還提供了靈活的網絡配置選項,允許多種通信拓撲結構。

實時性:FlexRay使用時間分隔多路訪問 (Time Division Multiple Access, TDMA) 技術,通過將通信周期劃分為固定的時間槽,實現嚴格的實時通信。這對于需要高精度和可靠性的車輛控制系統至關重要。

安全性:FlexRay提供了消息認證和數據完整性保護的機制,以保護通信數據的安全性。它使用消息認證碼 (MAC) 和數據簽名等技術來驗證消息的真實性和完整性。

安全風險:

- 消息干擾:黑客可能干擾FlexRay消息傳輸,導致通信錯誤或消息丟失,影響車輛的實時性和可靠性。

- 信息竊取:黑客可能竊取FlexRay通信中的敏感信息,如自動駕駛系統的指令或傳感器數據。

實際案例:

- 福特Escape漏洞(2013年):黑客通過FlexRay總線入侵了福特Escape車輛,成功控制了車輛的剎車和加速等功能。

- 捷豹路虎漏洞(2016年):黑客利用FlexRay總線的漏洞入侵了捷豹路虎車輛,成功控制了車輛的轉向和剎車等功能。

Ethernet:

以太網在車輛領域的應用越來越普遍,特別是用于高帶寬的數據傳輸和車輛內部的通信。為了增強安全性,車輛中使用的以太網通常采用了安全擴展,如Ethernet AVB (Audio Video Bridging) 和 TSN (Time-Sensitive Networking)。

Ethernet協議的特點包括:

Ethernet AVB (Audio Video Bridging):Ethernet AVB是一組用于音頻和視頻傳輸的標準,旨在提供嚴格的實時性和同步性。它具有流量調度和時鐘同步機制,以確保高質量的音視頻傳輸,并為車載娛樂和車載通信系統提供更好的用戶體驗。

TSN (Time-Sensitive Networking):TSN是一組擴展以太網標準,旨在滿足對實時性和可靠性要求較高的應用的需求。它提供了嚴格的時間同步和流量調度機制,支持車輛中對高實時性通信的要求,如自動駕駛和高級駕駛輔助系統。

安全風險:

- 網絡入侵:黑客可能通過網絡入侵車輛的以太網系統,獲取未經授權的訪問權限,并對車輛進行惡意操作或數據竊取。

- 遠程攻擊:黑客可能通過遠程連接到車輛的以太網系統,利用系統漏洞或弱點來入侵車輛并控制其功能。

實際案例:

- 遠程攻擊特斯拉(2016年):黑客通過特斯拉車輛的以太網接口入侵了車輛,成功控制了車輛的門鎖、儀表盤和行駛系統等功能。

- 遠程攻擊大眾汽車(2019年):黑客通過大眾汽車的以太網接口入侵了車輛,成功控制了車輛的中央控制單元和儀表盤等功能。

Automotive Ethernet Security (ASec):

ASec是一套在汽車以太網中實施安全性的標準和協議。它包括對消息認證、數據完整性、訪問控制和安全密鑰管理的支持。

Auto motive Ethernet Security (ASec)協議的特點包括:

消息認證和完整性保護:ASec提供了對消息的認證和數據完整性保護的機制。它使用加密算法和數字簽名來確保消息的真實性和完整性,防止消息被篡改或偽造。

訪問控制:ASec定義了訪問控制機制,以確保只有經過授權的設備和實體可以訪問車輛的以太網系統。它可以基于身份驗證、訪問權限和角色分配等策略進行訪問控制。

安全密鑰管理:ASec提供了安全密鑰的生成、分發和管理機制,以確保密鑰的機密性和安全性。密鑰管理是實施安全通信的重要組成部分,用于加密和解密通信數據。

安全風險:

- 密鑰破解:黑客可能嘗試破解ASec協議中使用的加密密鑰,以獲取對車輛通信的未經授權的訪問權限。

- 信息篡改:黑客可能篡改ASec協議中的安全認證和完整性保護機制,以修改或偽造車輛通信中的消息。

實際案例:

- 車輛遠程入侵攻擊(2019年):黑客通過ASec協議的漏洞,成功遠程入侵了車輛的以太網系統,獲取了車輛的敏感信息和控制權。

ISO 14229 (UDS):

Unified Diagnostic Services (UDS) 是一種用于車輛診斷和通信的標準。UDS定義了一系列安全機制和服務,用于保護診斷通信的安全性和防止未授權訪問。

UDS協議的特點包括:

安全訪問:UDS定義了安全訪問機制,以確保只有經過授權的實體可以訪問車輛的診斷接口和敏感數據。它使用挑戰-響應的方式進行身份驗證,并通過安全訪問級別控制訪問權限。

數據隱私:UDS支持對診斷數據的加密和數據隱私保護。它使用加密算法和數據掩碼等技術,以防止未經授權的訪問和數據泄露。

安全診斷會話:UDS提供了安全診斷會話的機制,允許在安全環境下執行敏感的診斷操作。安全診斷會話通常涉及對車輛控制單元的編程、校準和配置等操作。

安全風險:

- 未經授權的訪問:黑客可能嘗試通過未經授權的方式訪問車輛的診斷接口,獲取敏感信息或執行未經授權的操作。

- 診斷數據泄露:黑客可能竊取通過UDS協議傳輸的診斷數據,獲取車輛的敏感信息或個人隱私。

實際案例:

- 汽車遠程攻擊(2020年):黑客利用UDS協議的漏洞,成功進行了車輛的遠程攻擊,包括遠程控制和操縱車輛的各種功能。

真實案件說明

科恩實驗室

- 寶馬多款車型的遠程破解安全研究成果2018年5月,騰訊安全科恩安全實驗室的研究人員在寶馬多款車型中發現了14個安全漏洞。該研究項目時間為2017年1月至2018年2月,隨后他們向BMW報告了這些問題。因為該項研究,騰訊安全科恩實驗室榮獲全球首個“寶馬集團數字化及IT研發技術獎”,表彰他們在促進汽車安全領域進行的杰出研究。

- 破解特斯拉

- 宣布破解2016年9月21日,騰訊科恩實驗室正式宣布,他們以「遠程無物理接觸」的方式成功入侵了特斯拉汽車,這在全球尚屬首次。說簡單點:他們的研究人員只需坐在辦公室,就能完成對特斯拉的遠程控制。

- 過程這次騰訊科恩實驗室針對特斯拉的漏洞研究,花了兩個月的時間,有多位研究人員參與。他們使用了一輛 2014 款 Model S P85 進行安全研究,同時還在一位朋友剛購買的新款 Model S 75D 上進行復測,兩者均安裝了最新版本固件,證明該項研究可以影響特斯拉多款車型。此次攻擊通過特斯拉車輛的互聯網絡實現,這是他們能夠實現「遠程無物理接觸」的前提。理論上,全球范圍內的任意一款特斯拉車型都有可能遭遇此類攻擊,畢竟大家的系統都是同一套。入侵成功后,騰訊科恩實驗室可以將特斯拉的中控大屏和液晶儀表盤更換為實驗室 Logo,此時用戶任何觸摸操作都會失效。當然,該漏洞帶來的危害遠遠不止于這種「小把戲」,他們能做的事大致可以分為兩類,分別是車輛停車狀態和行進狀態的遠程控制。 [8]

- 再度破解騰訊安全科恩實驗室安全研究員2017年6月再度破解特斯拉Model X系統,遠程控制剎車、車門、后備箱,操縱車燈以及廣播。研究人員通過Wi-Fi與蜂窩連接兩種情況下均實現了對車載系統的破解,通過汽車的網絡瀏覽器來尋找計算機漏洞,發送惡意軟件,實現黑客攻擊。

技術學習:特斯拉 Autopilot的實驗性安全研究

https://keenlab.tencent.com/zh/2019/03/29/Tencent-Keen-Security-Lab-Experimental-Security-Research-of-Tesla-Autopilot/

總結

車載總線是指在汽車中用于不同電子設備之間進行通信和數據傳輸的一種系統。它扮演著汽車電子系統中重要的角色,實現了各個部件之間的互聯和協作。以下是關于車載總線學習的一些總結要點:

- 車載總線類型:常見的車載總線類型包括CAN總線(Controller Area Network)、LIN總線(Local Interconnect Network)、FlexRay總線、Ethernet等。每種總線具有不同的特點和適用場景。

- 功能和應用:車載總線用于連接和傳輸各種電子設備之間的數據和信號。它可以連接發動機控制單元、剎車系統、儀表盤、娛樂系統等,實現數據共享、信息傳遞和控制命令傳輸等功能。

- 數據傳輸:車載總線通過在車輛各個部件之間傳遞消息和數據來實現通信。這些數據可以是傳感器采集的車輛狀態信息、控制命令、故障碼等。

- 性能和帶寬:不同的車載總線具有不同的性能和帶寬特點。CAN總線適用于實時控制和高可靠性的應用,而Ethernet則提供更高的帶寬和靈活性,適用于高速數據傳輸和連接復雜系統的場景。

- 安全性:隨著車輛互聯和自動化的發展,車載總線的安全性變得尤為重要。惡意攻擊者可能通過操縱車載總線來影響車輛功能、竊取敏感信息或進行遠程控制。因此,車載總線安全性的保護是車輛設計和開發中的重要考慮因素之一。

- 標準和協議:為了確保不同設備之間的兼容性和互操作性,車載總線通常遵循特定的標準和協議。例如,CAN總線遵循ISO 11898標準,FlexRay遵循ISO 17458標準等。

總的來說,對車載總線的學習可以幫助理解車輛電子系統的工作原理、數據傳輸方式以及安全性的考量。這對于車輛制造商、工程師和安全專家來說都是至關重要的,以確保車輛的性能、可靠性和安全性。