一篇文章講明白 Docker 網絡原理

概述

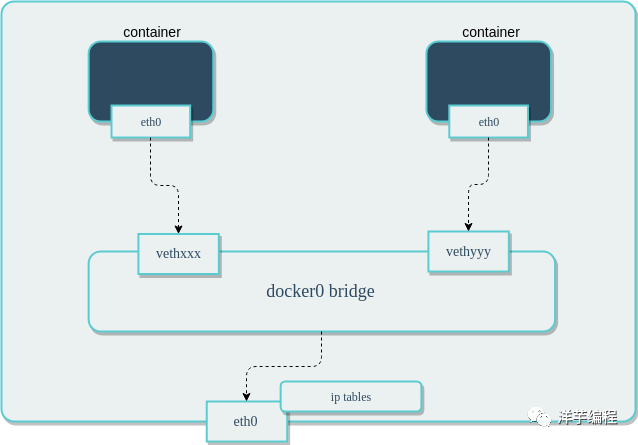

Docker 原生網絡是基于 Linux 的 網絡命名空間(net namespace) 和 虛擬網絡設備(veth pair)實現的。當 Docker 進程啟動時,會在宿主機上創建一個名稱為 docker0 的 虛擬網橋,在該宿主機上啟動的 Docker 容器會連接到這個虛擬網橋上。

虛擬網橋的工作方式和物理交換機類似,宿主機上所有的容器通過虛擬網橋連接在一個二層網絡中。

從 docker0 子網中分配一個 IP 給容器使用,并設置 docker0 的 IP 地址為容器的默認網關。在宿主機上創建一對虛擬網卡 veth pair 設備, Docker 將 veth pair 設備的一端放在新創建的容器中,并命名為 eth0(容器的網卡), 另一端放在宿主機中,以 vethxxx 類似的名字命名, 并將這個網絡設備連接到 docker0 網橋中。

Docker 會自動配置 iptables 規則和配置 NAT,便于連通宿主機上的 docker0 網橋,完成這些操作之后,容器就可以使用它的 eth0 虛擬網卡,來連接其他容器和訪問外部網絡。

Docker 中的網絡接口默認都是虛擬的接口,Linux 在內核中通過 數據復制 實現接口之間的數據傳輸,可以充分發揮數據在不同 Docker 容器或容器與宿主機之間的轉發效率, 發送接口發送緩存中的數據包,將直接復制到接收接口的緩存中,無需通過物理網絡設備進行交換。

圖片來源: https://www.suse.com/c/rancher_blog/introduction-to-container-networking/

虛擬網橋 docker0 通過 iptables 配置與宿主機器上的網卡相連,符合條件的請求都會通過 iptables 轉發到 docker0, 然后分發給對應的容器。

網絡驅動

Docker 的網絡子系統支持插拔式的驅動程序,默認存在多個驅動程序,并提供核心網絡功能。

名稱 | 描述 |

bridge | 默認的網絡設備,當應用程序所在的容器需要通信時使用 |

host | 移除容器與宿主機之間的網絡隔離,直接使用宿主機的網絡 |

overlay | 將多個容器連接,并使集群服務能夠相互通信 |

ipvlan | 使用戶可以完全控制 IPv4 和 IPv6 尋址 |

macvlan | 可以為容器分配 MAC 地址 |

none | 禁用所有網絡 |

Network plugins | 通過 Docker 安裝和使用第三方網絡插件 |

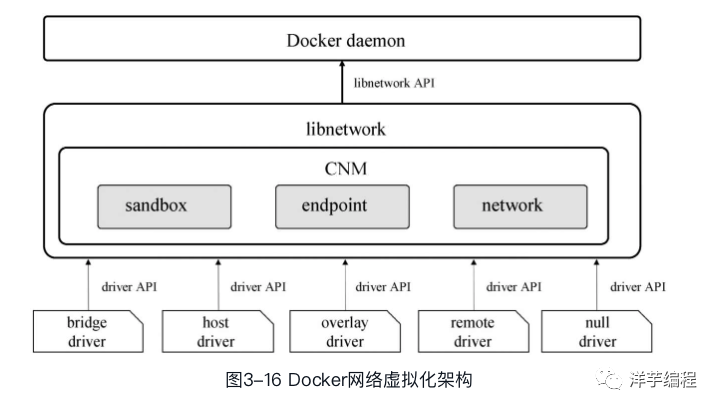

圖片來源: Docker——容器與容器云

Docker daemon 通過調用 libnetwork 提供的 API 完成網絡的創建和管理等功能。libnetwork 中使用了 CNM 來完成網絡功能, CNM 中主要有沙盒(sandbox)、端點(endpoint)和網絡(network)3 種組件。

? 沙盒:一個沙盒包含了一個容器網絡棧的信息。一個沙盒可以有多個端點和多個網絡,沙盒可以對容器的接口、路由和 DNS 設置等進行管理,沙盒的實現可以是 Linux network namespace、FreeBSD Jail或者類似的機制

? 端點:一個端點可以加入一個沙盒和一個網絡。一個端點只屬于一個網絡和一個沙盒,端點的實現可以是 veth pair、Open vSwitch 內部端口或者相似的設備

? 網絡:一個網絡是一組可以直接互相聯通的端點。一個網絡可以包含多個端點,網絡的實現可以是Linux bridge、VLAN 等

bridge 模式

bridge 是默認的網絡模式,為容器創建獨立的網絡命名空間,容器具有獨立的網卡等所有的網絡棧。使用該模式的所有容器都是連接到 docker0 這個網橋, 作為 虛擬交換機 使容器可以相互通信,但是由于宿主機的 IP 地址與容器 veth pair 的 IP 地址不在同一個網段,所以為了和宿主機以外的網絡通信, Docker 采用了端口綁定的方式,也就是通過 iptables 的 NAT,將宿主機上的端口流量轉發到容器。

bridge 模式已經可以滿足 Docker 容器最基本的使用需求了,但是其與外界通信時使用 NAT,增加了通信的復雜性,在復雜場景下使用會有限制。

通過上面的輸出可以看到,虛擬網橋 的 IP 地址就是 bridge 網絡類型的網關地址。

我們可以從輸出的 Containers 容器列表中找一個容器,查看其網絡類型和配置:

通過上面的輸出可以看到,虛擬網橋 的 IP 地址就是 bridge 網絡類型的容器的網關地址。

實現機制

在 iptables 做了 DNAT 規則,實現端口轉發功能:

當容器需要將端口映射到宿主機時,Docker 會自動為該容器分配一個 IP 地址,同時新增一個 iptables 規則。

host 模式

容器不會獲得一個獨立的網絡命名空間,而是和宿主機共用一個。容器不會虛擬出自己的網卡,配置自己的IP等,而是直接使用宿宿主機的。但是容器的其他方面,如文件系統、進程列表等還是和宿宿主機隔離的,容器對外界是完全開放的,能夠訪問到宿主機,就能訪問到容器。

host 模式降低了容器與容器之間、容器與宿主機之間網絡層面的隔離性,雖然有性能上的優勢,但是引發了網絡資源的競爭與沖突,因此適用于容器集群規模較小的場景。

啟動一個網絡類型為 host 的 Nginx 容器:

查看網絡類型為 host 的容器列表:

查看 Nginx 容器網絡類型和配置:

通過上面的輸出可以看到,Nginx 容器使用的網絡類型是 host,沒有獨立的 IP。

查看 Nginx 容器 IP 地址:

通過上面的輸出可以看到,Nginx 容器內部并沒有獨立的 IP,而是使用了宿主機的 IP。

查看宿主機的端口監聽狀態:

通過上面的輸出可以看到,監聽 80 端口的進程為 nginx, 而不是 docker-proxy。

none 模式

容器擁有自己的 Network Namespace,但是并不進行任何網絡配置。也就意味著該容器沒有網卡、IP、路由等信息,需要手動為容器添加網卡、配置 IP 等, none 模式下的容器會完全隔離,容器中只有 lo 這個 loopback(回環網絡)網卡用于進程通信。

none 模式為容器做了最少的網絡設置,在沒有網絡配置的情況下,通過自定義配置容器的網絡,提供了最高的靈活性。

啟動一個網絡類型為 host 的 Nginx 容器:

查看網絡類型為 none 的容器列表:

查看 Nginx 容器網絡類型和配置:

通過上面的輸出可以看到,Nginx 容器使用的網絡類型是 none,沒有獨立的 IP。

查看 Nginx 容器 IP 地址:

查看宿主機的端口監聽狀態:

container 模式

與 host 模式類似,容器與指定的容器共享網絡命名空間。這兩個容器之間不存在網絡隔離,但它們與宿主機以及其他的容器存在網絡隔離。該模式下的容器可以通過 localhost 來訪問同一網絡命名空間下的其他容器,傳輸效率較高,且節約了一定的網絡資源。在一些特殊的場景中非常有用,例如 k8s 的 Pod。

其他模式

出于篇幅考慮,這里不再贅述其他網絡模式,感興趣的讀者可以根據文章末尾的引用連接自行閱讀。

網絡驅動概述

- ? 當需要多個容器在同一臺宿主機上進行通信時,使用 bridge

- ? 當網絡棧不應該與宿主機隔離,但是希望容器的其他方面被隔離時,使用 host

- ? 當需要在不同宿主機上運行的容器進行通信時,使用 overlay

- ? 當從虛擬機遷移或需要使容器看起來像物理宿主機時,使用 Macvlan, 每個容器都有一個唯一的 MAC 地址

- ? 當需要將 Docker 與專門的網絡棧集成,使用 Third-party

Docker 和 iptables

如果在公網可以訪問的服務器運行 Docker,需要對應的 iptables 規則來限制訪問主機上的容器或其他服務。

在 Docker 規則之前添加 iptables 規則

Docker 安裝了兩個名為 DOCKER-USER 和 DOCKER 的自定義 iptables 鏈,確保傳入的數據包始終先由這兩個鏈進行檢查。

Docker 的所有 iptables 規則都被添加到 Docker 鏈中,不要手動修改此鏈 (可能會引發問題)。如果需要添加在一些在 Docker 之前加載的規則,將它們添加到 DOCKER-USER 鏈中,這些規則應用于 Docker 自動創建的所有規則之前。

添加到 FORWARD 鏈中的規則在這些鏈之后進行檢測,這意味著如果通過 Docker 公開一個端口,那么無論防火墻配置了什么規則,該端口都會被公開。如果想讓這些規則在通過 Docker 暴露端口時仍然適用,必須將這些規則添加到 DOCKER-USER 鏈中。

限制到 Docker 主機的連接

默認情況下,允許所有 外部 IP 連接 Docker 主機,為了只允許特定的 IP 或網絡訪問容器,在 DOCKER-USER 過濾器鏈的頂部插入一個規則。

例如,只允許 192.168.1.1 訪問:

也可以允許來自源子網的連接,例如,允許 192.168.1.0/24 子網的用戶訪問:

阻止 Docker 操作 iptables

在 Docker 引擎的配置文件 /etc/docker/daemon.json 設置 iptables 的值為 false,但是最好不要修改,因為這很可能破壞 Docker 引擎的容器網絡。

為容器設置默認綁定地址

默認情況下,Docker 守護進程將公開 0.0.0.0 地址上的端口,即主機上的任何地址。如果希望將該行為更改為僅公開內部 IP 地址上的端口,則可以使用 --ip 選項指定不同的IP地址。

集成到防火墻

如果運行的是 Docker 20.10.0 或更高版本,在系統上啟用了 iptables, Docker 會自動創建一個名為 docker 的防火墻區域, 并將它創建的所有網絡接口 (例如 docker0 ) 加入到 docker 區域,以允許無縫組網。

運行命令將 docker 接口從防火墻區域中移除:

Reference

? Networking overview[1]

? Networking tutorials[2]

? Docker and iptables[3]

? 容器Docker詳解[4]

? Introduction to Container Networking[5]

? docker 容器網絡方案:calico 網絡模型[6]

? Docker——容器與容器云[7]

引用鏈接

[1]? Networking overview: ??https://docs.docker.com/network/[2]??? Networking tutorials: ??https://docs.docker.com/network/network-tutorial-standalone/[3]??? Docker and iptables: ??https://docs.docker.com/network/iptables/??

[4]? 容器Docker詳解: ??https://juejin.cn/post/6844903766601236487??

[5]? Introduction to Container Networking: ??https://www.suse.com/c/rancher_blog/introduction-to-container-networking/??

[6]? docker 容器網絡方案:calico 網絡模型: ??https://cizixs.com/2017/10/19/docker-calico-network/??

[7] Docker——容器與容器云: https://book.douban.com/subject/26894736/