罪惡的”復蘇“,Medusa勒索軟件正以全球企業為攻擊目標

據BleepingComputer消息,過去兩年一向低調的勒索軟件組織Medusa(美杜莎)近期開始變得活躍,目標針對全球范圍內的多個企業組織,并索要數百萬美元贖金。本月初,Medusa襲擊了明尼阿波利斯公立學校 (MPS) ,索要100 萬美元的贖金。

Medusa 最早出現于2021 年 6 月,在今年之前所記錄到的攻擊活動相對較少。但到了 2023 年,該組織的活動明顯增加,并推出了一個“Medusa博客”,用于泄露那些拒絕支付贖金的受害者數據。

Medusa的加密策略

BleepingComputer 分析了適用于 Windows系統的 Medusa 加密器,目前尚不清楚是否有適用于 Linux 的加密器。

Windows 加密器的命令行選項能夠允許攻擊者配置文件在設備上的加密方式:

例如,-v 命令行參數將導致勒索軟件顯示一個控制臺,在它加密設備時顯示狀態消息。

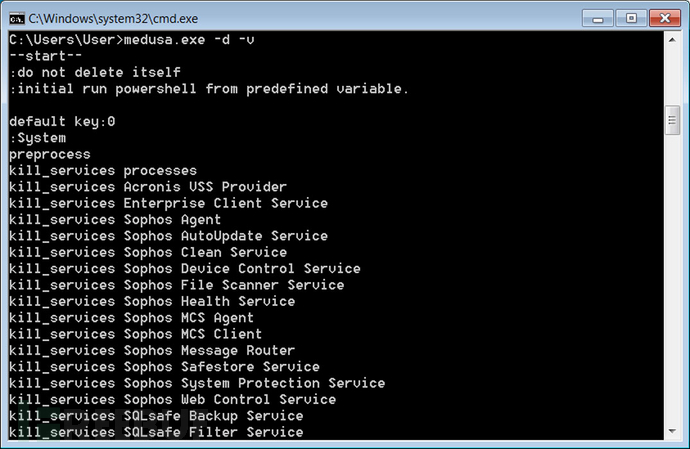

Medusa 勒索軟件控制臺窗口

在沒有命令行參數的常規運行中,Medusa 勒索軟件將終止 280 多個 Windows 服務和程序進程,這些程序可能會阻止文件被加密。其中包括用于郵件服務器、數據庫服務器、備份服務器和安全軟件的 Windows 服務。隨后,Medusa將刪除 Windows 卷影副本以防止文件被恢復:

為防止從備份恢復文件,Medusa將運行以下命令來刪除本地存儲的相關備份文件。此命令還將刪除虛擬機使用的虛擬硬盤驅動器 (VHD):

在加密文件時,該勒索軟件會將“.Medusa"擴展名附加到被加密的文件名中。在每個文件夾中,Medusa都會創建一個名為 !!!READ_ME_MEDUSA!!!.txt 文本的贖金票據,除了告知受害者文件被加密的情況,還會包括Tor 數據泄露網站、Tor 協商網站、Telegram 頻道、Tox ID 和 key.medusa.serviceteam@protonmail.com 電子郵件地址等聯系信息。

Tor 協商網站自稱為“安全聊天”(Secure Chat),其中每個受害者都有一個唯一的 ID,可用于與勒索軟件組織進行通信。

Medusa 的 Secure Chat 通信網站

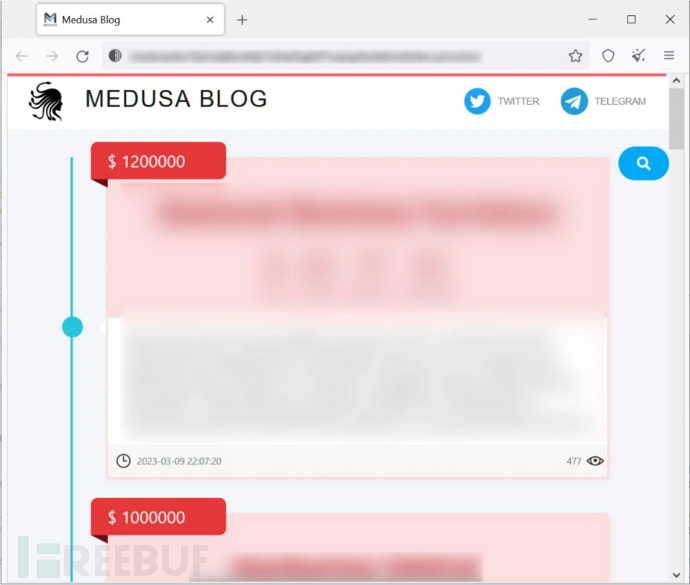

與大多數以企業為目標的勒索軟件組織一樣,Medusa 有一個名為“Medusa Blog”的數據泄露網站。該網站被用作織雙重勒索策略的一部分,會在被拒絕支付贖金后泄露受害者數據。

Medusa Blog

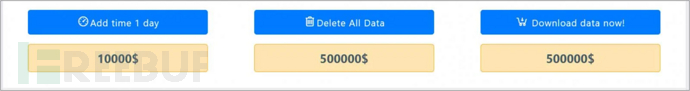

當受害者被添加到數據泄露網站中時,Medusa為受害者提供了付費選項,以在數據發布前延長倒計時、刪除數據或下載所有數據。這些選項中的每一個都有不同的價格,比如延長1天需要支付1萬美元。

數據泄露站點的支付選項

這三個支付選項是為了對受害者施加額外壓力,迫使他們支付贖金。

到目前為止,還未發現針對Medusa的有效解密器,研究人員將繼續分析,尋找其中的弱點。

Medusa真假難辨

BleepingComputer指出,有許多惡意軟件都自稱為Medusa,包括具有勒索軟件功能的Mirai 的僵尸網絡以及廣為人知的 MedusaLocker 勒索軟件。就 MedusaLocker而言,該惡意軟件組織最早出現于2019年,擁有眾多附屬組織以及名為 ”How_to_back_files.html“ 的贖金票據,文件加密擴展名也不止一個,這些都不同于Medusa的顯著特征。