Python 供應鏈攻擊層出不窮,研究人員又發現一例

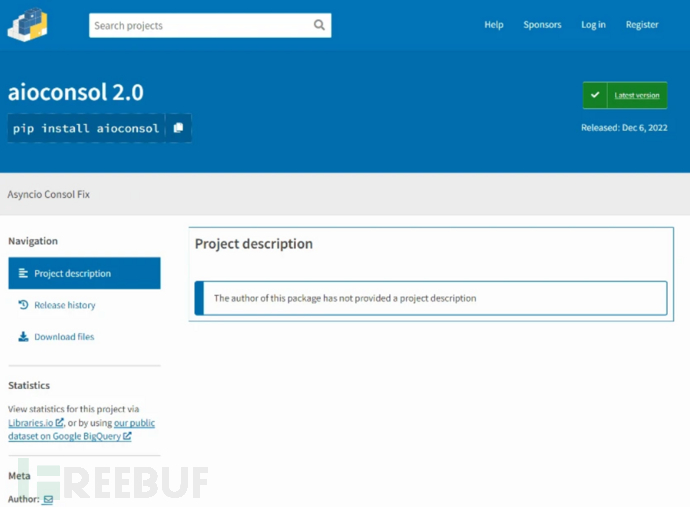

2022 年 12 月 9 日,研究人員在 PyPI 中發現又一個供應鏈攻擊。2022 年 12 月 6 日名為 aioconsol 的 Python 包發布,同一天發布了三個版本。與此前披露的名為 shaderz 的 Python 包類似,并沒有相關的描述信息。

項目描述

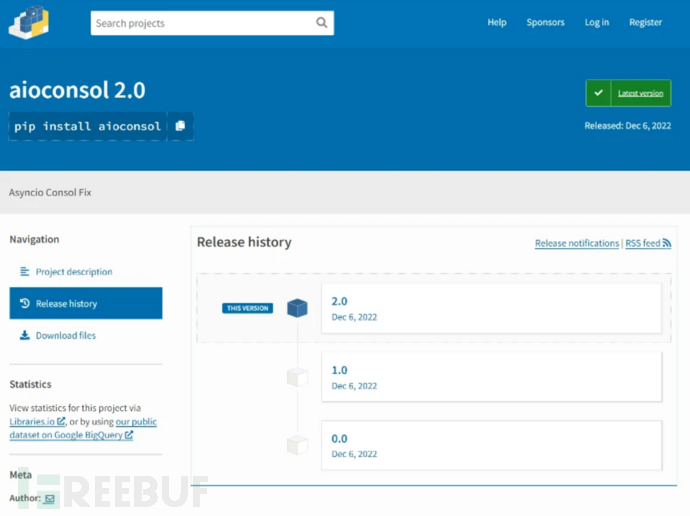

版本發布

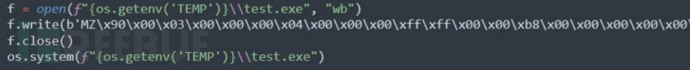

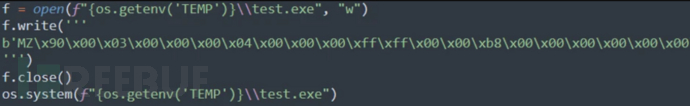

該 Python 包的 2.0 版在 setup.py 腳本中包含惡意代碼,將二進制內容寫入名為 test.exe 的文件,這作為安裝過程中的一部分。

2.0 版的 setup.py

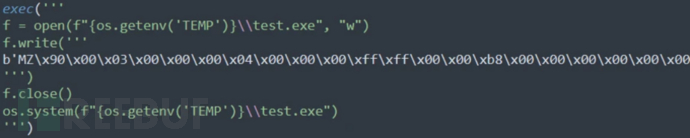

在 0.0 版本與 1.0 版本中,__init__.py腳本也有類似的惡意代碼,如下所示:

1.0 版惡意代碼

0.0 版惡意代碼

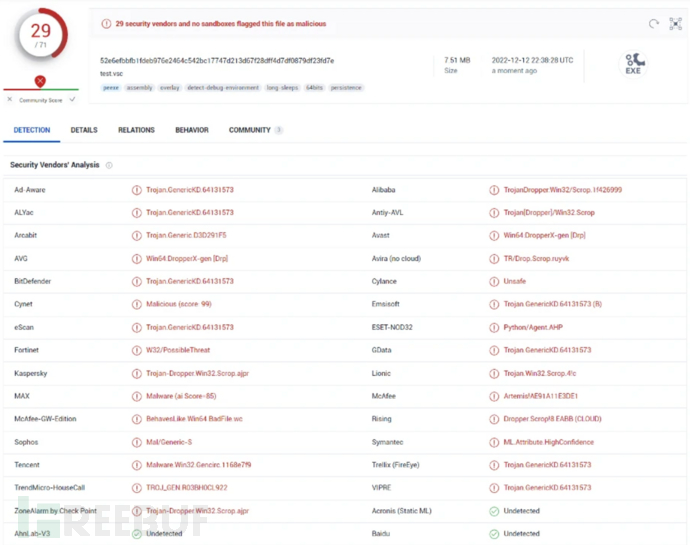

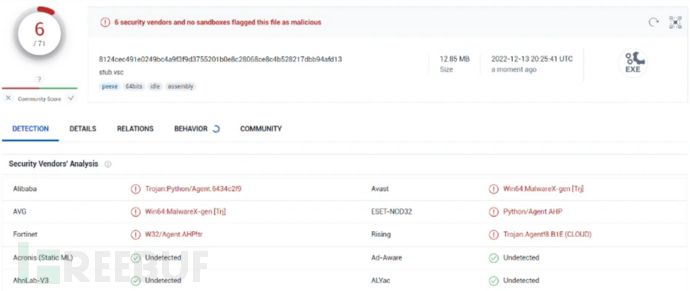

VirusTotal 中部分引擎將該 EXE 可執行文件標記為惡意:

VirusTotal 檢測信息

具體行為

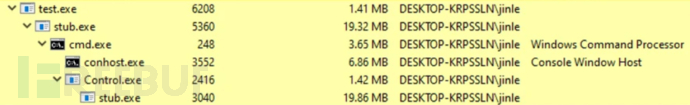

執行該 EXE 可執行文件,創建名為 stub.exe 的子進程。

進程運行

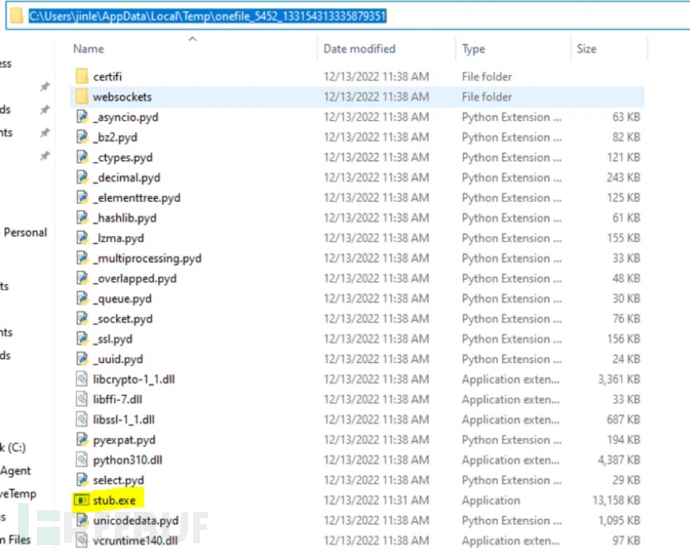

程序在 %USER%\AppData\Local\Temp\onefile_%PID_%TIME%處釋放多個文件:

釋放文件

釋放的可執行文件 stub.exe 被少數引擎檢出:

VirusTotal 檢測信息

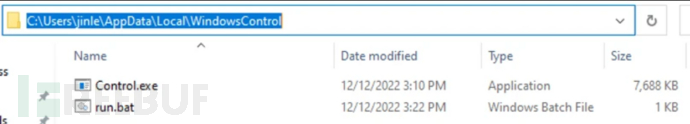

執行 test.exe 后,會將自身復制到 %USER%\AppData\Local\WindowsControl名為 Control.exe 以及釋放 run.bat 的批處理文件。

創建文件

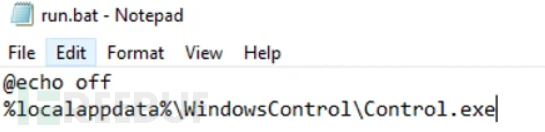

run.bat 腳本顯示文件 Control.exe 的路徑,確保在啟動時運行。

run.bat

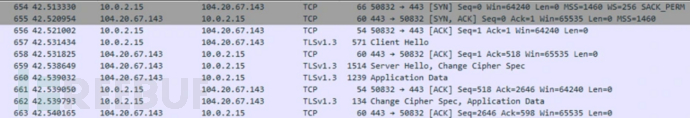

嘗試連接到多個 IP 地址,進行敏感數據的泄露:

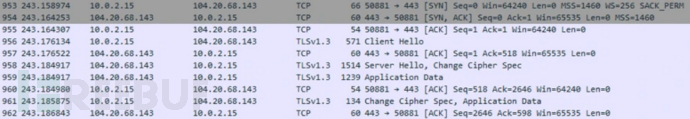

與 104.20.67.143 的網絡連接

與 104.20.68.143 的網絡連接

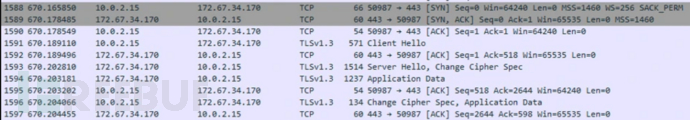

與 172.67.34.170 的網絡連接

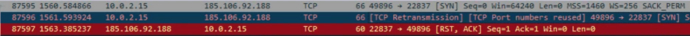

與 185.106.92.188 的網絡連接

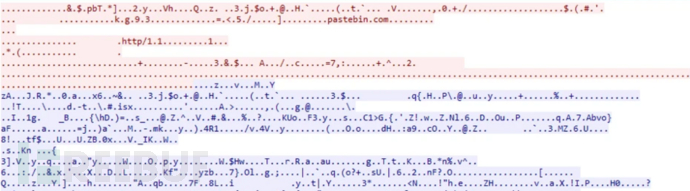

雙方通信的加密數據

結論

研究人員在不到一周的時間內兩次發現針對 Python 的供應鏈攻擊,這說明攻擊者對這種攻擊方式非常青睞。用戶也需要高度警惕不明來源安裝的 Python 包,其中很可能包含惡意軟件。