Go 語言快速入門指南:TLS 安全傳輸層協(xié)議

安全問題,讓人既愛又恨,不管是云原生應(yīng)用還是本地或其他,安全是任何應(yīng)用程序的一個(gè)重要特性。但往往很多時(shí)候,安全問題被忽視,成為最后考慮的問題,這樣的結(jié)果就是:一旦出現(xiàn)問題,就會(huì)帶來災(zāi)難性結(jié)果。

傳統(tǒng)環(huán)境有豐富的工具和既定的安全最佳實(shí)踐,但對(duì)于云原生應(yīng)用來說,情況就不一樣了,云原生應(yīng)用往往采取幾個(gè)小的、往往是短暫的微服務(wù)的形式。雖然這種架構(gòu)提供了巨大的靈活性和可擴(kuò)展性優(yōu)勢(shì),但它也為潛在的攻擊者創(chuàng)造了一個(gè)明顯的機(jī)會(huì):服務(wù)之間的每一次通信都是通過網(wǎng)絡(luò)傳輸?shù)模瑥亩蛊浔桓`聽和篡改。

1.TLS 簡(jiǎn)要介紹

TLS(Transport Layer Security,安全傳輸層),是一種加密協(xié)議,旨在通過計(jì)算機(jī)網(wǎng)絡(luò)提供通信安全。TLS 是建立在傳輸層 TCP 協(xié)議之上的協(xié)議,服務(wù)于應(yīng)用層,它的前身是 SSL(Secure Socket Layer,安全套接字層),它實(shí)現(xiàn)了將應(yīng)用層的報(bào)文進(jìn)行加密后再交由 TCP 進(jìn)行傳輸?shù)墓δ堋?/p>

TLS 確保沒有第三方可以竊聽或篡改任何消息。它的使用是無處不在和廣泛的,它在 RFC 8446 中進(jìn)行了描述。

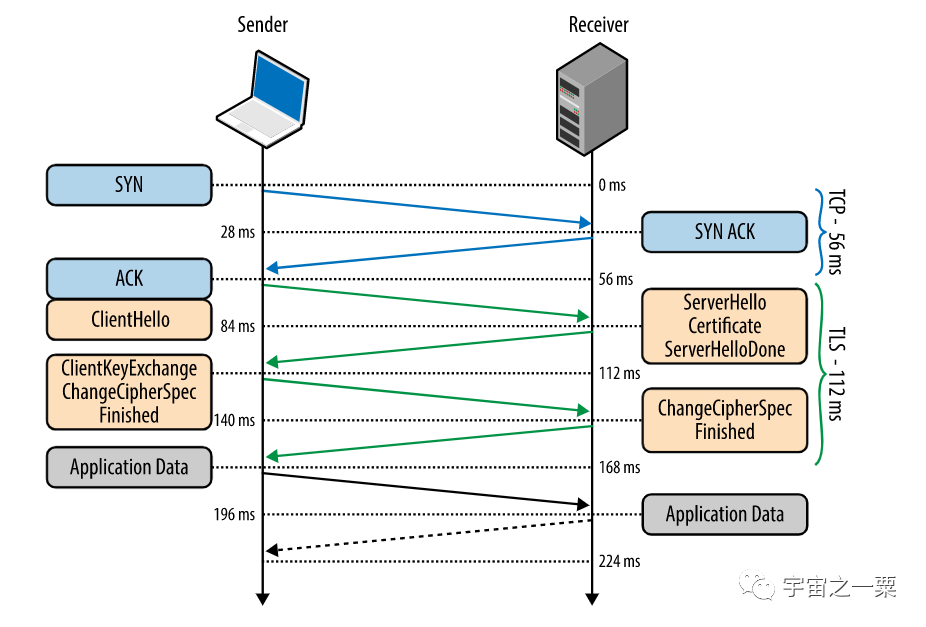

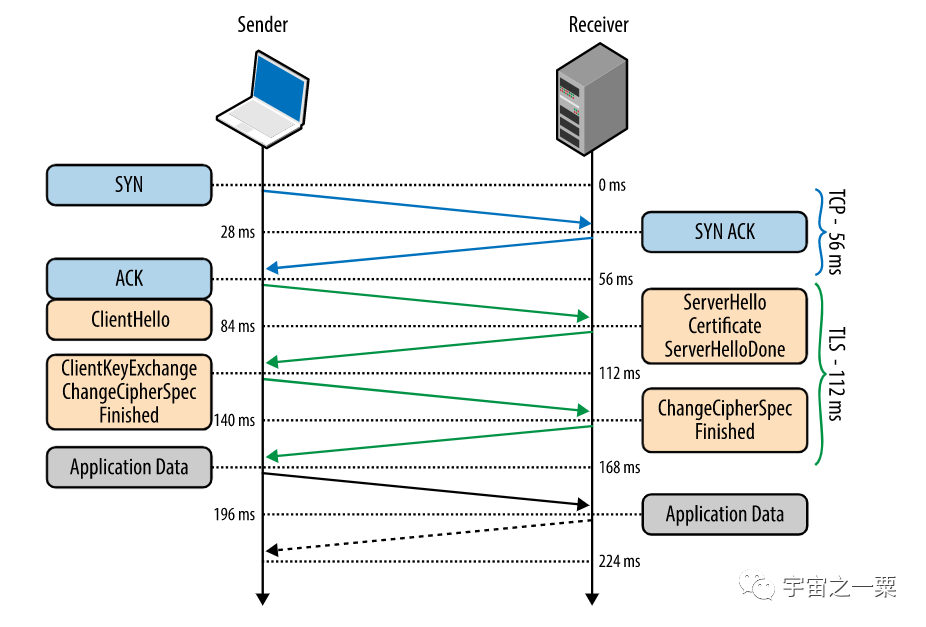

當(dāng)客戶端通過普通 HTTP 連接到服務(wù)器時(shí),它開始在完成標(biāo)準(zhǔn) TCP 握手(SYN-> SYN -ACK-> ACK)后立即發(fā)送 TCP 數(shù)據(jù)包包裹的明文數(shù)據(jù)。使用 TLS ,情況更加復(fù)雜。

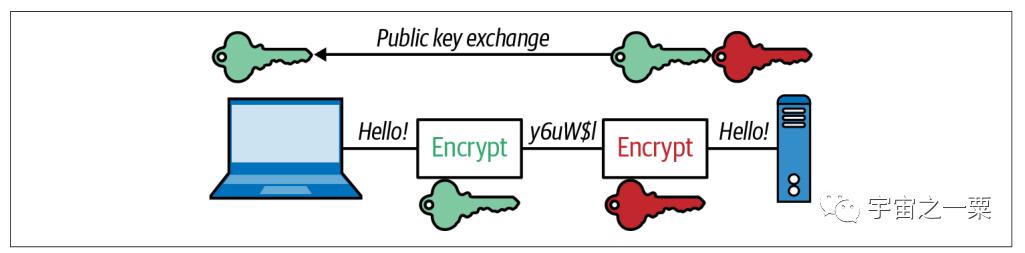

如上圖中,完成 TCP 握手后,服務(wù)器和客戶端執(zhí)行 TLS 握手,以接收雙方共同的私鑰并以此進(jìn)行特定的會(huì)話。然后,利用公鑰加密來保證它們之間交換的所有數(shù)據(jù)安全。盡管這個(gè)過程發(fā)生了很多事情,但這是 TLS 層為我們實(shí)現(xiàn)的東西。我們只需要正確設(shè)置TLS服務(wù)器(或客戶端)即可;

GO 中 HTTP 和 HTTPS 服務(wù)器之間的實(shí)際差異很小。

2.TLS 的優(yōu)點(diǎn)

- 加密: TLS/SSL 可以幫助使用加密保護(hù)傳輸?shù)臄?shù)據(jù)

- 互操作性:TLS/SSL 適用于大多數(shù) Web 瀏覽器,包括 Microsoft Internet Explorer 以及大多數(shù)操作系統(tǒng)和 Web 服務(wù)器

- 算法靈活性:TLS/SSL 為安全會(huì)話期間使用的身份驗(yàn)證機(jī)制、加密算法和散列算法提供操作

- 易于部署:許多應(yīng)用程序 TLS/SSL 臨時(shí)在 windows server 2003 操作系統(tǒng)上

- 使用方便:因?yàn)槲覀冊(cè)趹?yīng)用層下實(shí)現(xiàn)了 TLS/SSL,所以它的大部分操作對(duì)客戶端是完全不可見的

3.公鑰加密技術(shù)

在介紹 Go 使用 TLS 中如何設(shè)置 HTTPS 服務(wù)器的代碼之前,讓我們談?wù)勛C書。在上面的圖中,您會(huì)注意到服務(wù)器是其第一個(gè) ServerHello 消息的一部分,將證書發(fā)送給客戶端。正式地,這些被稱為 X.509 證書,由 RFC 5280 描述。

證書是將服務(wù)器的公鑰及其身份和受信任機(jī)構(gòu)(通常是證書授權(quán))簽名的標(biāo)準(zhǔn)方法。舉個(gè)例子,在以前通過網(wǎng)上銀行進(jìn)行支付時(shí),需要一個(gè)安全的雙方都信任的機(jī)構(gòu)頒發(fā)一個(gè)憑證。

比如當(dāng)訪問 www.xxbank.com 時(shí),它帶有 xxbank 的公鑰證書——被受信任的機(jī)構(gòu)(Certificate Authority,簡(jiǎn)稱 CA),這個(gè)證書簽名可以有多個(gè)。(由 A 簽名的銀行 key 可以由 B 簽名,該 key 可以由 C 簽名,等等)

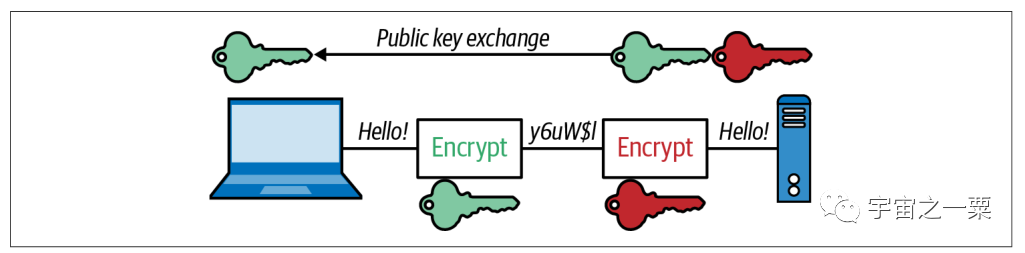

TLS 依賴公鑰加密法對(duì)信息進(jìn)行加密,在這種情況下,雙方都擁有自己的密鑰對(duì)。其中包括一個(gè)免費(fèi)公開的公鑰,和一個(gè)只有其所有者知道的私鑰。

任何人都可以使用公鑰對(duì)信息進(jìn)行加密,但只有用相應(yīng)的私鑰才能對(duì)其進(jìn)行解密。使用該協(xié)議,希望進(jìn)行私密通信的雙方可以交換他們的公鑰,然后可以用公鑰來保證所有后續(xù)通信的安全,而這種方式只能由持有相應(yīng)私鑰的預(yù)定收件人的主人來閱讀。

服務(wù)器檢查它們都支持的最高 SSL/TLS 版本,從一個(gè)客戶端選項(xiàng)(如果它支持一個(gè))中選擇一個(gè)密碼套件,并可選擇選擇一種壓縮方法。在此基本設(shè)置完成后,服務(wù)器提供其證書。此證書必須由客戶端本身或客戶端信任的一方信任。在驗(yàn)證了證書并確定該服務(wù)器確實(shí)是他聲稱的人(而不是中間人)之后,交換了一個(gè)密鑰。這可以是一個(gè)公鑰,“PreMasterSecret”,也可以是任何東西,具體取決于密碼套件。

服務(wù)器和客戶端現(xiàn)在都可以計(jì)算對(duì)稱加密的密鑰。握手完成,兩臺(tái)主機(jī)可以安全通信。通過完成來關(guān)閉連接。 TCP 連接雙方都會(huì)知道連接被不當(dāng)終止。連接不會(huì)因此而受到損害,只會(huì)中斷。

4.Go 內(nèi)置的安全服務(wù)函數(shù)

net/http 的設(shè)計(jì)者友好地提供了一個(gè)我們熟悉的 TLS 的變體:ListenAndServe 函數(shù),我們已經(jīng)很熟悉了。

ListenAndServeTLS? 的使用和感覺幾乎與 ListenAnd Serve? 完全一樣,只是它有兩個(gè)額外的參數(shù):certFile? 和 keyFile?。如果你碰巧有證書和私鑰的 PEM 文件,那么服務(wù) HTTPS 加密連接只是將這些文件的名稱傳遞給 ListenAndServeTLS 的問題。

這看起來超級(jí)方便。為了能夠本地測(cè)試,使用自簽名證書通常非常有用。自簽名證書是帶有公共密鑰 P 的某些實(shí)體 E 的證書,但該密鑰不是由已知證書授權(quán)簽名,而是由 P 本身簽名。雖然自簽名的證書還有一些其他合法用途,但我們將重點(diǎn)介紹它們?cè)谶@里進(jìn)行測(cè)試的用途。

GO 的標(biāo)準(zhǔn)庫對(duì)與加密,TLS 和證書相關(guān)的所有內(nèi)容都有很好的支持。讓我們看看如何在 GO 中生成自簽名的證書!

使用crypto/ecdsa,crypto/elliptic? 和 crypto/rand 包生成一對(duì)密鑰對(duì):

創(chuàng)建 證書模板:

每個(gè)證書都需要一個(gè)唯一的序列號(hào);通常,證書局將將這些存儲(chǔ)在某些數(shù)據(jù)庫中,但是對(duì)于我們本地的需求,將有一個(gè)隨機(jī)的 128 位編號(hào)可以做到。這是摘要的前幾行所做的。

接下來是 x509.certificate 模板。有關(guān)字段含義的更多信息,請(qǐng)參見 Crypto/X509 包文檔以及 RFC5280 。我們只需注意,證書有效期為 3 小時(shí),僅對(duì) localhost 域有效。

該證書是由模板創(chuàng)建的,并用我們之前生成的私鑰簽名。請(qǐng)注意,&template? 都在 createCertificate?的 template? 和 parent 參數(shù)中傳遞。后者是使該證書自我簽名的原因。

我們擁有服務(wù)器及其證書的私鑰(其中包含公共密鑰等)。現(xiàn)在剩下的就是將它們序列化為文件。首先,證書:

然后,生成私鑰:

我們將證書和密鑰序列化為 PEM 文件,看起來像這樣(用于證書):

5.HTTPS 服務(wù)器

例如:

參考鏈接:

Go HTTPS servers with TLS安全問題,讓人既愛又恨,不管是云原生應(yīng)用還是本地或其他,安全是任何應(yīng)用程序的一個(gè)重要特性。但往往很多時(shí)候,安全問題被忽視,成為最后考慮的問題,這樣的結(jié)果就是:一旦出現(xiàn)問題,就會(huì)帶來災(zāi)難性結(jié)果。

傳統(tǒng)環(huán)境有豐富的工具和既定的安全最佳實(shí)踐,但對(duì)于云原生應(yīng)用來說,情況就不一樣了,云原生應(yīng)用往往采取幾個(gè)小的、往往是短暫的微服務(wù)的形式。雖然這種架構(gòu)提供了巨大的靈活性和可擴(kuò)展性優(yōu)勢(shì),但它也為潛在的攻擊者創(chuàng)造了一個(gè)明顯的機(jī)會(huì):服務(wù)之間的每一次通信都是通過網(wǎng)絡(luò)傳輸?shù)模瑥亩蛊浔桓`聽和篡改。

6.TLS 簡(jiǎn)要介紹

TLS(Transport Layer Security,安全傳輸層),是一種加密協(xié)議,旨在通過計(jì)算機(jī)網(wǎng)絡(luò)提供通信安全。TLS 是建立在傳輸層 TCP 協(xié)議之上的協(xié)議,服務(wù)于應(yīng)用層,它的前身是 SSL(Secure Socket Layer,安全套接字層),它實(shí)現(xiàn)了將應(yīng)用層的報(bào)文進(jìn)行加密后再交由 TCP 進(jìn)行傳輸?shù)墓δ堋?/p>

TLS 確保沒有第三方可以竊聽或篡改任何消息。它的使用是無處不在和廣泛的,它在 RFC 8446 中進(jìn)行了描述。

當(dāng)客戶端通過普通 HTTP 連接到服務(wù)器時(shí),它開始在完成標(biāo)準(zhǔn) TCP 握手(SYN-> SYN -ACK-> ACK)后立即發(fā)送 TCP 數(shù)據(jù)包包裹的明文數(shù)據(jù)。使用 TLS ,情況更加復(fù)雜。

如上圖中,完成 TCP 握手后,服務(wù)器和客戶端執(zhí)行 TLS 握手,以接收雙方共同的私鑰并以此進(jìn)行特定的會(huì)話。然后,利用公鑰加密來保證它們之間交換的所有數(shù)據(jù)安全。盡管這個(gè)過程發(fā)生了很多事情,但這是 TLS 層為我們實(shí)現(xiàn)的東西。我們只需要正確設(shè)置TLS服務(wù)器(或客戶端)即可;

GO 中 HTTP 和 HTTPS 服務(wù)器之間的實(shí)際差異很小。

7.TLS 的優(yōu)點(diǎn)

加密: TLS/SSL 可以幫助使用加密保護(hù)傳輸?shù)臄?shù)據(jù)

互操作性:TLS/SSL 適用于大多數(shù) Web 瀏覽器,包括 Microsoft Internet Explorer 以及大多數(shù)操作系統(tǒng)和 Web 服務(wù)器

算法靈活性:TLS/SSL 為安全會(huì)話期間使用的身份驗(yàn)證機(jī)制、加密算法和散列算法提供操作

易于部署:許多應(yīng)用程序 TLS/SSL 臨時(shí)在 windows server 2003 操作系統(tǒng)上

使用方便:因?yàn)槲覀冊(cè)趹?yīng)用層下實(shí)現(xiàn)了 TLS/SSL,所以它的大部分操作對(duì)客戶端是完全不可見的

8.公鑰加密技術(shù)

在介紹 Go 使用 TLS 中如何設(shè)置 HTTPS 服務(wù)器的代碼之前,讓我們談?wù)勛C書。在上面的圖中,您會(huì)注意到服務(wù)器是其第一個(gè) ServerHello 消息的一部分,將證書發(fā)送給客戶端。正式地,這些被稱為 X.509 證書,由 RFC 5280 描述。

證書是將服務(wù)器的公鑰及其身份和受信任機(jī)構(gòu)(通常是證書授權(quán))簽名的標(biāo)準(zhǔn)方法。舉個(gè)例子,在以前通過網(wǎng)上銀行進(jìn)行支付時(shí),需要一個(gè)安全的雙方都信任的機(jī)構(gòu)頒發(fā)一個(gè)憑證。

比如當(dāng)訪問 www.xxbank.com 時(shí),它帶有 xxbank 的公鑰證書——被受信任的機(jī)構(gòu)(Certificate Authority,簡(jiǎn)稱 CA),這個(gè)證書簽名可以有多個(gè)。(由 A 簽名的銀行 key 可以由 B 簽名,該 key 可以由 C 簽名,等等)

TLS 依賴公鑰加密法對(duì)信息進(jìn)行加密,在這種情況下,雙方都擁有自己的密鑰對(duì)。其中包括一個(gè)免費(fèi)公開的公鑰,和一個(gè)只有其所有者知道的私鑰。

任何人都可以使用公鑰對(duì)信息進(jìn)行加密,但只有用相應(yīng)的私鑰才能對(duì)其進(jìn)行解密。使用該協(xié)議,希望進(jìn)行私密通信的雙方可以交換他們的公鑰,然后可以用公鑰來保證所有后續(xù)通信的安全,而這種方式只能由持有相應(yīng)私鑰的預(yù)定收件人的主人來閱讀。

服務(wù)器檢查它們都支持的最高 SSL/TLS 版本,從一個(gè)客戶端選項(xiàng)(如果它支持一個(gè))中選擇一個(gè)密碼套件,并可選擇選擇一種壓縮方法。在此基本設(shè)置完成后,服務(wù)器提供其證書。此證書必須由客戶端本身或客戶端信任的一方信任。在驗(yàn)證了證書并確定該服務(wù)器確實(shí)是他聲稱的人(而不是中間人)之后,交換了一個(gè)密鑰。這可以是一個(gè)公鑰,“PreMasterSecret”,也可以是任何東西,具體取決于密碼套件。

服務(wù)器和客戶端現(xiàn)在都可以計(jì)算對(duì)稱加密的密鑰。握手完成,兩臺(tái)主機(jī)可以安全通信。通過完成來關(guān)閉連接。 TCP 連接雙方都會(huì)知道連接被不當(dāng)終止。連接不會(huì)因此而受到損害,只會(huì)中斷。

9.Go 內(nèi)置的安全服務(wù)函數(shù)

net/http 的設(shè)計(jì)者友好地提供了一個(gè)我們熟悉的 TLS 的變體:ListenAndServe 函數(shù),我們已經(jīng)很熟悉了。

ListenAndServeTLS? 的使用和感覺幾乎與 ListenAnd Serve? 完全一樣,只是它有兩個(gè)額外的參數(shù):certFile? 和 keyFile?。如果你碰巧有證書和私鑰的 PEM 文件,那么服務(wù) HTTPS 加密連接只是將這些文件的名稱傳遞給 ListenAndServeTLS 的問題。

這看起來超級(jí)方便。為了能夠本地測(cè)試,使用自簽名證書通常非常有用。自簽名證書是帶有公共密鑰 P 的某些實(shí)體 E 的證書,但該密鑰不是由已知證書授權(quán)簽名,而是由 P 本身簽名。雖然自簽名的證書還有一些其他合法用途,但我們將重點(diǎn)介紹它們?cè)谶@里進(jìn)行測(cè)試的用途。

GO 的標(biāo)準(zhǔn)庫對(duì)與加密,TLS 和證書相關(guān)的所有內(nèi)容都有很好的支持。讓我們看看如何在 GO 中生成自簽名的證書!

使用crypto/ecdsa,crypto/elliptic? 和 crypto/rand 包生成一對(duì)密鑰對(duì):

創(chuàng)建 證書模板:

每個(gè)證書都需要一個(gè)唯一的序列號(hào);通常,證書局將將這些存儲(chǔ)在某些數(shù)據(jù)庫中,但是對(duì)于我們本地的需求,將有一個(gè)隨機(jī)的 128 位編號(hào)可以做到。這是摘要的前幾行所做的。

接下來是 x509.certificate 模板。有關(guān)字段含義的更多信息,請(qǐng)參見 Crypto/X509 包文檔以及 RFC5280 。我們只需注意,證書有效期為 3 小時(shí),僅對(duì) localhost 域有效。

該證書是由模板創(chuàng)建的,并用我們之前生成的私鑰簽名。請(qǐng)注意,&template? 都在 createCertificate?的 template? 和 parent 參數(shù)中傳遞。后者是使該證書自我簽名的原因。

我們擁有服務(wù)器及其證書的私鑰(其中包含公共密鑰等)。現(xiàn)在剩下的就是將它們序列化為文件。首先,證書:

然后,生成私鑰:

我們將證書和密鑰序列化為 PEM 文件,看起來像這樣(用于證書):

10.HTTPS 服務(wù)器

例如:

參考鏈接:

Go HTTPS servers with TLS