攻擊者利用三年前的 Telerik 漏洞部署 Cobalt Strike

據(jù)BleepingComputer網(wǎng)站6月15日消息,一個(gè)被稱為“Blue Mockingbird”的攻擊者針對(duì) Telerik UI 漏洞來破壞服務(wù)器,安裝 Cobalt Strike 信標(biāo),并通過劫持系統(tǒng)資源來挖掘 Monero。

攻擊者利用的漏洞是 CVE-2019-18935,這是一個(gè)嚴(yán)重的反序列化漏洞,CVSS v3.1評(píng)分高達(dá) 9.8,可導(dǎo)致在 Telerik UI 庫中遠(yuǎn)程執(zhí)行 ASP.NET AJAX 的代碼。

在2020年5月,Blue Mockingbird就曾使用同樣的手法攻擊Microsoft IIS 服務(wù)器,而此時(shí)距供應(yīng)商提供安全更新已經(jīng)過去了一年 ,可見該漏洞已被該攻擊者反復(fù)利用,屢試不爽。

要利用 CVE-2019-18935漏洞,攻擊者必須獲得保護(hù)目標(biāo)上Telerik UI序列化的加密密鑰,這可通過利用目標(biāo) Web 應(yīng)用程序中的另一個(gè)漏洞或使用 CVE-2017-11317 和 CVE-2017-11357 來實(shí)現(xiàn)。一旦獲得密鑰,攻擊者就可以編譯一個(gè)惡意 DLL,其中包含要在反序列化期間執(zhí)行的代碼,并在“w3wp.exe”進(jìn)程的上下文中運(yùn)行。

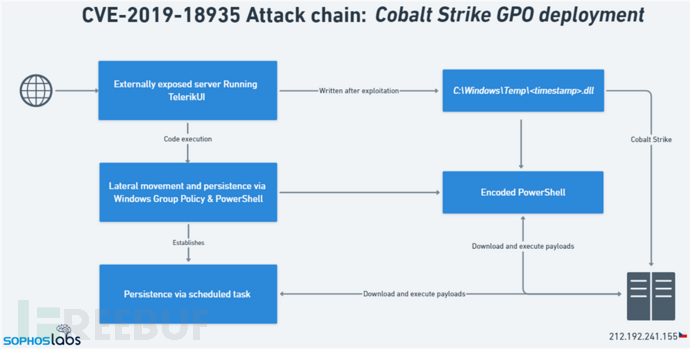

Blue Mockingbird 最近的攻擊鏈

在由網(wǎng)絡(luò)安全公司Sophos最近發(fā)現(xiàn)的這起攻擊事件中,Blue Mockingbird采用了一個(gè)現(xiàn)成的概念驗(yàn)證(PoC)漏洞,能夠處理加密邏輯并自動(dòng)進(jìn)行DLL編譯,其使用的有效載荷是 Cobalt Strike 信標(biāo),這是一種隱蔽的、合法的滲透測試工具, Blue Mockingbird 以此濫用來執(zhí)行編碼的 PowerShell 命令。

Cobalt Strike 信標(biāo)配置

為了實(shí)現(xiàn)持久性,攻擊者通過 Active Directory 組策略對(duì)象 (GPO) 建立,它創(chuàng)建計(jì)劃任務(wù),該計(jì)劃任務(wù)寫入包含 base64 編碼的 PowerShell 的新注冊表項(xiàng)中。

該腳本使用常見的 AMSI 繞過技術(shù)來規(guī)避 Windows Defender 檢測,以將 Cobalt Strike DLL 下載并加載到內(nèi)存中。

第二階段的可執(zhí)行文件('crby26td.exe')是一個(gè) XMRig Miner,一個(gè)標(biāo)準(zhǔn)的開源加密貨幣礦工,用于挖掘 Monero,這是最難追蹤的加密貨幣之一。

Cobalt Strike 的部署為在受感染的網(wǎng)絡(luò)內(nèi)輕松橫向移動(dòng)、進(jìn)行數(shù)據(jù)泄露、帳戶接管以及部署更強(qiáng)大的有效負(fù)載(如勒索軟件)開辟了道路。

參考來源:https://www.bleepingcomputer.com/news/security/hackers-exploit-three-year-old-telerik-flaws-to-deploy-cobalt-strike/