ATT&CK v10版本戰(zhàn)術(shù)介紹:初始訪問的九種技術(shù)

一、引言

在前幾期我們介紹了ATT&CK中偵察及資源開發(fā)戰(zhàn)術(shù)理論知識及實戰(zhàn)研究,通過實戰(zhàn)場景驗證行之有效的檢測規(guī)則、防御措施,本期我們?yōu)榇蠹医榻BATT&CK 14項戰(zhàn)術(shù)中初始訪問戰(zhàn)術(shù),后續(xù)會陸續(xù)介紹其他戰(zhàn)術(shù)內(nèi)容,敬請關(guān)注。

二、ATT&CK v10簡介

MITRE ATT&CK 是一個全球可訪問的基于現(xiàn)實世界觀察的對手戰(zhàn)術(shù)和技術(shù)知識庫。ATT&CK 知識庫被用作在私營部門、政府以及網(wǎng)絡(luò)安全產(chǎn)品和服務(wù)社區(qū)中開發(fā)特定威脅模型和方法的基礎(chǔ)。

ATT&CK v10更新了適用于企業(yè)、移動設(shè)備和 ICS(工業(yè)控制系統(tǒng))框架的技術(shù)、組和軟件。最大的變化是在企業(yè) ATT&CK 中增加了一組新的數(shù)據(jù)源和數(shù)據(jù)組件對象,這是對 ATT&CK v9 中發(fā)布的 ATT&CK 數(shù)據(jù)源名稱更改的補(bǔ)充。在 ATT&CK v10 中更新的內(nèi)容匯總了有關(guān)數(shù)據(jù)源的這些信息,同時將它們構(gòu)建為新的 ATT&CK 數(shù)據(jù)源對象。

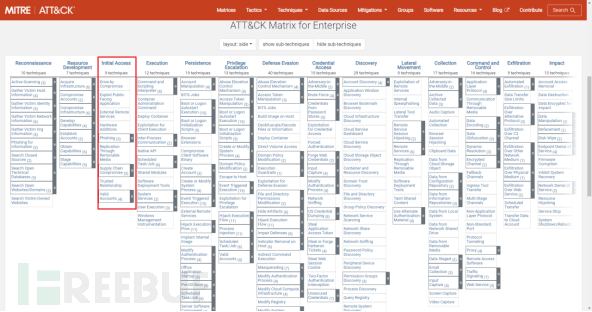

ATT&CK v10 for Enterprise包含14個戰(zhàn)術(shù)、188個技術(shù)、379個子技術(shù)、129個組織、638個軟件,一共包括38類數(shù)據(jù)源。數(shù)據(jù)源對象具有數(shù)據(jù)源的名稱以及關(guān)鍵細(xì)節(jié)和元數(shù)據(jù),包括 ID、定義、可以收集它的位置(收集層)、可以在什么平臺上找到它,突出顯示構(gòu)成數(shù)據(jù)源的相關(guān)值/屬性的組件。

ATT&CK v10 中的數(shù)據(jù)組件分析每個亮點映射到各種(子)技術(shù),這些技術(shù)可以用該特定數(shù)據(jù)檢測到。在個別(子)技術(shù)上,數(shù)據(jù)源和組件已從頁面頂部的元數(shù)據(jù)框重新定位,以與檢測內(nèi)容并置。這些數(shù)據(jù)源可用于 Enterprise ATT&CK 的所有平臺,包括最新添加的涵蓋映射到 PRE 平臺技術(shù)的開源情報 (OSINT) 相關(guān)數(shù)據(jù)源。

ATT&CK戰(zhàn)術(shù)全景圖(紅框為初始訪問戰(zhàn)術(shù))

三、初始訪問戰(zhàn)術(shù)

3.1 概述

初始訪問是攻擊者使用各種方法在網(wǎng)絡(luò)中獲得攻擊入口的技術(shù),包括網(wǎng)絡(luò)釣魚和利用公司對外的Web 網(wǎng)站的漏洞。通過初始訪問獲得的攻擊入口可能允許攻擊者繼續(xù)進(jìn)行深入的滲透,例如獲取有效的帳戶信息和對外提供的遠(yuǎn)程服務(wù),或者通過多次嘗試口令鎖住用戶賬戶限制用戶使用等。

初始訪問包括9種技術(shù),下面逐一介紹下這九種技術(shù)。

3.2 路過式攻擊(T1189)

攻擊者可能通過用戶在正常訪問網(wǎng)站的過程中入侵他的系統(tǒng),主要包括獲取瀏覽器的權(quán)限或者利用網(wǎng)站相關(guān)漏洞(比如認(rèn)證漏洞等)進(jìn)行攻擊。存在多種向瀏覽器提供漏洞利用代碼的方法,包括:惡意代碼(如JavaScript、iFrame 和跨站點腳本等)、惡意廣告、用戶能操作的網(wǎng)站內(nèi)容(比如表單提交)。

典型的攻擊過程:

1) 用戶訪問了一個被攻擊者控制的網(wǎng)站。

2) 腳本會自動執(zhí)行,通常會在瀏覽器和插件中搜索可能存在漏洞的版本。

3) 用戶可能需要通過忽略啟用腳本或活動網(wǎng)站組件的警告對話框來協(xié)助此過程。

4) 在找到易受攻擊的版本后,漏洞代碼將被傳遞到瀏覽器。

5) 如果利用成功,除非有其他保護(hù)措施,否則它將在用戶系統(tǒng)上執(zhí)行攻擊者代碼。

這種攻擊的對象是客戶端上的軟件,而用戶利用客戶端可能會訪問公司內(nèi)網(wǎng),攻擊者可以通過客戶端合法的認(rèn)證信息作為跳板合法的訪問內(nèi)網(wǎng)資源。

3.2.1 緩解措施

3.2.1.1 應(yīng)用程序隔離和沙箱(M1048)

瀏覽器沙箱可用于減輕利用的一些影響,但沙箱逃逸可能仍然存在。其他類型的虛擬化和應(yīng)用程序微分段也可以減輕客戶端利用的影響。

3.2.1.2 漏洞利用保護(hù)(M1050)

可以通過安全應(yīng)用程序(例如 Windows Defender Exploit Guard (WDEG) 和增強(qiáng)的一些專殺工具等(EMET))可用于緩解某些利用行為。控制流完整性檢查(Control flow integrity)是另一種可能識別和阻止軟件漏洞發(fā)生的方法。許多這些措施依賴于架構(gòu)和目標(biāo)應(yīng)用程序二進(jìn)制文件的兼容性。

3.2.1.3 限制基于 Web 的內(nèi)容(M1021)

對于通過廣告提供的惡意代碼,廣告攔截器可以幫助阻止該代碼首先執(zhí)行。

腳本阻止擴(kuò)展可以幫助阻止在利用過程中可能常用的 JavaScript 的執(zhí)行。

3.2.1.4 更新軟件(M1051)

確保所有瀏覽器和插件保持更新有助于防止該技術(shù)的利用。使用開啟了安全功能的瀏覽器。

3.2.2 檢測

防火墻和代理軟件可以檢查 URL 中可能存在的已知惡意域或參數(shù)。他們還可以對網(wǎng)站及其請求的資源進(jìn)行基于威脅情報的分析,例如域的年齡、注冊的對象、是否在已知的惡意列表中,或者之前有多少其他用戶連接到它。(URL結(jié)合威脅情報)

網(wǎng)絡(luò)入侵檢測系統(tǒng),有時帶有 SSL/TLS 檢查,可用于查找已知的惡意腳本、常見的腳本混淆和漏洞利用代碼。

3.3 利用面向公眾的應(yīng)用程序(T1190)

攻擊者可能會試圖利用面向 Internet 的計算機(jī)或程序中的弱點,使用軟件、數(shù)據(jù)或命令來攻擊。系統(tǒng)中的弱點可能是錯誤、故障或設(shè)計漏洞。這些應(yīng)用程序通常是網(wǎng)站,但可以包括數(shù)據(jù)庫(如 SQL)、標(biāo)準(zhǔn)服務(wù)(如 SMB 或 SSH)、網(wǎng)絡(luò)設(shè)備管理和管理協(xié)議(如 SNMP 和 Smart Install)、以及任何其他具有 Internet 可訪問開放套接字的應(yīng)用程序,例如 Web 服務(wù)器和相關(guān)服務(wù)。對于網(wǎng)站和數(shù)據(jù)庫,OWASP 前 10 名和 CWE 前 25 名是最常見的基于 Web 的漏洞。

3.3.1 緩解措施

3.3.1.1 應(yīng)用程序隔離和沙箱(M1048)

瀏覽器沙箱可用于減輕利用的一些影響,但沙箱逃逸可能仍然存在。其他類型的虛擬化和應(yīng)用程序微分段也可以減輕客戶端利用的影響。

3.3.1.2 漏洞利用保護(hù)(M1050)

可以通過安全應(yīng)用程序(例如 Windows Defender Exploit Guard (WDEG) 和增強(qiáng)的一些專殺工具等(EMET))可用于緩解某些利用行為。控制流完整性檢查(Control flow integrity)是另一種可能識別和阻止軟件漏洞發(fā)生的方法。許多這些措施依賴于架構(gòu)和目標(biāo)應(yīng)用程序二進(jìn)制文件的兼容性。

3.3.1.3 網(wǎng)絡(luò)分段(M1030)

使用 DMZ 或單獨的托管基礎(chǔ)設(shè)施將面向外部的服務(wù)器/服務(wù)與網(wǎng)絡(luò)的其余部分隔離開來。

3.3.1.4 特權(quán)賬戶管理(M1026)

對服務(wù)帳戶使用最低權(quán)限控制管理,符合安全最小化授權(quán)原則。

3.3.1.5 更新軟件(M1051)

確保所有瀏覽器和插件保持更新有助于防止該技術(shù)的利用。使用開啟了安全功能的瀏覽器。

3.3.1.6 漏洞掃描(M1016)

定期掃描面向外部的系統(tǒng)的漏洞,并建立程序以在發(fā)現(xiàn)關(guān)鍵漏洞時快速修補(bǔ)系統(tǒng)。

3.3.2 檢測

監(jiān)控應(yīng)用程序日志中異常行為。

基于流量檢測或者WAF等設(shè)備檢測常見的漏洞利用事件,例如 SQL 注入。

3.4 利用外部遠(yuǎn)程服務(wù)(T1133)

攻擊者可能會利用面向外部的遠(yuǎn)程服務(wù)來初始訪問。VPN、Citrix 和其他訪問機(jī)制等遠(yuǎn)程服務(wù)允許用戶從外部位置連接到內(nèi)部企業(yè)網(wǎng)絡(luò)資源。通常有遠(yuǎn)程服務(wù)網(wǎng)關(guān)來管理這些服務(wù)的連接和憑據(jù)身份驗證。

Windows 遠(yuǎn)程管理和 VNC 等服務(wù)也可以在外部使用。訪問有效帳戶以使用該服務(wù)通常是一項要求,這可以通過憑據(jù)域名解析或在破壞企業(yè)網(wǎng)絡(luò)后從用戶那里獲取憑據(jù)來獲得。在操作期間,對遠(yuǎn)程服務(wù)的訪問可以用作冗余或持久訪問機(jī)制,也可以通過不需要身份驗證的公開服務(wù)獲得訪問權(quán)限。在容器化環(huán)境中,這可能包括公開的 Docker API、Kubernetes API 服務(wù)器、kubelet 或 Web 應(yīng)用程序。

3.4.1 緩解措施

3.4.1.1 禁用或刪除功能或程序(M1042)

禁用或阻止可能不必要的遠(yuǎn)程可用服務(wù)。

3.4.1.2 限制通過網(wǎng)絡(luò)訪問資源(M1035)

通過集中管理限制對遠(yuǎn)程服務(wù)的訪問。

3.4.1.3 多因素認(rèn)證(M1032)

對遠(yuǎn)程服務(wù)帳戶使用強(qiáng)大的雙因素或多因素身份驗證以降低憑據(jù)被盜的概率。

3.4.1.4 網(wǎng)絡(luò)分段(M1030)

拒絕通過使用網(wǎng)絡(luò)代理、網(wǎng)關(guān)和防火墻直接遠(yuǎn)程訪問內(nèi)部系統(tǒng)。

3.4.2 檢測

收集身份驗證日志并分析異常訪問模式、活動窗口和正常工作時間以外的訪問。

當(dāng)訪問公開的遠(yuǎn)程服務(wù)不需要身份驗證時,監(jiān)視后續(xù)活動,例如公開的 API 或應(yīng)用程序的異常外部使用。

3.5 添加硬件(T1200)

攻擊者可能會將計算機(jī)配件、計算機(jī)或網(wǎng)絡(luò)硬件引入系統(tǒng)或網(wǎng)絡(luò)中,這些系統(tǒng)或網(wǎng)絡(luò)可用作獲取訪問權(quán)限的媒介。商業(yè)和開源產(chǎn)品可以利用諸如被動網(wǎng)絡(luò)竊聽、網(wǎng)絡(luò)流量修改(即中間對手)、擊鍵注入、通過 DMA 讀取內(nèi)核內(nèi)存等功能,增加對現(xiàn)有網(wǎng)絡(luò)的新無線接入等。

3.5.1 緩解措施

3.5.1.1 限制通過網(wǎng)絡(luò)訪問資源(M1035)

建立網(wǎng)絡(luò)訪問控制策略,例如使用設(shè)備證書和802.1x標(biāo)準(zhǔn)。將 DHCP 的使用限制在已注冊的設(shè)備上,以防止未注冊的設(shè)備與受信任的系統(tǒng)進(jìn)行通信。

3.5.1.2 限制硬件安裝(M1034)

通過端點安全配置和監(jiān)控代理阻止未知設(shè)備安裝。

3.5.2 檢測

資產(chǎn)管理系統(tǒng)有助于檢測網(wǎng)絡(luò)上不應(yīng)該存在的計算機(jī)系統(tǒng)或網(wǎng)絡(luò)設(shè)備。基于動態(tài)字典關(guān)聯(lián)分析模型,當(dāng)出現(xiàn)新增陌生IP時自動觸發(fā)新增IP告警。

端點傳感器可能能夠通過 USB、Thunderbolt 和其他外部設(shè)備通信端口檢測到硬件的添加。

3.6 網(wǎng)絡(luò)釣魚(T1566)

攻擊者可能會發(fā)送網(wǎng)絡(luò)釣魚消息以訪問受害系統(tǒng)。所有形式的網(wǎng)絡(luò)釣魚都是以電子方式傳遞的社會工程。在魚叉式網(wǎng)絡(luò)釣魚中,特定的個人、公司或行業(yè)將成為攻擊者的目標(biāo)。

攻擊者可能會向受害者發(fā)送包含惡意附件或鏈接的電子郵件,通常是為了在受害者系統(tǒng)上執(zhí)行惡意代碼。網(wǎng)絡(luò)釣魚技術(shù)包含3個子技術(shù):釣魚附件、釣魚鏈接、釣魚消息。

3.6.1 釣魚附件(T1566.001)

3.6.1.1 戰(zhàn)術(shù)描述

攻擊者可能會發(fā)送帶有惡意附件的釣魚電子郵件,以試圖訪問受害系統(tǒng)。攻擊者將文件附加到電子郵件中,并且通常依靠用戶執(zhí)行來獲得執(zhí)行。附件類型包括Microsoft Office 文檔、可執(zhí)行文件、PDF等。用戶打開附件后,攻擊者的惡意代碼會利用漏洞或直接在用戶系統(tǒng)上執(zhí)行。電子郵件還可能包含有關(guān)如何解密附件(例如 zip 文件密碼)的說明,以規(guī)避電子郵件邊界防御。攻擊者經(jīng)常操縱文件擴(kuò)展名和圖標(biāo),以使附加的可執(zhí)行文件看起來是正常的文件,或者利用一個應(yīng)用程序的文件看起來是另一個應(yīng)用程序的文件。

3.6.2 釣魚鏈接(T1566.002)

3.6.2.1 戰(zhàn)術(shù)描述

攻擊者可能會發(fā)送帶有惡意鏈接的釣魚電子郵件,使用鏈接下載電子郵件中包含的惡意軟件,而不是將惡意文件附加到電子郵件本身,以避免可能檢查電子郵件附件的防御措施。通常,鏈接將伴隨著社會工程內(nèi)容,并要求用戶主動單擊或復(fù)制 URL 并將其粘貼到瀏覽器中,利用用戶執(zhí)行。被訪問的網(wǎng)站可能會利用漏洞攻擊 Web 瀏覽器,或者會提示用戶首先下載應(yīng)用程序、文檔、zip 文件甚至可執(zhí)行文件。

3.6.3 釣魚消息(T1566.003)

3.6.3.1 戰(zhàn)術(shù)描述

攻擊者可能會通過第三方服務(wù)發(fā)送釣魚消息,而不是直接通過企業(yè)電子郵件渠道,以試圖訪問受害系統(tǒng)。一個常見的例子是通過社交媒體與目標(biāo)建立融洽的關(guān)系,然后將內(nèi)容發(fā)送到目標(biāo)在其工作計算機(jī)上使用的個人網(wǎng)絡(luò)郵件服務(wù)。這允許攻擊者繞過對工作帳戶的一些電子郵件限制,并且目標(biāo)更有可能打開文件。

3.6.4 緩解措施

3.6.4.1 防病毒/反惡意軟件(M1049)

殺毒軟件可以自動隔離可疑文件。

3.6.4.2 網(wǎng)絡(luò)入侵防御(M1031)

網(wǎng)絡(luò)入侵防御系統(tǒng)可掃描和刪除惡意電子郵件附件。

3.6.4.3 限制基于Web的 內(nèi)容(M1021)

確定可用于網(wǎng)絡(luò)釣魚的某些網(wǎng)站或附件類型(例如:.scr、.exe、.pif、.cpl 等)是否對業(yè)務(wù)運營是必要的。

3.6.4.4 軟件配置(M1054)

使用反欺騙和電子郵件身份驗證機(jī)制檢查發(fā)件人域的有效性,并結(jié)合郵件的完整性過濾郵件。

3.6.4.5 用戶培訓(xùn)(M1017)

培訓(xùn)用戶安全意識,提升識別社會工程技術(shù)和網(wǎng)絡(luò)釣魚電子郵件的能力。

3.6.5 檢測

網(wǎng)絡(luò)入侵檢測系統(tǒng)和電子郵件網(wǎng)關(guān)可用于檢測傳輸中帶有惡意附件的網(wǎng)絡(luò)釣魚。

電子郵件中的 URL 檢查可以幫助檢測導(dǎo)致已知惡意站點的鏈接。

防病毒軟件可能會檢測到下載到用戶計算機(jī)上的惡意文檔和文件。

3.7 通過移動介質(zhì)復(fù)制(T1091)

通過將惡意軟件復(fù)制到移動介質(zhì)并自動運行功能,攻擊者可能會進(jìn)入系統(tǒng),通過修改存儲在移動介質(zhì)上的可執(zhí)行文件或通過復(fù)制惡意軟件并將其重命名為看起來像合法文件以誘騙用戶在單獨的系統(tǒng)上執(zhí)行它。

3.7.1 緩解措施

3.7.1.1 端點行為防御(M1040)

在 Windows 10 上,啟用攻擊面減少 (ASR) 規(guī)則以阻止未簽名/不受信任的可執(zhí)行文件(例如 .exe、.dll 或 .scr)在USB上運行。

3.7.1.2 禁用或刪除功能或程序(M1042)

如果不需要,禁用自動運行。如果業(yè)務(wù)運營不需要移動介質(zhì),則在組織策略級別禁止或限制移動介質(zhì)。

3.7.1.3 限制硬件安裝(M1034)

限制在網(wǎng)絡(luò)中使用 USB 設(shè)備或其他移動介質(zhì)。

3.7.2 檢測

部署終端防御產(chǎn)品實現(xiàn)移動設(shè)備的管控。

監(jiān)控移動介質(zhì)的文件訪問。檢測在移動介質(zhì)安裝后或由用戶啟動時從可移動媒體執(zhí)行的進(jìn)程。如果以這種方式使用遠(yuǎn)程訪問工具進(jìn)行橫向移動,則執(zhí)行后可能會發(fā)生其他操作,例如打開網(wǎng)絡(luò)連接以進(jìn)行命令和控制以及發(fā)現(xiàn)系統(tǒng)和網(wǎng)絡(luò)信息。

3.8入侵供應(yīng)鏈(T1195)

入侵供應(yīng)鏈可以發(fā)生在供應(yīng)鏈的任何階段,包括:

- 開發(fā)工具的操作

- 開發(fā)環(huán)境的操作

- 源代碼存儲庫的操作

- 在開源依賴項中操作源代碼

- 操縱軟件更新/分發(fā)機(jī)制

- 受損/受感染的系統(tǒng)映像

- 用修改版本替換合法軟件

- 向合法經(jīng)銷商銷售修改/假冒產(chǎn)品

入侵供應(yīng)鏈技術(shù)包含3個子技術(shù):入侵軟件依賴和開發(fā)工具、入侵軟件供應(yīng)鏈、入侵硬件供應(yīng)鏈。

3.8.1 入侵軟件依賴和開發(fā)工具(T1195.001)

3.8.1.1 戰(zhàn)術(shù)描述

攻擊者可能會在最終消費者收到之前操縱軟件依賴關(guān)系和開發(fā)工具,以達(dá)到數(shù)據(jù)或系統(tǒng)危害的目的。應(yīng)用程序通常依賴外部軟件才能正常運行。在許多應(yīng)用程序中用作依賴項的流行開源項目可能會成為攻擊者添加惡意代碼的入口。

3.8.2 入侵軟件供應(yīng)鏈(T1195.002)

3.8.2.1 戰(zhàn)術(shù)描述

軟件供應(yīng)鏈的危害可以通過多種方式發(fā)生,包括操縱應(yīng)用程序源代碼、操縱該軟件的更新/分發(fā)機(jī)制,或用修改版本替換已編譯的版本。

3.8.3 入侵硬件供應(yīng)鏈(T1195.003)

3.8.3.1 戰(zhàn)術(shù)描述

通過修改供應(yīng)鏈中的硬件或固件,攻擊者可以將后門插入可能難以檢測到的消費者網(wǎng)絡(luò)中,并使攻擊者對系統(tǒng)具有高度控制權(quán)。硬件后門可以插入到各種設(shè)備中,例如服務(wù)器、工作站、網(wǎng)絡(luò)基礎(chǔ)設(shè)施或外部設(shè)備。

3.8.4 緩解措施

3.8.4.1 更新軟件(M1051)

實施補(bǔ)丁管理流程來檢查未使用的依賴項、未維護(hù)的或以前易受攻擊的依賴項、不必要的功能、組件、文件和文檔。

3.8.4.2 漏洞掃描(M1016)

實施對漏洞來源的持續(xù)監(jiān)控以及自動和手動代碼審查工具的使用。

3.8.5 檢測

通過散列檢查或其他完整性檢查機(jī)制對分布式二進(jìn)制文件進(jìn)行驗證。掃描下載的惡意簽名并在部署之前嘗試測試軟件和更新,同時注意潛在的可疑活動。對硬件進(jìn)行物理檢查以尋找潛在的篡改。

3.9 利用受信關(guān)系(T1199)

攻擊者可能會破壞或以其他方式利用可以接觸到目標(biāo)受害者的組織。通過受信任的第三方關(guān)系進(jìn)行訪問會繞過網(wǎng)絡(luò)訪問權(quán)限的標(biāo)準(zhǔn)機(jī)制。

3.9.1 緩解措施

3.9.1.1 網(wǎng)絡(luò)分段(M1030)

網(wǎng)絡(luò)分段可用于隔離不需要廣泛網(wǎng)絡(luò)訪問的基礎(chǔ)設(shè)施組件。

3.9.1.2 用戶賬戶控制(M1052)

正確管理受信任關(guān)系中各方使用的帳戶和權(quán)限,以盡量減少該方的潛在濫用以及該方被對手入侵的情況。

3.9.2 檢測

部署IAM身份識別與訪問管理系統(tǒng)進(jìn)行權(quán)限、賬號、身份等多維度統(tǒng)一認(rèn)證管理。

3.10 利用有效賬戶(T1078)

攻擊者可能會獲取和濫用現(xiàn)有帳戶的憑據(jù),受損憑據(jù)可用于繞過對網(wǎng)絡(luò)內(nèi)系統(tǒng)上各種資源的訪問控制,甚至可用于對遠(yuǎn)程系統(tǒng)和外部可用服務(wù)的持久訪問。被泄露的憑證還可能授予攻擊者增加特定系統(tǒng)的特權(quán)或訪問網(wǎng)絡(luò)的受限區(qū)域。利用有效賬戶技術(shù)包含4個子技術(shù):默認(rèn)賬戶、域賬戶、本地賬戶、云賬戶。

3.10.1 默認(rèn)賬戶(T1078.001)

默認(rèn)帳戶是操作系統(tǒng)內(nèi)置的帳戶,例如 Windows 系統(tǒng)上的訪客或管理員帳戶。

默認(rèn)賬戶不限于客戶端機(jī)器,還包括為網(wǎng)絡(luò)設(shè)備和計算機(jī)應(yīng)用程序等設(shè)備預(yù)設(shè)的賬戶,預(yù)設(shè)用戶名和密碼組合的設(shè)備對安裝后不更改的組織構(gòu)成嚴(yán)重威脅,因為它們很容易成為攻擊者的目標(biāo)。同樣,攻擊者也可能利用公開披露或被盜的私鑰通過遠(yuǎn)程服務(wù)合法地連接到遠(yuǎn)程環(huán)境。

3.10.2 域賬戶(T1078.002)

攻擊者可能會通過操作系統(tǒng)憑據(jù)轉(zhuǎn)儲或密碼重用等各種手段破壞域帳戶,其中一些帳戶具有高級別的權(quán)限,從而允許訪問域的特權(quán)資源。

3.10.3 本地賬戶(T1078.003)

本地帳戶是由組織配置供用戶、遠(yuǎn)程支持、服務(wù)使用或用于管理單個系統(tǒng)或服務(wù)的帳戶。本地帳戶也可能被濫用以通過操作系統(tǒng)憑據(jù)轉(zhuǎn)儲來提升權(quán)限和獲取憑據(jù)。

3.10.4 云賬戶(T1078.004)

云帳戶是由組織創(chuàng)建和配置的帳戶,供用戶遠(yuǎn)程支持或服務(wù)使用,或用于管理云服務(wù)提供商或 SaaS 應(yīng)用程序中的資源。云帳戶的受損憑據(jù)可用于從在線存儲帳戶和數(shù)據(jù)庫中收集敏感數(shù)據(jù)。還可以濫用對云帳戶的訪問權(quán)限,通過濫用信任關(guān)系獲得對網(wǎng)絡(luò)的初始訪問權(quán)限。與域帳戶類似,聯(lián)合云帳戶的入侵可能使攻擊者更容易在環(huán)境中橫向移動。

3.10.5 緩解措施

3.10.5.1 應(yīng)用程序開發(fā)人員指南(M1013)

確保應(yīng)用程序安全地存儲敏感數(shù)據(jù)或憑據(jù)。

3.10.5.2 密碼策略(M1027)

使用默認(rèn)用戶名和密碼的應(yīng)用程序和設(shè)備應(yīng)在安裝后和部署到生產(chǎn)環(huán)境之前立即更改。

3.10.5.3 特權(quán)賬戶管理(M1026)

定期審核域和本地帳戶及其權(quán)限級別,以查找可能允許攻擊者通過獲取特權(quán)帳戶的憑據(jù)來獲得廣泛訪問權(quán)限的情況。這些審核還應(yīng)包括是否啟用了默認(rèn)帳戶,或者是否創(chuàng)建了未經(jīng)授權(quán)的新本地帳戶等以限制跨管理層的特權(quán)帳戶使用。

3.10.5.4 用戶培訓(xùn)(M1017)

應(yīng)用程序可能會發(fā)送推送通知以驗證登錄作為多因素身份驗證的一種形式。培訓(xùn)用戶只接受有效的推送通知并報告可疑的推送通知。

3.10.6 檢測

基于安全管理平臺智能關(guān)聯(lián)分析引擎,檢測可疑帳戶行為,包括:

- 一個賬號同時登錄多個系統(tǒng)

- 多個賬號同時登錄同一臺機(jī)器

- 工作時間以外登錄的帳戶

- 單賬號多IP登錄

- 沉默賬號、失效賬號登錄

- 登錄成功后短時間內(nèi)注銷的賬號

- 賬號繞堡壘機(jī)登錄

- SSH跳板登錄

也可以定期審計登錄行為,比如登錄會話創(chuàng)建,登錄后的上下文行為等發(fā)現(xiàn)異常行為。

四、總結(jié)

本期主要介紹了初始訪問戰(zhàn)術(shù)及技術(shù)/子技術(shù)原理,下期將給大家介紹初始訪問戰(zhàn)術(shù)覆蓋的實戰(zhàn)型場景驗證過程及行之有效的檢測規(guī)則、防御措施等。