烏克蘭 CERT-UA警告,俄相關Armageddon APT組織正攻擊烏克蘭國家機構

近日,烏克蘭 CERT-UA 計算機應急響應小組發(fā)布了一份安全報告,提醒國內(nèi)組織機構警惕俄羅斯相關的網(wǎng)絡間諜組織Armageddon APT(又名Gamaredon、Primitive Bear、Armageddon、Winterflounder或Iron Tilden)發(fā)起的魚叉式網(wǎng)絡釣魚攻擊。這些網(wǎng)絡釣魚信息自“vadim_melnik88@i[”發(fā)起,其目的是用惡意軟件感染目標系統(tǒng)。

Armageddon APT組織最早由美國科技公司賽門鐵克(Symantec)和趨勢科技(TrendMicro)于2015年發(fā)現(xiàn),其活動證據(jù)甚至可以追溯至2013年。調(diào)查顯示,烏克蘭的政府和軍事組織一向是該組織的目標重點目標。2019年12月,該組織曾針對幾名烏克蘭外交、政府和軍事官員以及執(zhí)法部門發(fā)動過攻擊。

2021年11月,烏克蘭主要執(zhí)法部門和反情報部門披露了Armageddon APT組織背后五名俄羅斯聯(lián)邦安全局成員的真實身份。

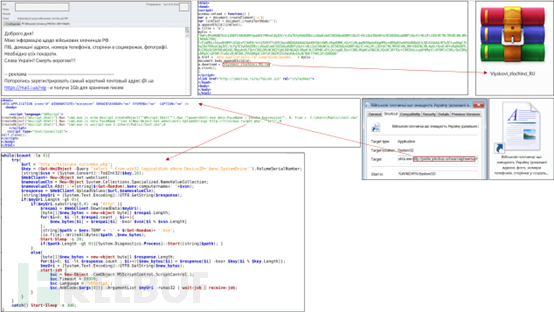

就在近些日子,烏克蘭CERT-UA小組再次發(fā)出了警告。該組織正以“俄羅斯聯(lián)邦戰(zhàn)犯信息”為誘餌向當?shù)卣畽C構發(fā)送電子郵件。這些信息使用html文件“War criminals of the Russian Federation.htm”(俄羅斯聯(lián)邦戰(zhàn)犯)作為附件。而該文件被打開時,將創(chuàng)建一個名為“Viyskovi_zlochinci_RU.rar”的rar歸檔文件。

在這個rar文件中包含一個名為“War criminals destroying Ukraine (home addresses, photos, phone numbers, pages on social networks) .lnk,”(戰(zhàn)爭罪摧毀烏克蘭家庭地址、照片、電話號碼、社交網(wǎng)絡頁面 )的鏈接文件,一旦打開,惡意代碼將下載一個包含vbscript代碼的hta文件,該文件將下載并運行powershell腳本“get.php”(GammaLoad.PS1)。而計算機的唯一標識符就是該腳本據(jù)其計算得出。

截至目前,烏克蘭CERT-UA小組已經(jīng)公布了本次攻擊的妥協(xié)指標(IOC)。

參考來源:https://securityaffairs.co/wordpress/129859/apt/armageddon-apt-targets-ukrainian-state-orgs.html