黑客使用受污染的DDoS工具瞄準烏克蘭的IT軍隊

近期,思科Talos研究人員發現了針對烏克蘭IT軍隊的惡意軟件活動,威脅參與者正在使用一種模仿Liberator的竊取信息惡意軟件,而這種叫Liberator的工具是親烏克蘭的黑客用于攻擊俄羅斯宣傳網站的常用工具。

在俄羅斯入侵烏克蘭后,烏克蘭數字化轉型部長米哈伊洛·費多羅夫就呼吁對俄羅斯采取行動,他試圖建立一支由志愿者組成的IT軍隊對俄羅斯發動大規模攻勢,屆時也將有專門的電報頻道用以協調由這支IT軍隊發動的網絡攻擊。

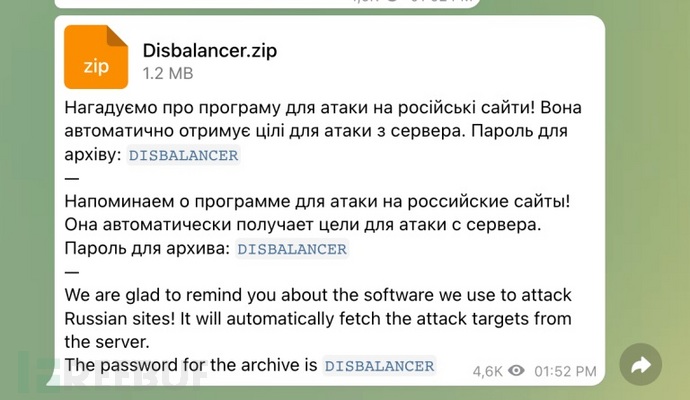

在思科發布的報告中,一些投機取巧的網絡犯罪分子正試圖通過提供惡意軟件來利用那些支持烏克蘭的人,而這些惡意軟件表面上是針對俄羅斯機構的攻擊性網絡工具,可一旦下載后,這些文件會感染不知情用戶,而不是你以為的那種能對俄羅斯產生威脅的工具。思科表示:“我們觀察到一個案例,威脅行為者在Telegram上提供分布式拒絕服務(DDoS)工具,說是能用于攻擊俄羅斯網站,但下載的文件實際上是一個竊取信息的惡意程序。”

起初的Liberator工具是由一個名為disBalancer的組織開發的,主要是為了用于對俄羅斯宣傳網站發起攻擊,而現在受污染的Liberator工具正在Telegram上做廣告。該工具的開發是為了讓非技術人員能夠輕松地對從服務器獲取的俄羅斯網站列表發起攻擊。

這次行動使用偽裝成Disbalancer.exe工具的投放器,該工具受Windows可執行文件的 ASProtect 打包程序保護。一旦惡意軟件被投放到受害者的系統上,它就會執行反調試檢查,然后它會按照進程注入步驟將Phoenix信息竊取程序加載到內存中。

從思科的報告中顯示,如果研究人員試圖調試惡意軟件的執行,它會顯示出一個普通的錯誤。該惡意軟件在執行反調試檢查后,將啟動包含.NET框架的Regsvcs.exe程序。在這種情況下, regsvcs.exe就已經不是一個二進制文件,它不但被注入了惡意代碼,更包括了Phoenix信息竊取程序。這種偽裝的工具將會借助這支IT軍隊之手獲取很多數據,包括 Web 瀏覽器數據、VPN 工具、Discord、Steam 和加密貨幣錢包。收集的數據被發送到端口6666上的遠程IP地址 (95[.]142[.]46[.]35)。

思科的專家認為這是一種投機取巧的行動,因為自2021年11月以來,同一IP地址一直在分發 Phoenix。在報告的總結里,思科專家觀察到很多攻擊者用盡手段在系統是安裝惡意軟件,烏克蘭戰爭也不例外。同時,他們還發現一些網絡犯罪分子散布infostealer間諜軟件,這些人可能是由國家資助的威脅行為者,也可能是為了國家而工作的私人團體。” 最后,專家也提醒用戶警惕安裝來源不明的軟件,尤其是被放到互聯網上隨機聊天室的軟件。

參考來源:https://securityaffairs.co/wordpress/128894/cyber-crime/fake-ddos-tool-ukraines-it-army.html