活躍的APT組織正針對土耳其私人組織和政府展開攻擊

MuddyWater APT組織又名MERCURY 或 Static Kitten,此前曾被美國網絡司令部歸因于伊朗情報與安全部(MOIS)。近日,研究人員觀察到一項針對土耳其私人組織和政府機構的新活動,并以高置信度將此活動歸因于MuddyWater組織。

簡況

MuddyWater組織至少從2017 年開始活躍,此前曾針對遍布美國、歐洲、中東和南亞的實體開展了各種活動,包括電信、政府(IT 服務)、石油和航空業領域。攻擊者開展的活動旨在實現以下三個結果之一:間諜活動、竊取知識產權、勒索軟件攻擊。

近日,MuddyWater組織針對土耳其用戶開展了一項活動,攻擊者在活動中使用惡意 PDF 和 Microsoft Office 文檔 (maldocs) 作為初始感染媒介。這些惡意文檔被偽裝成土耳其衛生和內政部的合法文件。作為攻擊的一部分,MuddyWater攻擊者使用兩個感染鏈,從傳遞 PDF 文件開始。在第一種情況下,PDF包含一個嵌入式按鍵,單擊該按鈕可獲取 XLS 文件。PDF文件如下圖:

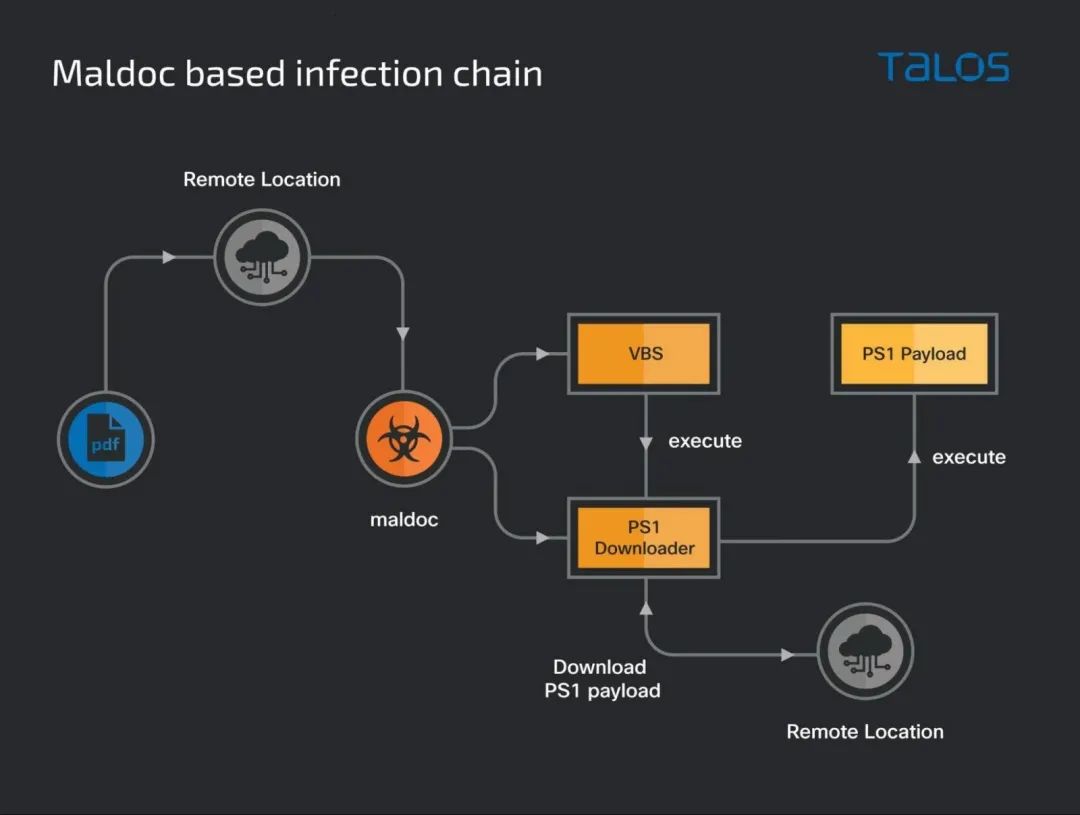

這些文件是典型的 XLS 文檔,帶有惡意 VBA 宏,這些宏會啟動感染過程并通過創建新的注冊表項來建立持久性。基于 PDF 的感染鏈如下圖:

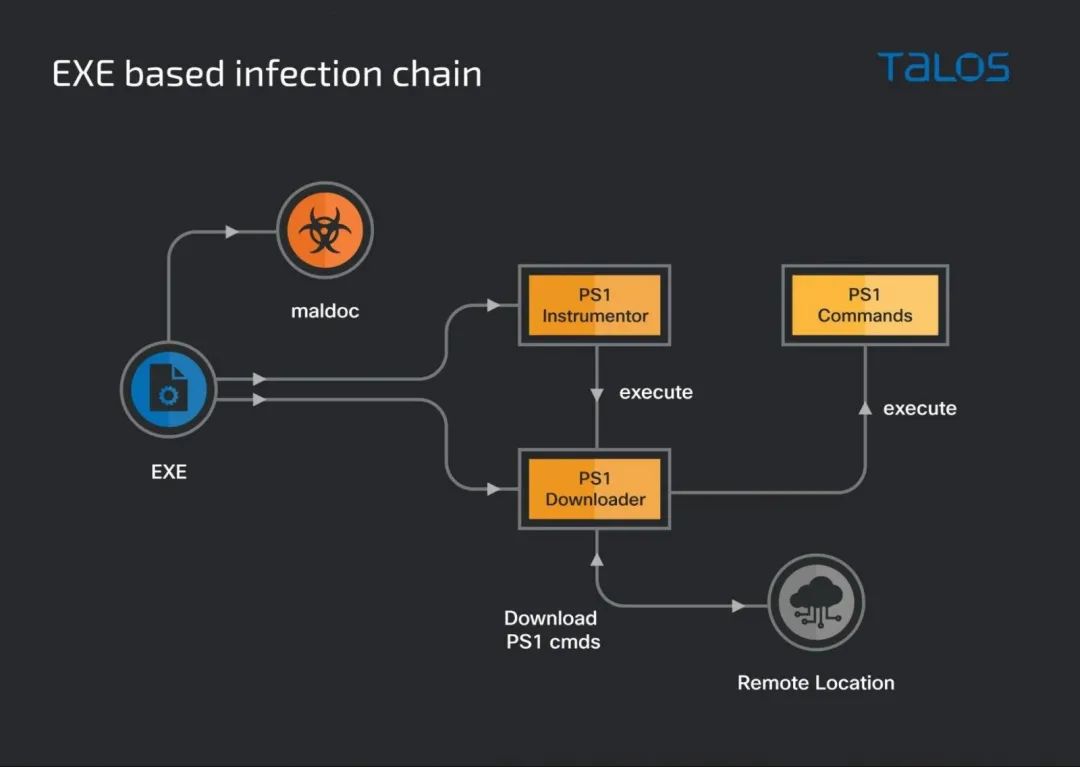

第二個感染鏈使用 EXE 文件而不是 XLS文件,但仍使用 PowerShell 下載器、VBScript,并添加了一個新的注冊表項以實現持久性。感染鏈圖如下:

與舊的活動相比,此活動的一個顯著區別是使用canary令牌來跟蹤代碼執行和鄰近系統上的后續感染。

歸因

研究人員根據觀察到的技術指標、策略、程序和 C2 基礎設施將這些攻擊活動歸因于MuddyWater 組織。此次活動展示了MuddyWater組織破壞目標和執行間諜活動的能力和動機。