網(wǎng)絡(luò)安全與自動(dòng)化威脅情報(bào)共享優(yōu)秀做法

許多組織選擇通過多種方式共享網(wǎng)絡(luò)威脅情報(bào)(Cyber Threat Intelligence, CTI)訂閱各種信息源,其中包括妥協(xié)指標(biāo)方案(Indicators of Compromise, IOC)。在當(dāng)前市場上,威脅情報(bào)最普遍的使用場景是利用IOC情報(bào)(Indicators of Compromise, IOC)進(jìn)行日志檢測來發(fā)現(xiàn)內(nèi)部重要風(fēng)險(xiǎn)。這種方式可以發(fā)現(xiàn)傳統(tǒng)安全產(chǎn)品無法發(fā)現(xiàn)的很多威脅,并且因?yàn)檫@其中大多是已經(jīng)被成功攻擊的操作,所以“亡羊補(bǔ)牢”對于安全運(yùn)營仍會(huì)有較大的幫助。該方法的核心是從浩如煙海的日志數(shù)據(jù)中提取出威脅情報(bào),此時(shí),威脅情報(bào)的數(shù)目仍然較為龐大,需要從威脅情報(bào)中進(jìn)一步提取出具有實(shí)用價(jià)值的IOC情報(bào)以進(jìn)一步在安全社區(qū)內(nèi)共享,這就要求根據(jù)情報(bào)本身質(zhì)量過濾IOC情報(bào),例如相關(guān)性、及時(shí)性、準(zhǔn)確性、可指導(dǎo)響應(yīng)的上下文等,上下文問題除了一般會(huì)考慮到的風(fēng)險(xiǎn)等級、可信度等信息外,還需要提供相關(guān)攻擊團(tuán)伙和家族的攻擊目的、危害、技戰(zhàn)術(shù)等相關(guān)的內(nèi)容,提供相關(guān)的遠(yuǎn)控端是否活躍,是否已經(jīng)被安全廠商接管等信息,以此響應(yīng)團(tuán)隊(duì)可以判定是否需要響應(yīng),哪個(gè)事件的優(yōu)先級更高等。

IOC信息通常通過信息共享和分析中心或組織(Information Sharing and Analysis Center or Organization, ISAC/ISAO)來傳播。在這些信息流中尋找可操作、實(shí)用的IOC是一個(gè)重大挑戰(zhàn),只有實(shí)用的IOC才能為網(wǎng)絡(luò)防御提供實(shí)質(zhì)性的好處,然而即使是實(shí)用的IOC中大部分也通常在未使用或丟失直到不再有價(jià)值時(shí)才使用,此時(shí)網(wǎng)絡(luò)攻擊者往往會(huì)迅速停止使用特定IOC。

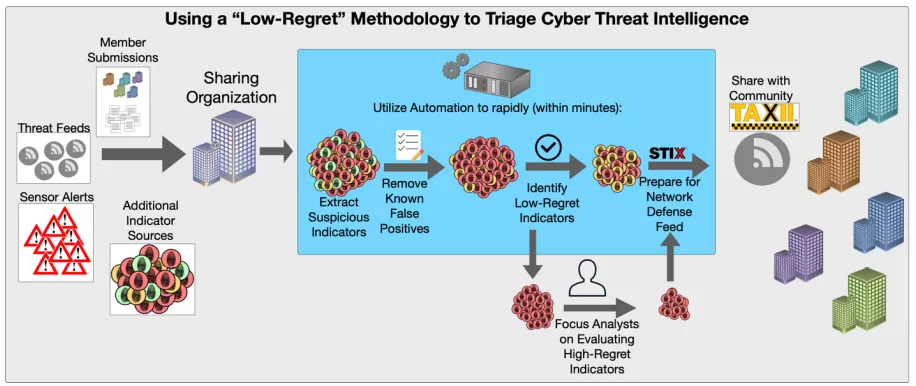

圖1 CTI“無悔”策略的應(yīng)用流程

通過多項(xiàng)研究和試點(diǎn)工作,約翰·霍普金斯大學(xué)申請的應(yīng)用物理實(shí)驗(yàn)室(Applied Physics Laboratory, APL)已成功部署威脅源,可在幾分鐘內(nèi)收集、提取、識別可操作的IOC,并將其共享給共享組織,如ISAC或ISAO,該方法被稱為基于“無悔”策略的方法。圖1提供了該過程的可視化示意圖。本文簡要概述該方法和流程,以幫助其他組織利用這些功能滿足社區(qū)的網(wǎng)絡(luò)防御需求。

“無悔”策略方法

對網(wǎng)絡(luò)防御采用“無悔”策略意味著什么?簡而言之,這意味著使用“利益”與“遺憾”評估算法來決定是否需要自動(dòng)化操作。這導(dǎo)致相應(yīng)的組織將問題的重點(diǎn)轉(zhuǎn)移到何時(shí)采取行動(dòng)以自動(dòng)執(zhí)行操作,而不是是否應(yīng)自動(dòng)執(zhí)行操作。關(guān)于基于網(wǎng)絡(luò)威脅情報(bào)的自動(dòng)響應(yīng),“無悔”與“有悔”的定義如下:

- “無悔”:對網(wǎng)絡(luò)威脅情報(bào)采取自動(dòng)操作極低概率擾亂正常運(yùn)營,無論情報(bào)評估是否正確。

- “有悔”:對情報(bào)采取自動(dòng)操作大概率會(huì)對正常運(yùn)營造成影響。

有關(guān)“無悔”策略的方法的更多詳細(xì)信息可通過APL GitHub頁面免費(fèi)獲取:

https://github.com/JHUAPL/Low-Regret-Methodology.

應(yīng)用“無悔”策略對威脅情報(bào)進(jìn)行分類

如本文所述,將“無悔”策略應(yīng)用于CTI分類,圍繞ISAC/ISAO概念展開。惡意網(wǎng)絡(luò)活動(dòng),如勒索軟件,通常針對工業(yè)部門內(nèi)的特定行業(yè)或社區(qū)。這一部分本文詳細(xì)介紹了ISAC/ISAO等共享組織如何使用開發(fā)自動(dòng)化以快速識別和共享“無悔”策略IOC的方法給他們的社區(qū)。

提取可疑指標(biāo)

信息共享組織從多個(gè)信息來源收到大量IOC(其他威脅源、系統(tǒng)警報(bào)、成員提交等)。這個(gè)過程的第一步關(guān)鍵是從每天收到的大量情報(bào)中提取可疑的IOC。這不僅僅是利用正則表達(dá)式(regular expression, REGEX)等指標(biāo)對IOC進(jìn)行相似匹配,任何信息共享組織都還應(yīng)根據(jù)潛在的惡意指標(biāo)所在的上下文識別流程對IOC進(jìn)行匹配。這可以通過惡意簽名、標(biāo)簽或其他工具實(shí)現(xiàn)共享組織內(nèi)部用于識別具有與惡意網(wǎng)絡(luò)活動(dòng)有關(guān)的指紋標(biāo)識。如果沒有指紋標(biāo)識這一步,那么要分析的數(shù)據(jù)太龐大,無法為一個(gè)不斷受到網(wǎng)絡(luò)攻擊的網(wǎng)絡(luò)主體提供需要的可操作IOC情報(bào)。

對這種提取應(yīng)用“無悔”策略的核心原則是“潛在惡意指標(biāo)”,許多信息共享機(jī)制未能在可采取行動(dòng)的時(shí)間范圍內(nèi)提供數(shù)據(jù),因?yàn)樗鼈兿M诠蚕頂?shù)據(jù)之前無可辯駁地證明IOC是惡意的。但是做出這一決定的時(shí)間通常比網(wǎng)絡(luò)攻擊者積極使用IOC的時(shí)間還要長。因此,識別潛在惡意指標(biāo)的過程必須自動(dòng)化,并利用可重復(fù)的編碼步驟來確定潛在惡意指標(biāo)。這并不意味著忽略所有其他數(shù)據(jù),因?yàn)檫@是ISAC/ISAO內(nèi)部額外情報(bào)處理能力的關(guān)鍵功能。

刪除已知的誤報(bào)

簽名并不完美,而且源信息中總是存在潛在的不一致。某些威脅針對流行或業(yè)務(wù)關(guān)鍵型網(wǎng)站,這意味著與惡意行為相關(guān)的某些IOC實(shí)際上可能非常“遺憾”。由于初始提取是完全自動(dòng)化的,因此需要實(shí)現(xiàn)自動(dòng)化,以過濾出潛在的惡意IOC,如果這些IOC被自動(dòng)阻止,它們很可能會(huì)影響操作。這些被認(rèn)為是“高度遺憾”,必須通過其他方式進(jìn)行評估。在這方面,以社區(qū)為中心的共享組織(如ISAC/ISAO)的力量可以顯著改善這一過程。然而,一些與互聯(lián)網(wǎng)服務(wù)提供商有關(guān)的內(nèi)容,如互聯(lián)網(wǎng)服務(wù)提供商的IP地址等,也可以很容易地維護(hù)其重要的網(wǎng)絡(luò)服務(wù),即使它們對該社區(qū)的影響在全球并不廣為人知。

確定“無悔”策略的指標(biāo)

一旦已知的誤報(bào)被消除,自動(dòng)化系統(tǒng)將準(zhǔn)備對IOC進(jìn)行評分,以便根據(jù)組織的政策和風(fēng)險(xiǎn)承受能力的定義標(biāo)準(zhǔn)來識別哪些是極不可能影響運(yùn)營的錯(cuò)誤。這一步的關(guān)鍵是了解此類惡意IOC通常具有的共同屬性,但授權(quán)IOC不共享這些屬性。確定這些屬性后,下一步是找出在何處以及如何訪問有關(guān)該屬性的信息,以便為IOC做出此項(xiàng)決定。然后可以通過自動(dòng)化方法訪問這些信息,再通過基于指標(biāo)類型的幾個(gè)快速查詢來評估“無悔”分?jǐn)?shù)指標(biāo)。這些查詢可能包括但不限于:

- 域名期限:新注冊的域名不太可能成為關(guān)鍵資產(chǎn);

- 映射域的數(shù)量:歷史上解析為一個(gè)或兩個(gè)域的IP IOC,即使駐留在共享基礎(chǔ)設(shè)施上,也不太可能跨Internet遷移到關(guān)鍵資產(chǎn);

- 已知的惡意行為:惡意文件通常具有分析軟件標(biāo)記的特定特征,而合法文件不具備這些特征;

- 分析人員審查的IOC:如果共享組織的分析人員或威脅公告的可信來源高度信任IOC是惡意的,并且IOC出現(xiàn)在過程中,則應(yīng)將其標(biāo)記為“無悔”,因?yàn)樗芸赡苁菒阂獾?

不符合這些檢查要求的IOC不容忽視。相反,它們是威脅情報(bào)分析人員將要研究的情報(bào)庫(現(xiàn)在要小得多)。如果分析人員確定IOC確實(shí)威脅到惡意活動(dòng),IOC可以再次通過分類流程,并貼上“分析人員審查”標(biāo)簽。

為網(wǎng)絡(luò)防御源準(zhǔn)備指示器

一旦自動(dòng)化識別出滿足“無悔”策略的IOC,它就可以快速轉(zhuǎn)錄將每個(gè)IOC轉(zhuǎn)換為可共享的格式,例如結(jié)構(gòu)化威脅信息表達(dá)(Structured Threat Information expression, STIX)標(biāo)準(zhǔn)。用于確定IOC為“低遺憾”的信息還應(yīng)包括在IOC的機(jī)器可讀數(shù)據(jù)對象中,以便接收者無需重復(fù)信息共享執(zhí)行的步驟組織。

與社區(qū)分享

一旦IOC被正確格式化,自動(dòng)化系統(tǒng)就可以共享數(shù)據(jù)通過機(jī)器速度傳遞機(jī)制,如可信賴的自動(dòng)變速器智能信息交換(the Trusted Automated exchange of Intelligence Information , TAXI)協(xié)議或其他可接受的機(jī)器速度社區(qū)采用的轉(zhuǎn)移機(jī)制。不管分享在所采用的機(jī)制中,確保接收者接收所有相關(guān)上下文是至關(guān)重要的。

結(jié) 論

“無悔”策略的使用能夠提取運(yùn)營成本中目前被網(wǎng)絡(luò)防御行動(dòng)忽視的許多CTI的價(jià)值。它不是一個(gè)靈丹妙藥,它不會(huì)捕獲從CTI的積極分析中得出的見解,但它可以提供社區(qū)成員可在其安全操作中使用的可操作數(shù)據(jù),以破壞針對其網(wǎng)絡(luò)的惡意活動(dòng)。

簡而言之,“無悔”策略即對系統(tǒng)面臨的所有網(wǎng)絡(luò)威脅進(jìn)行針對性的特征提取,這種“無悔”之處體現(xiàn)在當(dāng)威脅被自動(dòng)處理時(shí),無論自動(dòng)處理的方法是否得當(dāng),都不會(huì)較大程度影響系統(tǒng)的正常業(yè)務(wù),因此被稱為“無悔”,在處理方式上,“無悔”策略的價(jià)值之處在于低影響下的自動(dòng)處理,因此對實(shí)時(shí)性支持較好,有利于威脅的快速發(fā)現(xiàn)與響應(yīng)。

參考文獻(xiàn)

翻譯修改自《APPLYING “LOW-REGRET” METHODOLOGY FOR CYBER THREAT INTELLIGENCE TRIAGE:Rapidly Sharing Actionable Intelligence for Network Defense》,作者Charles Frick(Applied Physics Laboratory,JOHNS HOPKINS UNIVERSITY)