網(wǎng)絡(luò)釣魚(yú)者正冒充美國(guó)勞工部騙取用戶Office 365賬號(hào)

據(jù)BleepingComputer網(wǎng)站報(bào)道,一個(gè)冒充美國(guó)勞工部的網(wǎng)絡(luò)釣魚(yú)活動(dòng)以要求收件人提交競(jìng)標(biāo)為幌子,竊取用戶的Office 365憑證。

據(jù)悉,該釣魚(yú)活動(dòng)已經(jīng)持續(xù)了至少幾個(gè)月,并利用了十多個(gè)不同的網(wǎng)絡(luò)釣魚(yú)站點(diǎn)來(lái)冒充政府機(jī)構(gòu)。電子郵件安全公司 INKY在一份報(bào)告中解釋了該網(wǎng)絡(luò)釣魚(yú)攻擊是如何竊取憑證的。

這些電子郵件均由虛假域名發(fā)出,看起來(lái)就像是來(lái)自真實(shí)的勞工部(DoL)網(wǎng)站,而有些則基于一組新創(chuàng)建的外觀相似,如:dol-gov[.]com,dol-gov[.]us‘,bids-dolgov[.]us等域名。

大多數(shù)電子郵件通過(guò)非營(yíng)利組織擁有的濫用服務(wù)器來(lái)逃避安全驗(yàn)證。

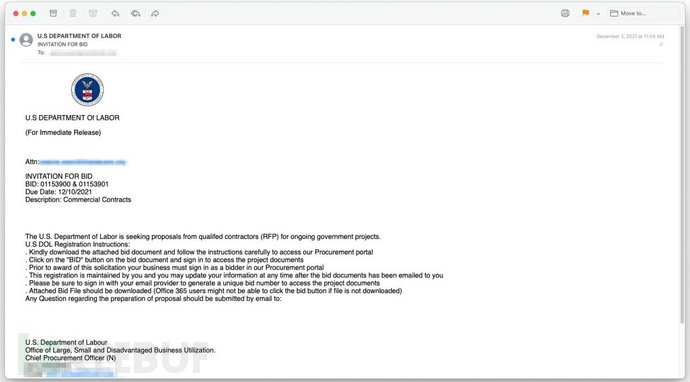

郵件發(fā)件人假裝是DoL的高級(jí)員工,邀請(qǐng)收件人為正在進(jìn)行的政府項(xiàng)目提交投標(biāo)。這些電子郵件包含有效的信頭、專業(yè)安排的內(nèi)容以及三頁(yè)看似權(quán)威的PDF附件。

釣魚(yú)活動(dòng)中使用的電子郵件示例,來(lái)源:INKY

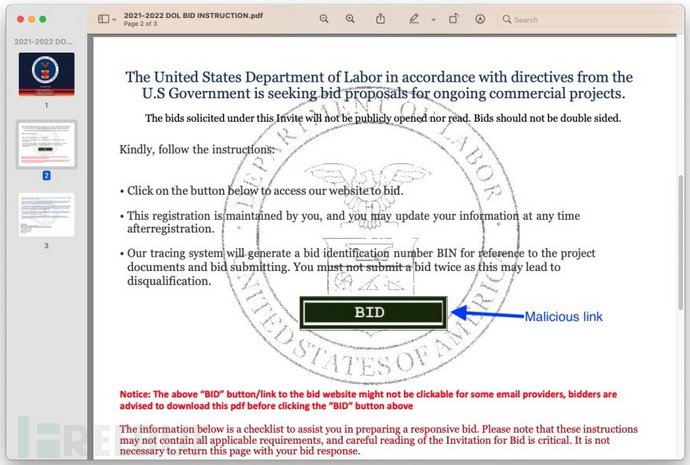

PDF

包含一個(gè)“BID”按鈕,如果單擊該按鈕,受害者就會(huì)進(jìn)入網(wǎng)絡(luò)釣魚(yú)站點(diǎn)。這些站點(diǎn)看起來(lái)和真實(shí)的DoL網(wǎng)站如出一轍,并會(huì)彈出消息提示,以指導(dǎo)受害者完成“投標(biāo)”。

指向釣魚(yú)網(wǎng)站的按鈕,來(lái)源:INKY

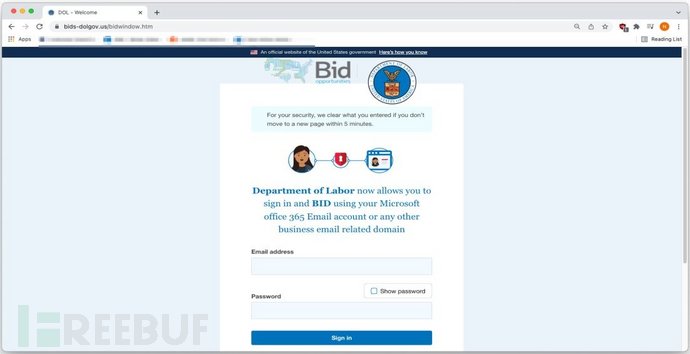

釣魚(yú)過(guò)程最關(guān)鍵的一步是在受害者被引導(dǎo)至一個(gè)注冊(cè)表格頁(yè)面,要求他們提供Office 365電子郵件地址及密碼。無(wú)論受害者是否輸入正確,網(wǎng)站都會(huì)彈出一個(gè)虛假錯(cuò)誤提示,誘騙受害者再次輸入,以提高所竊取賬號(hào)的真實(shí)性。

竊取 Microsoft Office 365憑證的注冊(cè)頁(yè)面,來(lái)源:INKY

在這起釣魚(yú)事件中,逼真的網(wǎng)頁(yè)和措辭權(quán)威的郵件內(nèi)容體現(xiàn)了網(wǎng)絡(luò)釣魚(yú)者的專業(yè)程度,這無(wú)不令人感到擔(dān)憂。在這種情況下,最顯著的破綻就是假冒的DoL網(wǎng)站要求使用Office 365賬號(hào)注冊(cè)登錄,這是任何美國(guó)政府部門(mén)網(wǎng)站都沒(méi)有采取的登錄措施。

在去年12月也發(fā)生過(guò)一起類似的事件,網(wǎng)絡(luò)釣魚(yú)者冒充輝瑞,并使用精心制作的 PDF 附件邀請(qǐng)收件人向制藥公司提交投標(biāo),以此來(lái)竊取受害者的商業(yè)和財(cái)產(chǎn)信息。

參考來(lái)源:

https://www.bleepingcomputer.com/news/security/phishing-attacks-impersonate-pfizer-in-fake-requests-for-quotation/