全面圍剿挖礦病毒,深信服解決您“快速檢測、輕量部署的”燃眉之急

為有效防范及處置虛擬貨幣挖礦活動盲目無序發(fā)展帶來的風險隱患,助力實現(xiàn)碳達峰、碳中和目標,近日,國家發(fā)改委舉行新聞發(fā)布會,重點提及虛擬貨幣挖礦的全鏈條治理工作。這幾天,各省級、市級、區(qū)縣級政府和相關(guān)行業(yè)紛紛響應(yīng),通報了多家單位,要求相關(guān)單位及行業(yè)針對挖礦行為進行清理整頓。

01

整治高壓下,仍有惡意黑客頂風作案

國家對虛擬貨幣的管控愈發(fā)嚴格,打擊此類挖礦活動也將成為近期整治的重點。

挖礦行為不僅僅會導致組織的電腦卡頓、CPU飚滿、運維成本暴漲,一些挖礦的主機還可能會被植入病毒,導致組織重要數(shù)據(jù)泄露,或者黑客利用已經(jīng)控制的機器,作為繼續(xù)對內(nèi)網(wǎng)滲透或攻擊其他目標的跳板,導致更嚴重的網(wǎng)絡(luò)安全攻擊事件等。

擒賊先擒王,早在今年7月,深信服安全團隊已經(jīng)成功捕獲到一款主流的挖礦病毒樣本,并對其工作原理進行了揭秘。詳細內(nèi)容可點擊查看:《支持雙系統(tǒng)挖礦,警惕新型AutoUpdate挖礦病毒入侵》

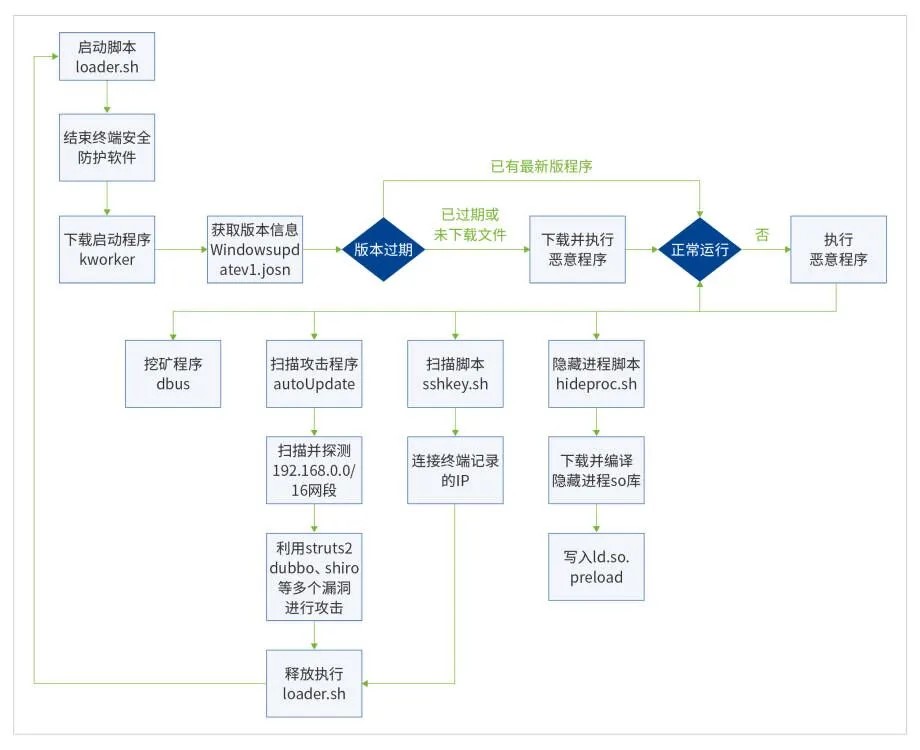

AutoUpdate挖礦病毒工作原理

1、通過釣魚郵件、惡意站點、軟件捆綁下載等方式誘導用戶點擊其惡意腳本程序。

2、在用戶點擊啟動惡意腳本loader.sh后,該腳本將清除安全軟件,下載啟動程序(kworker)。

3、Kworker程序檢查并更新各功能組件,以及啟動挖礦程序dbus、攻擊程序autoUpdate、隱藏腳本hideproc.sh、攻擊腳本sshkey.sh。

4、autoUpdate程序掃描并攻擊所在網(wǎng)段的Struts2、Shiro、Mssql、Postgres、Redis、Dubbo、Smb和SSH等組件、服務(wù)或協(xié)議漏洞,以及國內(nèi)用戶常用的泛微OA、致遠OA、通達OA、phpcms、discuz等服務(wù),并利用相關(guān)漏洞寫入計劃任務(wù)并執(zhí)行。

5、通過hideproc.sh腳本隱藏進程,防止被用戶發(fā)現(xiàn)。

6、通過sshkey.sh腳本嘗試從bash_history、etc/hosts、ssh/kownhost及進程已有連接中提取該終端連接過的終端,如果可以成功連接則下載并啟動腳本loader.sh,達到傳播目的。

7、挖礦程序dbus在受害者的設(shè)備上悄悄運行以便挖掘加密貨幣,同時將中毒設(shè)備上連接到一個礦池,為欺詐者獲取未經(jīng)授權(quán)的“免費”計算能力,欺詐者直接將“免費算力”掙來的加密貨幣放入自己的錢包。

即便在整治高壓下,仍有惡意黑客頂風作案。近期,深信服安全團隊在為某高校進行檢測排查過程中,通過安全態(tài)勢感知設(shè)備上的告警日志,精準檢測到內(nèi)網(wǎng)存在30臺主機訪問挖礦惡意域名的情況。最終在終端檢測響應(yīng)平臺EDR應(yīng)急響應(yīng)專家的縝密排查下,成功定位到黑客,人贓俱獲。

02

快速響應(yīng)、輕量部署,全面圍剿挖礦病毒

當前形勢下,全面圍剿挖礦病毒勢不可擋,但如何快速檢測處置成為各組織的燃眉之急。

基于長期對挖礦病毒的深入研究與多個案例實踐,深信服推出『快速響應(yīng)、輕量部署』的挖礦病毒專項檢測處置,為用戶提供兩種有效檢測挖礦行為的方式,并以“工具+服務(wù)”的方式實現(xiàn)精準處置。

如何有效檢測挖礦行為?

- 下一代防火墻AF結(jié)合AI+規(guī)則庫快速識別隱患

(1) 針對辦公網(wǎng)或者生產(chǎn)網(wǎng)中存在的挖礦安全隱患

在互聯(lián)網(wǎng)邊界側(cè)以旁路或串聯(lián)的方式部署深信服下一代防火墻AF,通過AF本地具備的130萬僵尸網(wǎng)絡(luò)特征庫,結(jié)合深信服云端威脅情報,以惡意URL和C&C IP地址對比的方式來監(jiān)測失陷主機的非法外聯(lián)行為。

(2)對于無法識別潛在的挖礦外聯(lián)行為

通過深信服下一代防火墻AF云端NTA檢測引擎,結(jié)合AI技術(shù)與規(guī)則的閉環(huán)迭代技術(shù),不僅能檢測出不可讀的隨機字符構(gòu)成的域名,還能檢測出使用單詞拼接方式仿造正常域名的惡意域名,快速識別異常外聯(lián)流量,定位組織網(wǎng)絡(luò)中的挖礦主機。

- 安全感知管理平臺SIP內(nèi)置挖礦專項檢測模塊

用戶還可以選擇通過鏡像交換機流量到深信服流量探針,并傳輸至SIP平臺進行分析。

深信服安全感知管理平臺SIP內(nèi)置了“挖礦專項檢測”模塊,通過「挖礦階段圖」、「受害資產(chǎn)」、「受害資產(chǎn)攻擊數(shù)Top5」3個維度,將挖礦影響展現(xiàn)出來,用戶可以清晰定位資產(chǎn)的受影響情況(受影響的資產(chǎn)數(shù)量、類別、所處階段、攻擊程度等)。

對于加密挖礦的場景,通過UEBA算法模型,發(fā)現(xiàn)用戶、機器和其他實體在用戶網(wǎng)絡(luò)上的異常和危險行為,并確定此行為是否具有安全隱患,從而定位網(wǎng)絡(luò)中的挖礦行為,幫助用戶實現(xiàn)簡單有效運營。

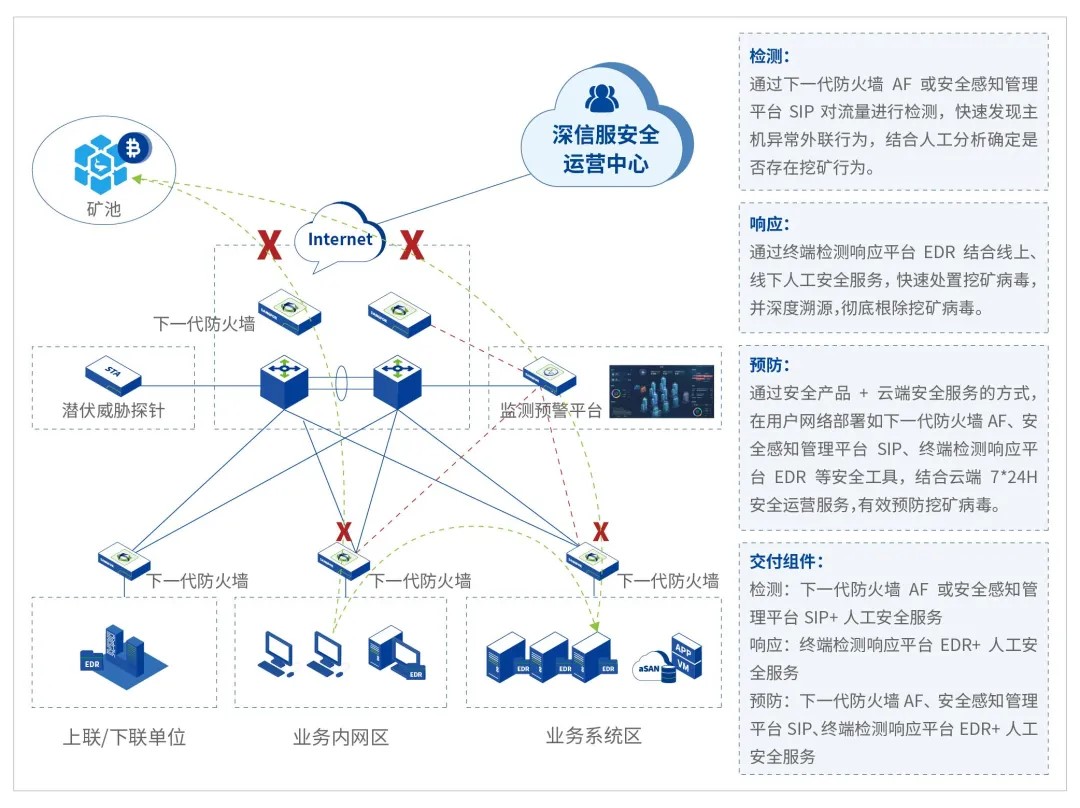

此外,還可以將AF和SIP接入深信服安全運營中心,安全專家可以進一步對檢測到的異常外連行為進行多元分析,利用云端大數(shù)據(jù)分析平臺和威脅狩獵平臺,精準定位挖礦主機,同時為用戶提供7*24小時挖礦行為持續(xù)監(jiān)測服務(wù)。

檢測到挖礦行為后,如何精準閉環(huán)處置?

- 終端檢測響應(yīng)平臺EDR+挖礦處置專項安全服務(wù)

一旦在用戶網(wǎng)絡(luò)中發(fā)現(xiàn)挖礦病毒,深信服建議用戶在網(wǎng)絡(luò)中部署終端檢測響應(yīng)平臺EDR,通過結(jié)合深信服挖礦處置專項安全服務(wù),以“工具+服務(wù)”的方式實現(xiàn)全網(wǎng)挖礦病毒處置工作。

挖礦病毒的處置主要包括Linux系統(tǒng)與Windows系統(tǒng)的處置:

(1) Linux系統(tǒng)挖礦病毒的處置

通過定時任務(wù)/服務(wù)的清除、特定文件的刪除、文件中特定內(nèi)容的刪除、目錄的刪除、指定文件的恢復(fù)、病毒進程文件處置、病毒文件刪除等處置動作,徹底清除用戶網(wǎng)絡(luò)中的挖礦病毒。

(2) Windows系統(tǒng)挖礦病毒的處置

通過進程內(nèi)存處置、自啟動目錄文件刪除、自啟動配件文件的清除/修改,注冊表項的清除/修改,計劃任務(wù)刪除、賬號刪除、WMI自啟動刪除、文件的刪除和恢復(fù)等處置動作,徹底清除用戶網(wǎng)絡(luò)中的挖礦病毒。

在挖礦病毒處置過程中,深信服安全專家通過對AF、SIP、EDR安全日志和流量的關(guān)聯(lián)分析,可以幫助用戶實現(xiàn)“邊界-網(wǎng)絡(luò)-終端”的整體聯(lián)動,深度溯源找到挖礦入侵源頭,清除病毒的同時協(xié)助用戶完成安全加固。

03

“檢測-處置-預(yù)防”,構(gòu)建立體化防護解決方案

值得注意的是,檢測和處置只是應(yīng)對挖礦病毒的應(yīng)急手段。面對日益嚴峻的挖礦病毒威脅,深信服建議,用戶應(yīng)從預(yù)防思路出發(fā),建設(shè)立體化的挖礦病毒防護解決方案,從源頭杜絕挖礦病毒進入組織內(nèi)部。

對于挖礦病毒的預(yù)防,深信服建議從邊界側(cè)、網(wǎng)絡(luò)側(cè)、終端側(cè)三個方面建設(shè)立體化的防護體系。

通過在互聯(lián)網(wǎng)邊界側(cè)部署深信服AF,鏡像核心交換機流量到深信服SIP,同時安裝深信服EDR在終端側(cè)快速響應(yīng)處置,結(jié)合深信服挖礦專項安全服務(wù),構(gòu)建集“檢測-處置-預(yù)防”于一體的7*24小時挖礦病毒防護解決方案。

1. 化被動為主動,從源頭避免損失

有效檢測識別挖礦行為,避免挖礦病毒和程序長期潛伏;

2. 網(wǎng)端安全協(xié)同,精準閉環(huán)處置

快速處置感染主機、深度溯源,防止同類挖礦病毒復(fù)發(fā);

3. 7*24小監(jiān)測預(yù)警,貼心保障

加強安全防護措施,提供7*24小監(jiān)測預(yù)警機制,有效預(yù)防挖礦病毒入侵。

快來掃碼體驗

深信服挖礦病毒防護解決方案