NSA發布Kubernetes安全加固建議

NSA和CISA聯合發布Kubernetes安全加固建議。

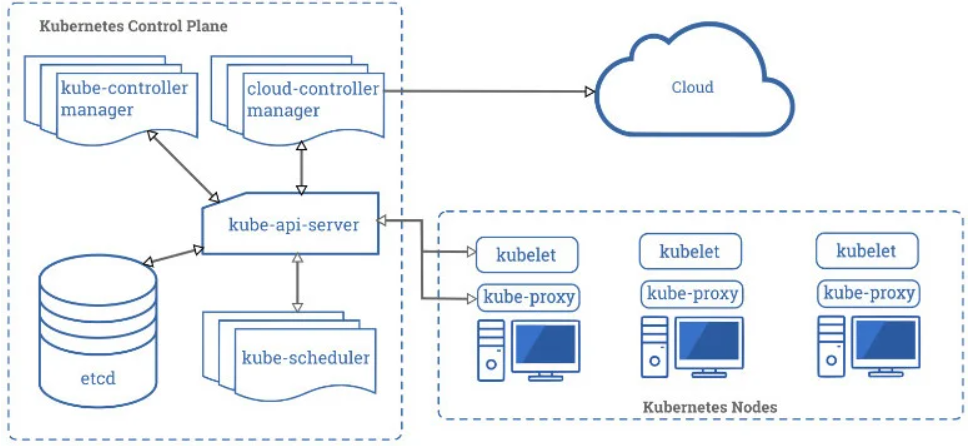

Kubernetes是在云端部署、擴展和管理容器APP的非常流行的開源解決方案,也是網絡攻擊的目標。黑客攻擊Kubernetes系統的目標包括竊取數據、加密貨幣挖礦、DoS攻擊等。為幫助企業更好地對Kubernetes系統進行安全加固,2021年8月3日,美國國家安全局(NSA)和網絡安全與基礎設施安全局(CISA)聯合發布加強Kubernetes系統安全的建議,為管理員更安全地管理Kubernetes提供安全指南。

指南稱,Kubernetes環境被黑的主要誘因是供應鏈攻擊、惡意攻擊者和內部威脅。雖然管理員無法應對這3種威脅,但可以通過避免錯誤配置、減小安全風險等方式來加固Kubernetes系統。

針對Kubernetes系統安全風險的防護措施包括掃描容器和pod的bug和錯誤配置、使用最小權限來運行pod和容器、進行網絡隔離、強認證、防火墻、審計日志等。管理員還應定期檢查所有的Kubernetes配置,確保系統應用了最新的補丁和可用更新。

Kubernetes Pod 安全加固建議:

- 以非root用戶運行基于容器的應用;

- 盡可能地以不可變的文件系統運行容器;

- 掃描容器鏡像中可能的漏洞和錯誤配置;

- 使用Pod安全策略來強制實現最小等級的安全,包括:

●預防高權限的容易;

●拒絕常被黑客利用的容器特征,如hostPID、hostIPC、hostNetwork、allowedHostPath。

●拒絕以root用戶或允許提權到root的容易執行;

●使用SELinux、AppArmor 、seccomp等安全服務來加固應用防止被利用。

網絡隔離和加固:

- 使用防火墻和基于角色的訪問控制來鎖定對控制面板的訪問;

- 進一步限制對Kubernetes etcd服務器的訪問;

- 配置控制面板組件來使用經過認證的、加密的通信,如TLS;

- 設置網絡策略來隔離資源。不同命名空間下的pod和服務仍然互相通信,除非有其他的隔離策略實現;

- 將所有的憑證和敏感信息保存在Kubernetes Secrets而不是配置文件中。使用強加密方法來加密secrets。

認證和授權:

- 禁用匿名登錄(默認是開啟的);

- 使用強用戶認證;

- 使用基于角色的訪問控制策略來限制管理員、用戶和服務賬戶的活動。

日志審計:

- 啟用審計日志功能(模式是禁用的);

- 通過日志確保node、pod和容器級的可用性;

更新和應用安全實踐:

- 立刻應用安全補丁和更新;

- 執行周期性的漏洞掃描和滲透測試;

- 不用時即在環境中移除組件。

完整的Kubernetes安全加固指南參見:https://media.defense.gov/2021/Aug/03/2002820425/-1/-1/1/CTR_KUBERNETES%20HARDENING%20GUIDANCE.PDF

本文翻譯自:https://www.bleepingcomputer.com/news/security/nsa-and-cisa-share-kubernetes-security-recommendations/如若轉載,請注明原文地址。