Google披露了未打補丁的Windows 0day漏洞

谷歌的Zero團隊已經公開了Windows后臺打印程序API中一個未打補丁的0day安全漏洞的詳細信息,一些威脅者可能會利用該漏洞執行任意代碼。

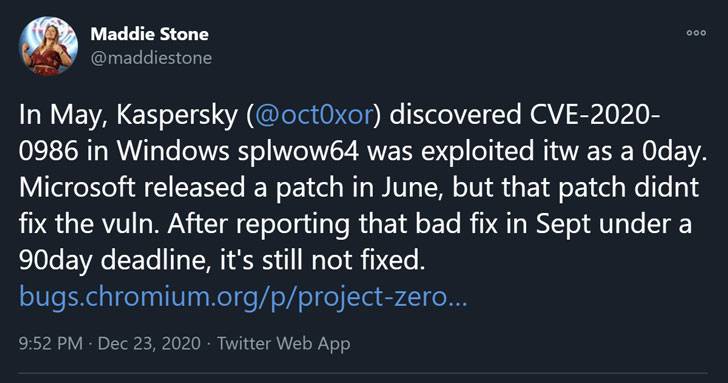

在9月24日Microsoft未能披露后的90天內未能修補此漏洞之后,未打補丁的漏洞細節被公開披露。

該漏洞最初被追蹤為CVE-2020-0986,涉及GDI Print/Print Spooler API(“splwow64.exe”)中的權限提升漏洞。漏洞由Trend Micro's Zero Day Initiative (ZDI) 的匿名用戶與2019年12月下旬報告給Microsoft。

但是,由于六個月內一直沒有看到補丁,ZDI最終于今年5月19日發布了一份公開咨詢,并在隨后的一場針對一家不知名韓國公司的“Operation PowerFall”運動中遭到利用。

“splwow64.exe”是Windows核心系統的一個二進制文件,它允許32位應用程序連接到Windows系統上的64位打印機后臺打印程序服務,實現了本地過程調用(LPC)服務器,其他進程可以使用該服務器訪問打印功能。

攻擊者成功利用此漏洞后可以操縱“splwow64.exe”進程的內存以實現內核模式下的任意代碼執行,最終使用它來安裝惡意程序、查看更改或刪除數據、創建具有完全用戶權限的新帳戶等等。

然而,要實現這一目標,攻擊者首先必須登錄到所討論的目標系統。

盡管微軟最終在June 2019 Patch Tuesday發布該漏洞的補丁,但谷歌安全團隊的新發現表明該漏洞尚未得到完全修復。

Google Project Zero研究人員Maddie Stone在一篇文章中寫道:“漏洞仍然存在,只是攻擊者需要改變攻擊方法。”

Stone詳細描述道:“最初的問題是任意指針取消引用,這使攻擊者能夠控制指向memcpy的src和dest指針”,“’fix‘只是將指針更改為偏移量,這仍然可以控制memcpy的參數。”

最新報告的特權提升漏洞被認定為CVE-2020-17008,由于“測試中發現的問題”,微軟在11月承諾進行初步修復后,預計將于2021年1月12日由微軟解決。

Stone還共享了CVE-2020-17008的概念驗證(PoC)漏洞利用代碼,該代碼是基于卡巴斯基針對CVE-2020-0986發布的POC。

Stone說: “今年發生了太多的0day漏洞事件了,并且這些漏洞都未被進行很好的修復,因此常常被攻擊者利用”,“當在野0day未完全修復時,攻擊者可以重新利用其漏洞知識和利用方法,輕松開發新的0day。”

本文翻譯自:https://thehackernews.com/2020/12/google-discloses-poorly-patched-now.html