1.8萬(wàn)企業(yè)中招!APT29對(duì)美國(guó)政府發(fā)動(dòng)大規(guī)模“日爆”攻擊

上周震驚全球網(wǎng)絡(luò)安全界的FireEye被黑事件只是冰山一角,在攻擊FireEye后不到一周時(shí)間,俄羅斯黑客組織APT29又入侵了包括美國(guó)財(cái)政部和商務(wù)部在內(nèi)的多個(gè)政府機(jī)構(gòu)。

FireEye在周日晚上透露說(shuō),攻擊者正在使用Orion(SolarWinds出品的一款廣泛使用的網(wǎng)絡(luò)監(jiān)控管理軟件)更新來(lái)感染目標(biāo)。在控制了Orion的更新機(jī)制之后,攻擊者就可以用木馬化的Orion更新來(lái)滲透目標(biāo)網(wǎng)絡(luò),橫向移動(dòng)并竊取數(shù)據(jù),F(xiàn)ireEye研究人員將這個(gè)后門(mén)稱為Sunburst(日爆):

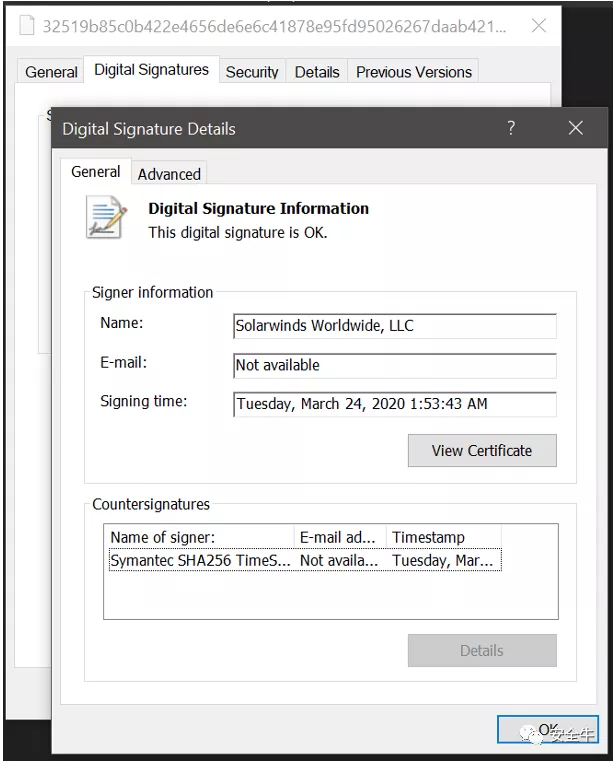

- SolarWinds.Orion.Core.BusinessLayer.dll是Orion軟件框架的SolarWinds數(shù)字簽名組件,此SolarWinds Orion插件的木馬版本包含一個(gè)后門(mén)(Sunburst),可通過(guò)HTTP與第三方服務(wù)器進(jìn)行通信。

- 經(jīng)過(guò)長(zhǎng)達(dá)兩個(gè)星期的初始休眠期后,木馬組件會(huì)檢索并執(zhí)行稱為“作業(yè)”的命令,這些命令包括傳輸文件、執(zhí)行文件、對(duì)系統(tǒng)進(jìn)行配置文件、重新引導(dǎo)計(jì)算機(jī)以及禁用系統(tǒng)服務(wù)的功能。該惡意軟件偽裝成Orion改進(jìn)程序(OIP)協(xié)議的網(wǎng)絡(luò)流量,并將偵察結(jié)果存儲(chǔ)在合法的插件配置文件中,從而使其能夠與合法的SolarWinds活動(dòng)融合。該后門(mén)使用多個(gè)混淆的阻止列表來(lái)識(shí)別作為進(jìn)程、服務(wù)和驅(qū)動(dòng)程序運(yùn)行的取證和防病毒工具。

Sunburst這個(gè)后門(mén)有多可怕?微軟在博客中指出,利用Orion更新機(jī)制在目標(biāo)網(wǎng)絡(luò)上立足之后,攻擊者正在竊取簽名證書(shū),這些證書(shū)允許他們冒充目標(biāo)網(wǎng)絡(luò)中的任何現(xiàn)有用戶和賬戶,包括高特權(quán)賬戶。

帶有后門(mén)的SolarWinds軟件的數(shù)字簽名

奇安信CERT安全專家rem4x@A-TEAM通過(guò)分析發(fā)現(xiàn),被污染的SolarWinds軟件帶有該公司簽名,這表明SolarWinds公司內(nèi)部很可能已經(jīng)被黑客完全控制。

1.8萬(wàn)客戶中招!影響全球的重大APT軟件供應(yīng)鏈攻擊

據(jù)《華盛頓郵報(bào)》報(bào)道:知情人士透露,作為全球間諜活動(dòng)的一部分,俄羅斯政府的黑客已經(jīng)入侵了美國(guó)財(cái)政部和商務(wù)部以及其他美國(guó)政府機(jī)構(gòu)。

知情人士說(shuō),官員們?cè)趧倓傔^(guò)去這個(gè)周末忙于評(píng)估入侵的性質(zhì)和嚴(yán)重程度,并采取有效對(duì)策,但初步跡象表明,這一黑客活動(dòng)是長(zhǎng)期的(FireEye認(rèn)為攻擊最早始于今年春季),而且影響重大。

據(jù)包括《華盛頓郵報(bào)》在內(nèi)的多家美國(guó)媒體報(bào)道,此次黑客攻擊的領(lǐng)導(dǎo)者是俄羅斯黑客組織APT29(舒適熊),該組織隸屬俄羅斯聯(lián)邦安全局(FSB)和外國(guó)情報(bào)服務(wù)(SVR),奧巴馬執(zhí)政期間,該俄羅斯組織入侵了國(guó)務(wù)院和白宮電子郵件服務(wù)器。

據(jù)悉,聯(lián)邦調(diào)查局已經(jīng)開(kāi)始著手調(diào)查該事件,但周日沒(méi)有發(fā)表評(píng)論。

FireEye在周日的博客中說(shuō),所有受害公司遭遇的APT29攻擊都有一個(gè)共同的攻擊路徑:通過(guò)目標(biāo)公司的SolarWinds網(wǎng)絡(luò)管理系統(tǒng)的更新服務(wù)器。

美國(guó)聯(lián)網(wǎng)網(wǎng)絡(luò)安全與基礎(chǔ)設(shè)施安全局(CISA)周日也發(fā)出警報(bào),敦促企業(yè)閱讀SolarWinds和FireEye的安全咨文以及Github頁(yè)面(文末),以了解最新的檢測(cè)對(duì)策。

SolarWinds則在周日的一份聲明中表示:

| “根據(jù)監(jiān)測(cè),今年3月和6月發(fā)布的Orion產(chǎn)品可能已經(jīng)被秘密地安裝在大量高度復(fù)雜的、有針對(duì)性的目標(biāo)中。” |

幾位知情人士透露,俄羅斯此次間諜活動(dòng)的規(guī)模非常大。一位人士說(shuō):“這看起來(lái)非常非常糟糕。”專家們的擔(dān)心并非沒(méi)有來(lái)由,APT29這一波攻擊的影響絕不僅限于美國(guó)重要政府部門(mén),據(jù)網(wǎng)絡(luò)公司FireEye稱,最近這一波攻擊的受害者包括北美、歐洲、亞洲和中東的政府、咨詢、技術(shù)、電信以及石油和天然氣公司。

事實(shí)上,SolarWinds的客戶圈子不是一般的大:

- SolarWinds產(chǎn)品在全球超過(guò)300,000個(gè)組織中使用。根據(jù)該公司的網(wǎng)站,SolarWinds的客戶包括美國(guó)軍方的所有五個(gè)分支機(jī)構(gòu)、五角大樓、國(guó)務(wù)院、司法部、美國(guó)國(guó)家航空航天局、總統(tǒng)執(zhí)行辦公室和國(guó)家安全局。

- 此外,SolarWinds的客戶還包括美國(guó)十大電信公司。

在向美國(guó)證券交易委員會(huì)提交的文件中,SolarWinds還表示:

| “大約有18,000個(gè)客戶下載了木馬化的SolarWinds Orion版本” |

路透社周日首次報(bào)道了針對(duì)財(cái)政部和商務(wù)部的黑客攻擊,指出:此事是如此嚴(yán)重,以至于國(guó)家安全委員會(huì)在周六召開(kāi)緊急會(huì)議。

國(guó)家安全委員會(huì)發(fā)言人約翰·尤利奧特(John Ullyot)表示:“美國(guó)政府已意識(shí)到這些報(bào)告,我們正在采取一切必要步驟,以識(shí)別和糾正與這種情況有關(guān)的任何可能問(wèn)題。”他沒(méi)有對(duì)負(fù)責(zé)的國(guó)家或集團(tuán)發(fā)表評(píng)論。

根據(jù)路透社的報(bào)道,除了商務(wù)部,俄羅斯人還瞄準(zhǔn)了處理互聯(lián)網(wǎng)和電信政策的美國(guó)國(guó)家電信和信息管理局,此外該黑客組織也與最近發(fā)生的竊取冠狀病毒疫苗研究的攻擊有關(guān)。

總結(jié):軟件供應(yīng)鏈已入雷區(qū)

雖然就目前報(bào)道來(lái)看,本次攻擊貌似與國(guó)內(nèi)并無(wú)多大干系,但實(shí)際上已經(jīng)拉響警笛!

根據(jù)ESG和Crowstrike的2019年供應(yīng)鏈安全報(bào)告:

- 16%的公司購(gòu)買(mǎi)了被做過(guò)手腳的IT設(shè)備;

- 90%的公司“沒(méi)有做好準(zhǔn)備”應(yīng)對(duì)供應(yīng)鏈網(wǎng)絡(luò)攻擊。

在安全牛“供應(yīng)鏈安全五大數(shù)字風(fēng)險(xiǎn)”一文中,“企業(yè)或者供應(yīng)商軟件漏洞”和“被植入惡意軟件的軟硬件”占據(jù)了兩席,軟件(包括固件)供應(yīng)鏈正在成為黑客實(shí)施供應(yīng)鏈攻擊的重要突破口,而且此類攻擊往往能夠“突破一點(diǎn),打擊一片”,危害性極大,甚至很多網(wǎng)絡(luò)安全軟件自身都存在供應(yīng)鏈風(fēng)險(xiǎn)(例如FireEye剛剛泄露的紅隊(duì)工具)。

根據(jù)埃森哲2019年的一項(xiàng)調(diào)查,受訪的4600家企業(yè)中40%曾因供應(yīng)商遭受網(wǎng)絡(luò)攻擊而發(fā)生數(shù)據(jù)泄露,大量企業(yè)報(bào)告直接攻擊減少的同時(shí),通過(guò)供應(yīng)鏈發(fā)起的“間接攻擊”卻呈上升趨勢(shì)。19年2月,賽門(mén)鐵克發(fā)布報(bào)告顯示,過(guò)去一年全球供應(yīng)鏈攻擊爆增78%,并特別強(qiáng)調(diào)2019年全球范圍內(nèi)供應(yīng)鏈攻擊活動(dòng)仍在繼續(xù)擴(kuò)大。以下,安全牛將過(guò)去近二十年的重大軟件供應(yīng)鏈攻擊事件列舉如下,以期幫助安全人員更好地理解供應(yīng)鏈入侵的模式,開(kāi)發(fā)出最佳實(shí)踐與工具。

參考資料:

- SolarWinds Orion軟件后門(mén)緩解建議(本周二將更新修補(bǔ)版本2020.2.1 HF 2):https://www.solarwinds.com/securityadvisory

- SUNWINRST后門(mén)利用SolarWinds供應(yīng)鏈入侵全球受害者:https://www.fireeye.com/blog/threat-research/2020/12/evasive-attacker-leverages-solarwinds-supply-chain-compromises-with-sunburst-backdoor.html

- FireEye SUNBURST檢測(cè)緩解工具頁(yè)面:https://github.com/fireeye/sunburst_countermeasures

- 美國(guó)證券交易委員會(huì)提交文件:http://www.sec.gov/ix?doc=/Archives/edgar/data/1739942/000162828020017451/swi-20201214.htm

【本文是51CTO專欄作者“安全牛”的原創(chuàng)文章,轉(zhuǎn)載請(qǐng)通過(guò)安全牛(微信公眾號(hào)id:gooann-sectv)獲取授權(quán)】