聊聊安全編排、自動化與事件響應技術

引言

隨著網絡安全攻防對抗的日趨激烈,企業和組織要在網絡已經遭受攻擊的假定前提下構建集阻止、檢測、響應和預防于一體的全新安全防護體系。這種場景下往往需要設置某些編排機制,自動實現多個設備或者服務間的協調,來完成一系列的快速安全防護與事件響應功能,即安全編排、自動化與事件響應(SOAR,Security Orchestration , Automation and Response)。

在國際上,美國、瑞士和德國等多個國家開展了安全編排自動化與響應產品的研制,并得到了較好的應用。反觀國內,還沒有出現專業的安全編排自動化與響應廠商,SOAR能力的獲得并非一朝一夕之功,需要深厚的安全運維技術[1]積累。國內的安全編排與自動化技術還需進一步深入研究。

一.NIST SP800-6: Computer Security Incident Handling Guide

2012年8月,美國NIST(National Institute of Standards and Technology)發布NIST SP800-61 Revision 2文件:Computer SecurityIncident Handling Guide[2]。

特別出版物800-61由美國國家標準與技術研究所(NIST)的信息技術實驗室(ITL)推出,該標準通過提供有效、系統的事件響應實用指南,來幫助組織減輕計算機安全事件帶來的風險。

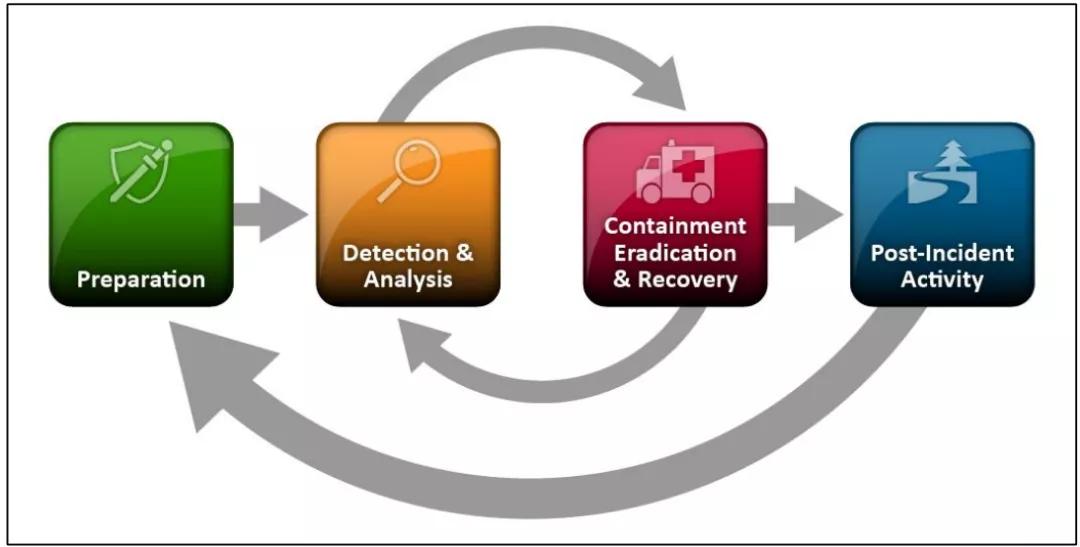

該指南將事件響應過程分為:準備階段,檢測與分析階段,遏制、消除與恢復階段和事后處理階段。準備階段包括建立和培訓事件響應團隊,以及獲取必要的工具和資源。在準備期間,組織通過基于風險評估的結果,選擇并實施一組控制措施來限制事件的數量。但是,實施控制后,殘留風險將不可避免地存在。因此,必須在事件發生時檢測安全漏洞并向組織發出警報。根據事件警告的嚴重性,組織可以采取遏制措來施控制事件的影響,最終從事件中恢復。在此階段中,活動通常循環回到檢測和分析階段。在事件得到適當處理后,組織將發布一份報告,詳細說明事件的原因和成本以及組織應采取的預防未來事件的步驟。事件響應生命周期如下:

圖:事件響應生命周期圖

準備階段:不僅要建立事件響應能力,以便組織隨時準備響應事件,還要通過確保系統、網絡和應用程序足夠安全來預防事件。

在事件準備過程中需要準備好相應的工具和資源,根據不同性質的事件制定不同的處理機制。如果一個機制失敗,一個組織應該具有多種溝通和協調機制,確保能夠實時響應。組織需要實施安全控制措施將事件數量保持在合理的范圍內來保護組織的業務流程。事件響應團隊可能能夠識別組織原本不知道的問題;通過檢測漏洞,團隊可以在風險評估中發揮關鍵作用。

檢測與分析階段:組織應準備好處理任何事件,但應著重于使用常見攻擊媒介的事件,對于不同類型的事件應具有不同的響應策略。

事件可能以無數種方式發生,因此不可能制定出處理每個事件的分步指示。組織通常應準備好處理任何事件,但應著重于準備處理使用常見攻擊媒介的事件。

事件響應過程中最具挑戰性的部分是準確地檢測和評估可能的事件。如果確定事件發生,需確定問題的類型、程度和嚴重性。事件的跡象表現為先兆和指標,通過不同的來源來識別前兆和指標,其中最常見的是計算機安全軟件警報、日志、公開可用的信息和人員。

事件響應團隊應按照預先制定的流程迅速分析和驗證每個事件,并記錄每個步驟。當團隊認為事件已發生時,團隊應迅速進行初步分析以確定事件的范圍,例如受影響的網絡、系統或應用程序等。

懷疑事件已發生的團隊應立即開始記錄有關該事件的所有事實,可以使用日志、電腦、相機等工具。應當注意的是從發現事件到最終解決,每一步都應記錄在案并加蓋時間戳。與事件有關的每個文件都應由事件處理者注明日期并簽名以留證。

優先處理事件可能是事件處理過程中最關鍵的決策點,應根據相關因素確定處理的優先級。對事件分析并確定優先級后,事件響應團隊需要通知適當的人員,以便所有相關人員都發揮自己的職責。

遏制,消除和恢復階段:遏制為制定補救策略提供了時間,遏制策略根據事件的類型而變化。遏制事件后,可能有必要清除系統被破壞的部分,使系統恢復到正常的運行狀態并防止以后發生類似事件。

大多數事件都需要遏制,遏制為制定補救措施提供了時間,遏制的一個重要部分是決策。提前制定適當的遏制策略,在事件發生時根據事件的類型選擇合適的策略,可以幫助更快的響應突發事件。

遏制事件后,可能有必要消除系統被破壞的部分,例如刪除惡意軟件和禁用違規用戶帳戶,以及識別和處理漏洞。在消除期間,重要的是確定組織內所有受影響的主機,以便可以對其進行修復。有些事件消除不是必需的,或者可以在恢復期間執行。在恢復過程中,管理員將系統恢復到正常運行狀態,確認系統正常運行,并修復漏洞以防止發生類似事件。

在事件處理過程中,有時需要標識攻擊主機。在法律訴訟時有可能會需要用到證據,因此要清楚地記錄所有證據的保存方式,應根據與法律人員先前討論中制定的適用于法律和法規的程序收集證據,以便證據在法庭上受理。

事后處理階段:事件發生后應當舉行會議,回顧發生的事件,收集事件數據,形成事故處理清單,對事件進行客觀評估,保留相應的證據,防止事件再次發生。

事件響應團隊應不斷學習改進來發現新的漏洞。在重大事件發生后應與相關方舉行“經驗教訓”會議,這對改善安全措施和事件處理流程非常有幫助。一次會議可以涵蓋多個事件,會議通過回顧發生的事件、采取的干預措施以及干預效果來預防事件再次發生。會議應在事件結束后的幾天內舉行。

小結:該標準從事件響應的準備階段,檢測與分析階段,遏制、消除和恢復階段和事后處理階段四個階段來闡述應對安全事件的策略。該指南可以有效地對事件的全生命周期進行管理,為我們處理安全事件提供了很好的理論基礎。

二

SOAR:安全編排與自動化響應技術

2015年,Gartner首次提出SOAR概念,將其定義為一種對利用機器讀取的、有狀態的安全數據提供報告、分析和管理的能力資源,為整個運營安全團隊提供支持。當時SOAR被定義為安全運維分析與報告(Security Operations , Analytics, Reporting, SOAR),可以看出SOAR對安全數據和事件分析的能力已經開始展現。隨著SOAR市場的逐步成熟,2017年Gartner[3]對SOAR進行了全新的概念升級,將SOAR定義為安全編排自動化與響應(Security Orchestration Automation and Response, SOAR)。這個時期SOAR被定義為使組織能夠收集不同來源的安全威脅數據和告警的技術,這些技術利用人工與機器的組合來執行事件分析和分類,從而根據標準工作流幫助定義、確定優先級并推動標準化的事件響應活動。此時的SOAR將安全編排和自動化(Security Orchestration andAutomation, SOA)、安全事件響應平臺(Security Incident Response Platforms , SIRPs)和威脅情報平臺(Threat Intelligence Platforms, TIPs)這三種技術相融合。融合后的SOAR技術在內生性功能不斷發展的同時,供應商也利用其平臺不斷增加SOAR的新功能,囊括了很多SOAR提出之初不曾涉及到的領域,使SOAR的解決方案被嵌入到更大的應用領域[5]。可以看出,2019年后SOAR的發展路徑將由SOC優化、威脅檢測和響應、威脅調查和響應以及威脅情報管理來驅動。該技術的功能是使企業組織的安全團隊能夠收集監控數據,例如警報,并能夠部分自動化地分析和處理事件,幫助安全人員根據預定義的工作流,確定優先級并推動標準化的事件響應活動[7]。

目前SOAR的三大核心技術能力分別是安全編排與自動化、安全事件響應平臺、威脅情報平臺。

安全編排與自動化是SOAR的核心能力和基本能力。安全編排是指將各種網絡服務單元進行有序的組織和安排,使各種服務平衡協調地完成用戶的某個需求。

安全編排通過劇本(Playbook)進行表述,并通過工作流引擎支撐劇本執行。劇本是面向編排管理員的,使其聚焦于編排安全操作的邏輯本身,而隱藏了具體連接各個系統的編程接口及其指令實現。安全自動化[4]是指自動化的編排過程,可以大大減少手動操作的時間。SOAR通常通過應用(App)和動作(Action)機制來實現可編排指令與實際系統的對接。

安全事件響應平臺是SOAR的關鍵功能,可獨立于SOAR存在。安全事件響應與安全編排與自動化的結合使得響應的能力獲得了極大的提升。安全事件響應包括告警管理、工單管理、案件管理等功能。其中,作為核心能力的案件管理功能幫助用戶對一組相關的告警進行流程化、持續化的調查分析與響應處置。

威脅情報平臺通過對多源威脅情報的收集、關聯、分類、共享和集成,以及與其它系統的整合,協助用戶實現攻擊的阻斷、檢測和響應。此外,隔離跟修復也是響應之后一個重要操作,包括文件隔離、文件刪除、進程網絡隔離、進程殺死/阻塞、進程隔離和基于哈希的阻止等。

目前國際上已經出現了很多SOAR專業廠商,很多SIEM大廠也紛紛收購并整合SOAR公司。例如:微軟收購Hexadite,Splunk收購Phantom等。

國內對于安全事件的檢測與告警的產品或算法種類很多,應用場景也非常廣泛,在一個場景下往往需要多種安全產品來解決安全事件,目前各單位和公司采用的網絡安全建設主流方案為部署大量的基于單點工作機制的網絡安全防護產品。網絡安全技術之間的整合度低、聯動性不強使得在應對網絡安全事件時不能高效率的處理事件。而且,安全操作仍然主要依賴手動創建和維護基于文檔的操作過程,這將導致較長的分析師入職時間、陳舊的過程流程、群組知識和執行操作功能中的不一致性等問題。而SOAR技術因為具有定制化、靈活化、聯動化的特點,可以將人員和流程編排在一起,從而解決設備孤立技術正合度低,人力不足且經驗難以固化的問題[6]。

小結:SOAR通過安全編排與自動化、安全事件響應平臺、威脅情報平臺功能推進標準化的事件自動響應活動。SOAR技術為安全事件響應提供了未來的發展方向,值得我們進行深入研究。

參考文獻:

[1]劉學. 新形勢下的網絡信息安全運維[J].網絡安全技術與應用 2020(1):7-8

[2]Cichonski P, Millar T, Grance T, et al. Computer securityincident handling guide[OL].[2020-09-09].https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-61r2.pdf

[3]Gartner says detection and response is topsecurity priority for organizations in 2017[OL].[2020-05-15].https://www.gartner.com/en/newsroom/press-releases/2017-03-14-gartner-says-detection-and-response-is-top-security-priority-for-organizations-in-2017

[4]Ohmori M. On Automation and Orchestration of an InitialComputer Security Incident Response by Introducing Centralized IncidentTracking System[J]. Journal of Information Processing,2019,27:564-73

[5]Claudio Neiva, Craig Lawson, Toby Bussa, Gorka Sadowsi,Market Guide for Security Orchestration, Automation and Response Solutions. GartnerReport, 27 June 2019

[6]網絡安全先進技術與應用發展系列白皮書—安全編排與自動化響應(SOAR)

【本文為51CTO專欄作者“中國保密協會科學技術分會”原創稿件,轉載請聯系原作者】