2020上半年勒索軟件洞察報告

在2020年過去的大半年里,全世界很多領域都面臨著嚴峻的挑戰,而網絡安全領域也不容樂觀,其中勒索軟件的勢頭一度上升,并出現了新的敲詐勒索模式。盡管勒索病毒感染事件約占惡意軟件總事件的3%左右,但相比其他惡意軟件破壞力更大,一旦遭遇勒索,企業將面臨業務中斷、高額贖金的風險。深信服千里目安全實驗室從勒索軟件的整體攻擊趨勢、勒索模式、家族類型和行業分布情況等方面分析,發布《2020上半年勒索軟件洞察報告》(以下簡稱報告)。

1、勒索軟件事件趨勢

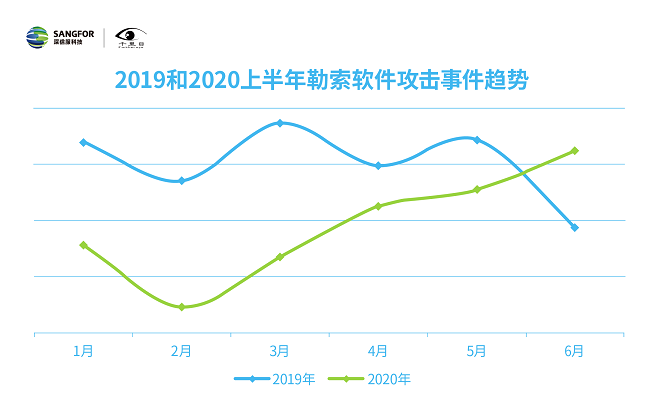

根據深信服安全云腦提供的數據顯示,2020年2月開始,勒索軟件從之前的低潮后開始恢復活力,攻擊勢頭上升,盡管處在COVID-19大流行期間,但針對政府、學校和醫療衛生行業的攻擊并沒有減弱。

2020上半年勒索軟件洞察報告

2019和2020上半年勒索攻擊事件趨勢對比

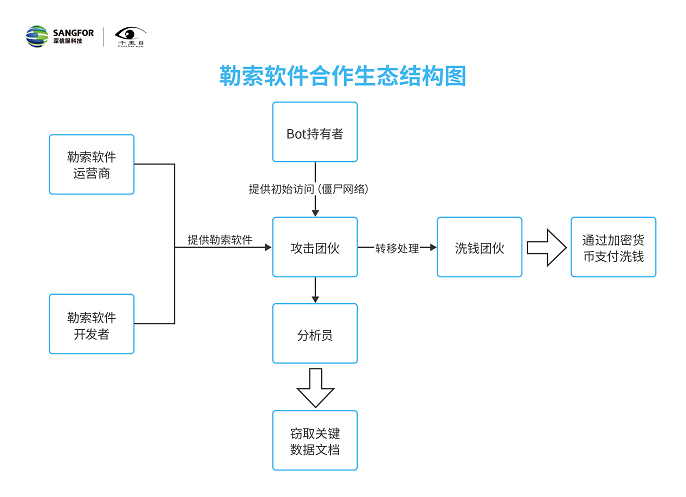

通過對大量的勒索事件進行調查分析,以及與一些行業伙伴的交流,發現犯罪團伙逐漸在形成規模化的商業運作,形成新的勒索軟件合作生態。活躍的攻擊團伙(例如臭名昭著的Emotet和Trickbot惡意軟件家族等)在實施網絡犯罪的過程中經常帶著廣泛的僵尸網絡感染,他們依靠僵尸網絡龐大的感染基數迅速擴張,在充分了解受害目標的財務和IT等系統之后,會將來自第三方的勒索軟件部署在受害者的資產上。勒索軟件合作生態結構如下圖所示:

2020上半年勒索軟件洞察報告

勒索軟件合作生態結構圖

在合作生態系統中,各角色獨立地在高度專業化的集群中運行,在大多數情況下,各角色會專注于自己所負責的模塊,他們之間除了業務聯系外幾乎沒有其他交集。比如,在過去,攻擊團伙和勒索軟件制作團隊往往是同一個,現在的攻擊團伙很多時候是獨立于勒索軟件開發者和運營商,作為相對獨立的角色存在。他們專注于借助僵尸網絡部署勒索軟件,給受害者造成的損失面更廣。這種新的勒索軟件合作生態使得勒索威脅的危害上升了一個新的高度。

2、勒索軟件贖金要求

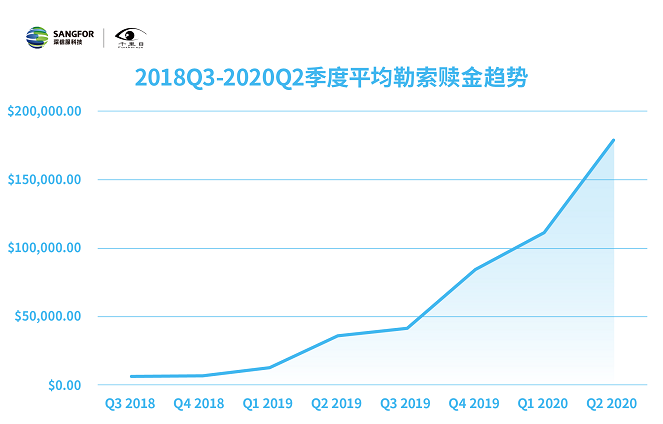

近年來,勒索軟件犯罪組織意識到使用廣撒網式的戰術并不能為其帶來更多的投資回報,于是他們開始逐漸采用復雜性和針對性都比較強的交付技術和機制,并針對性發起大型“狩獵”活動。大型企業雖然被攻擊的次數較少,但一旦遭受攻擊往往要繳納高額贖金,從而拉高了平均勒索贖金水平。在2020年上半年,排名靠前的勒索軟件攻擊次數減少,但要求的贖金大大增加。根據Coveware的數據顯示,與2019年相比,2020年第二季度的贖金要求同比增加了4倍。

2020上半年勒索軟件洞察報告

2018Q3-2020Q2季度平均勒索贖金趨勢

另外有兩個值得注意的趨勢,也是推動贖金增加的原因:

(1)部署勒索軟件前竊取數據的模式推動了高贖金繳納概率

一些勒索軟件運營商以受害者“不繳納贖金就會泄露其數據”為由鼓勵攻擊者增加勒索贖金。這種趨勢始于2019年11月,以Maze、Sodinokibi、DoppelPaymer等新型勒索軟件為代表,在進行攻擊時會先竊取受害者的私密數據,如果受害者不支付贖金,攻擊者會公開或拍賣這些被盜數據。這無疑給受害者新增數據外泄的壓力,從而大幅提高受害者繳納贖金的概率。

(2)勒索軟件即服務(RaaS)持續盛行,運營商正在尋求更高的贖金要求

犯罪組織利用新的低成本勒索軟件即服務(RaaS)發起攻擊,不再需要深厚的技術專長即可參與網絡犯罪。在針對大型企業的勒索軟件系列中,RaaS運營商正在尋求更高的贖金要求,十萬百萬的贖金要求已成為常態。

3、勒索軟件家族類型分布

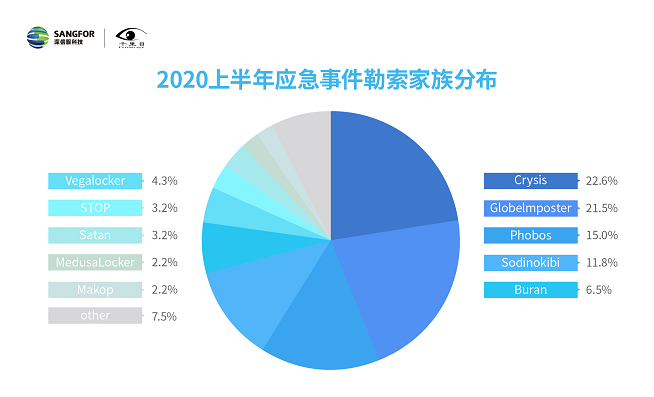

從深信服處理的勒索應急事件來看,將近70%的勒索軟件攻擊是由四種最常見的勒索軟件變種(Crysis、GlobeImposter、Sodinokibi、Phobos)進行的,他們的大部分攻擊是利用RDP爆破作為攻擊入口。除此之外,還有幾種新的RaaS變體,例如VegaLocker、MedusaLocker等,這些新進入者以較低的前期成本和技術知識吸引了網絡犯罪初學者。

2020上半年勒索軟件洞察報告

2020年上半年應急事件勒索家族分布

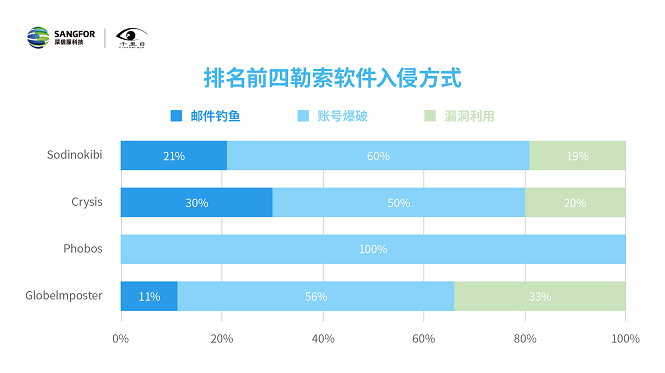

對過去半年應急響應的勒索軟件攻擊媒介進行整理發現,遠程桌面協議(RDP)入侵和電子郵件網絡釣魚的攻擊入口增加,而軟件漏洞和其它攻擊媒介略有減少。攻擊者使用的攻擊媒介表明了他們所偏愛的目標規模。Phobos幾乎是通過不安全的RDP配置來專門針對小型企業,該漏洞利用程序便宜且普遍,并且幾乎沒有操作技術難度。而對于大型企業,攻擊者通常會采用網絡釣魚郵件作為初始攻擊。

2020上半年勒索軟件洞察報告

排名前四的勒索軟件入侵方式占比

活躍的勒索病毒家族會發起針對性極強的大型“狩獵”活動,定制化勒索大量贖金。如SamSam,這是一個可追溯到2016年的勒索軟件程序,以“高效率的定制化攻擊”而聞名。近年來,Ryuk、Sodinokibi等新的勒索軟件組織也采用了類似的策略。通過從國內外安全廠商披露的Sodinokibi/REvil相關報告以及實際案例分析,可以看到該勒索的完整攻擊路徑:

2020上半年勒索軟件洞察報告

4、勒索軟件行業分布

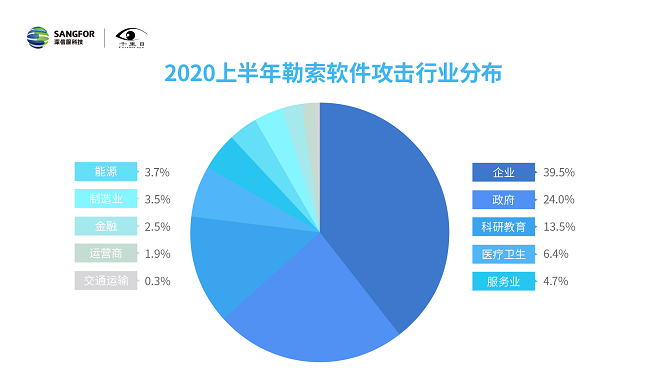

今年以來,企業單位和公共部門遭遇的攻擊均出現顯著增長,值得注意的是,疫情下許多勒索軟件并未對醫療行業“手下留情”,2020上半年約有6.4%勒索軟件攻擊針對醫療行業。另外,許多威脅攻擊者會精心籌劃并注重勒索軟件攻擊時間,以使勒索收益最大化,例如SNAKE勒索團伙針對本田集團的事件中就發現攻擊團伙在病毒代碼中硬編碼了本田集團相關的系統名、公網 IP、域名信息等,這意味著此次勒索攻擊行動蓄謀已久。

COVID-19的爆發迫使一些學校、企業開放遠程訪問,但配置不當的遠程服務也是導致教育行業和企業的攻擊增多的重要原因。如下圖所示,2020上半年勒索軟件攻擊行業分布中,企業、政府、教育行業排名前三。

2020上半年勒索軟件洞察報告

2020年上半年勒索攻擊行業分布

5、勒索軟件與APT組織

通常營利性的勒索軟件和APT組織有較為明顯的區分。勒索軟件通常只是為了賺錢而部署,而APT組織一般以竊取數據為目的。因為APT組織的作案手段是針對極其安全的網絡的攻擊,這些攻擊長期持續存在并且不容易被檢測。

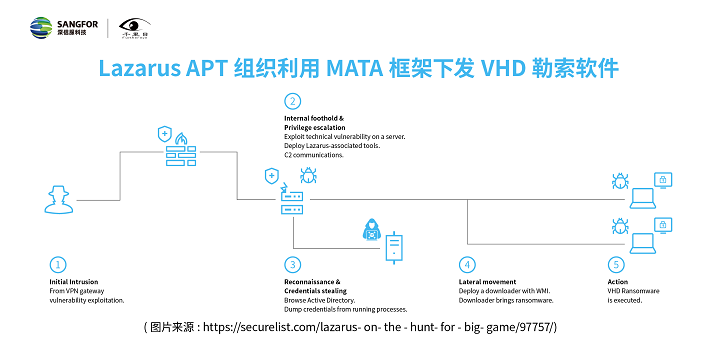

但是拉撒路(Lazarus)似乎模糊了這一界限。Lazarus組織是MATA(Dacls)惡意軟件框架的唯一所有者,而該惡意軟件最終會將VHD勒索軟件部署在受害者的主機上。

下圖為卡巴斯基處理一起感染勒索軟件的事件中發現的攻擊過程圖,攻擊者通過存在漏洞的虛擬私人網絡進行入侵,并獲得了管理員權限,同時在受感染的系統上部署了MATA(Dacls)后門,從而能夠接管Active Directory服務器然后將VHD勒索軟件部署到網絡中的所有計算機。本次事件表明APT組織也可能使用勒索軟件團伙的手法進行斂財。

2020上半年勒索軟件洞察報告

Lazarus APT組織利用MATA框架下發VHD勒索軟件

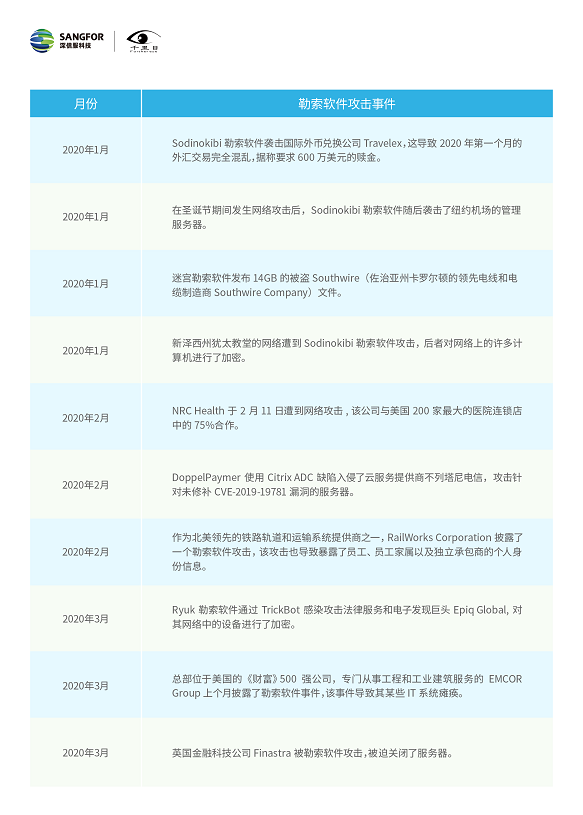

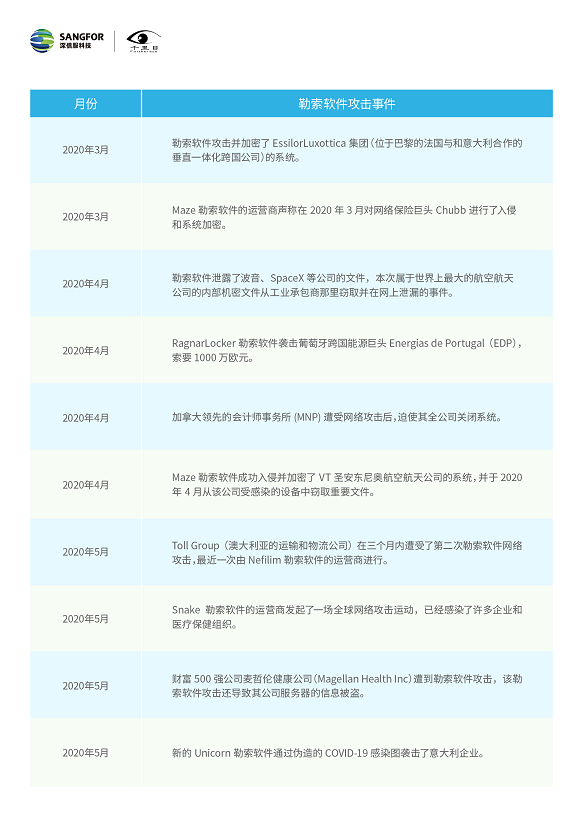

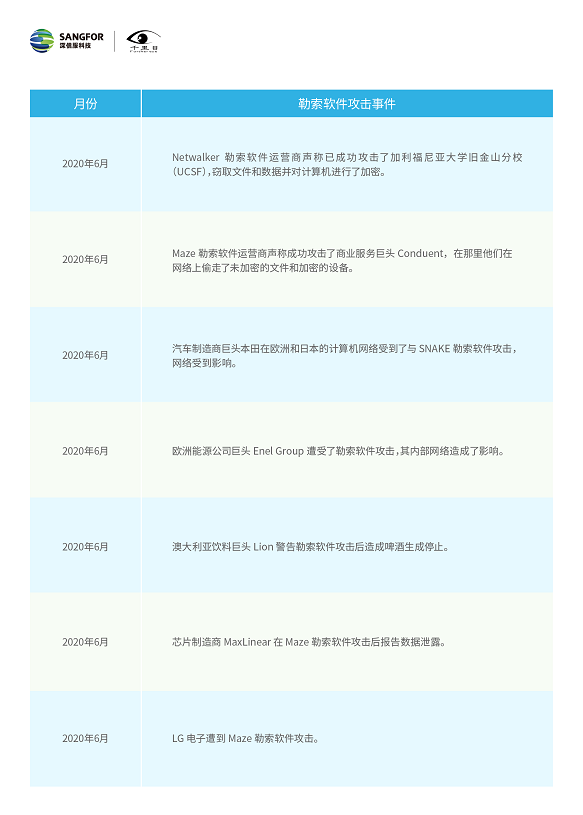

6、2020年上半年勒索軟件攻擊事件

勒索病毒產業鏈在不斷革新技能和規模化商業運作,持續在世界范圍內產生嚴重危害。通過梳理2020上半年全球勒索的一些大事件可以看到,上半年勒索軟件依舊十分活躍。

2020上半年勒索軟件洞察報告

2020上半年勒索軟件洞察報告

2020上半年勒索軟件洞察報告

7、小結

上述統計數據揭示了2020年上半年勒索軟件的主要趨勢,勒索軟件攻擊的目標逐步轉向對政企機構的精準攻擊,并采用勒索加竊密數據并威脅公開的雙重手段以要求更高的贖金;另外,勒索軟件的商業運作模式逐漸規模化,新的合作生態使得威脅上升到一個新的高度。從勒索軟件的大量增加到攻擊模型的變化可以發現,勒索軟件依然是犯罪分子的首選工具,勒索軟件的傳播者一直在積極尋找新的方法來從犯罪活動中獲利,包括和其他犯罪團伙的合作、拍賣竊取的敏感數據等手段。

隨著安全供應商不斷開發防御系統來檢測和阻止攻擊,勒索軟件也在不斷發展,變得更加擅長隱藏在文件中和正常網站中,避免被傳統的防病毒軟件檢測到。分散化也是當前惡意軟件生態系統的重要特點,分散化的形式可以產生靈活的業務模型,在其中勒索軟件借助僵尸網絡得以加速識別受害資產并完成部署。

雖然許多組織已經通過實施防病毒軟件和其他基于簽名的解決方案來保護他們的系統,但是這些方法對高級勒索軟件攻擊的抵抗效果還是較小的。企業單位需要實施多層次的安全措施,以應對現代勒索軟件的挑戰,從而有效保護自身網絡。

https://www.coveware.com/blog/q2-2020-ransomware-marketplace-report如若轉載,請注明原文地址