某工控4G路由器存在大量弱口令

最近頻繁的出現路由器的漏洞,如思科RV320/325:CVE-2019-1652和CVE-2019-1653,可直接獲得配置文件并遠程執行命令;MikroTik RouterOS漏洞”by the way”,直接獲取用戶密碼并建立賬號登錄路由器;CVE-2019-11219:iLnkP2P點對點系統存在安全漏洞數百萬IoT設備遭受遠程攻擊。路由器與物聯網設備已經成為信息社會不可缺失的重要基礎部分,其安全性也越來越受到重視。

近日研究發現,在國產某某工控4G路由器中存在大量弱口令。

??

該工業級4G路由器,四LAN口,兼有WIFI傳輸通道。4G高速蜂窩網絡應對遠距離傳輸+近距離組網等復雜的無線通信需求。GPS(可選)、ZigBee(可選)、雙無線網絡(可選)。

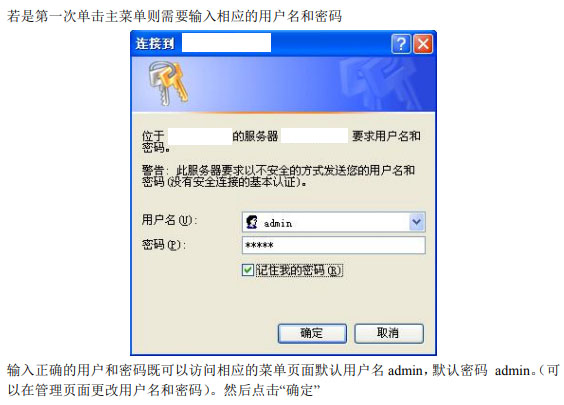

在其官方提供的下載說明中發現其默認密碼:admin/admin

??

對于用戶在進行設備安裝維護時沒用對初始密碼進行修改,導致大量暴露在公網上的設備全部處于危險狀態,對于由該工控路由器控制的系統設備產生威脅。

在zoomeye中搜索該公司產品,共計有4萬臺已有設備,中國境內存在大量該設備。

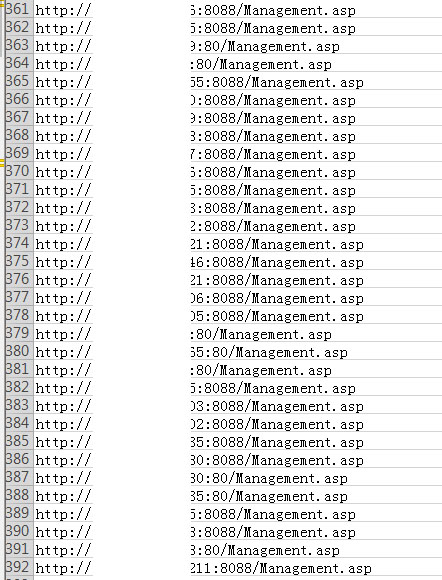

2018年4月20日至21日,主席在全國網絡安全和信息化工作會議上曾說:“沒有網絡安全就沒有國家安全,就沒有經濟社會穩定運行,廣大人民群眾利益也難以得到保障”。為了使國家安全得以保障,對此設備的安全影響進行了進一步的研究,對暴露在公網中的設備進行抓取后進行弱口令的驗證,在這里只使用admin/admin默認密碼進行身份認證。最終發現其默認密碼驗證的成功率在50%左右。下圖為部分驗證成功的設備地址(已做處理)。

??

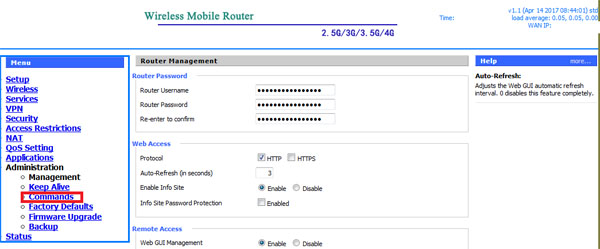

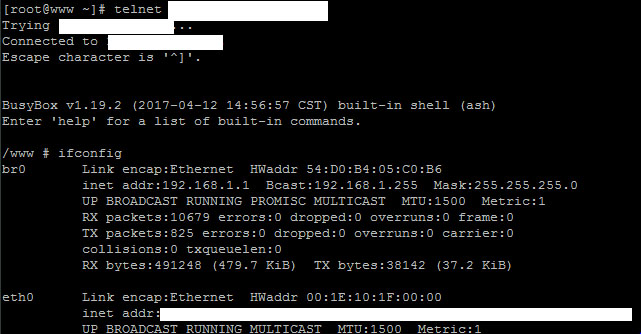

可能有人會問為什么要針對這款設備的弱口令大做文章,一方面是最近剛好發現該產品弱口令情況比較嚴重,提醒大家要注意安全防護意識,此次只用默認密碼成功率就高的可怕,可想而知現有其他的暴露在網絡中的認證設備會是怎樣的情況;另一方面,不得不說該設備為了調試方便做了一些很神奇的功能,身份驗證成功后,是如下的界面:

廠商為了調試方便或者管理方便,將控制臺寫在了網頁功能之中,導致所有驗證成功的人都可以直接執行命令。

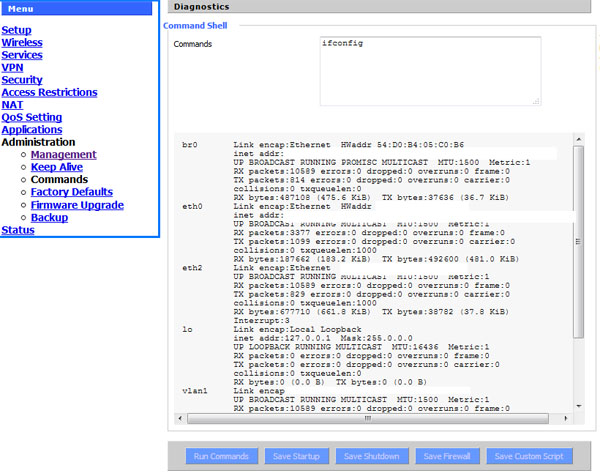

??

??

弱口令+控制臺命令執行=設備徹底淪陷,最后可以直接進入設備,控制設備。

??

為了安全起見,在這里就不再進一步說明了,過程中關鍵步驟與信息也已經略過打碼。如有不妥自己心里清楚就行了哈。