如何打造一個“零信任”網(wǎng)絡(luò)

零信任網(wǎng)絡(luò)能提供更好的數(shù)據(jù)泄露防護(hù),但通往零信任網(wǎng)絡(luò)的道路卻困難曲折。零信任模型的核心思想,是網(wǎng)絡(luò)邊界內(nèi)外的任何東西,在沒經(jīng)過驗證之前都不予信任。用傳統(tǒng)安全方法擋不住數(shù)據(jù)泄露的公司企業(yè)目前越來越關(guān)注零信任網(wǎng)絡(luò)模型了。

但是,想要實現(xiàn)該模型的公司企業(yè),首先就需要拋棄長期以來深植于內(nèi)部人可信和公司網(wǎng)絡(luò)可信思維基礎(chǔ)上的那些操作。

零信任模型

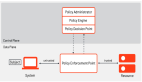

2010年,佛瑞斯特研究所構(gòu)造了“零信任”這個術(shù)語,用以描述嘗試連接網(wǎng)絡(luò)資產(chǎn)的任何用戶和任何設(shè)備都被當(dāng)成不可信對象處理的一種安全模型。該模型突出設(shè)備憑證和用戶憑證的使用,而不以網(wǎng)絡(luò)位置來作為允許或拒絕網(wǎng)絡(luò)資產(chǎn)訪問的基礎(chǔ)。

佛瑞斯特和其他業(yè)內(nèi)人士宣稱,零信任方法可防止攻擊者在突破網(wǎng)絡(luò)邊界后藏身網(wǎng)絡(luò)內(nèi)部繼續(xù)摸查高價值目標(biāo)。因為傳統(tǒng)安全控制和數(shù)據(jù)泄露預(yù)防工具無法發(fā)現(xiàn),使用被盜憑證的外部攻擊者所做的惡意活動。因為,他可以自由來去。最近幾年數(shù)據(jù)泄露事件大量爆發(fā),問題的根源,在于公司企業(yè)長期以來所持有的隱式信任用戶和內(nèi)網(wǎng)流量的做法。只將外部用戶當(dāng)做不可信對象加以驗證,怎么能防住日益嚴(yán)重的內(nèi)部人威脅呢?

黑客攻擊者還不是唯一的問題。移動辦公和云服務(wù)托管的增長,也令很多公司企業(yè)難以確立起網(wǎng)絡(luò)邊界。傳統(tǒng)筑起邊界長城守護(hù)內(nèi)部資源的安全方法,隨著企業(yè)數(shù)據(jù)的分散化和數(shù)據(jù)訪問方式的多樣化而不再有效。

信任是個危險的漏洞,容易被攻擊者利用。用戶和網(wǎng)絡(luò)分為可信及不可信的觀念,是公司企業(yè)首先需要拋棄的。

零信任概念中,任何人、任何設(shè)備、任何網(wǎng)絡(luò)都不可信。必須要摒棄“人以網(wǎng)分”的想法,將注意力集中在網(wǎng)絡(luò)中四處流通的數(shù)據(jù)包上。要監(jiān)視所有流量,而不僅僅是外部流量。

漫漫零信任路

實現(xiàn)零信任網(wǎng)絡(luò)可能會很困難。作為零信任網(wǎng)絡(luò)的先行者,谷歌花了6年時間才從其VPN和特權(quán)網(wǎng)絡(luò)訪問模式遷移到BeyondCorp零信任環(huán)境。期間谷歌不得不重新定義和調(diào)整其職位角色及分類,建立起全新的主控庫存服務(wù)以跟蹤設(shè)備,提升App可見性,并翻新用戶身份驗證及訪問控制策略。從董事會層面自頂向下地支持并推進(jìn)零信任網(wǎng)絡(luò)建設(shè)。

邁向零信任之路時應(yīng)遵循的一條關(guān)鍵原則是,在被驗證可信之前,任何人任何設(shè)備都不能訪問內(nèi)部資源。網(wǎng)絡(luò)本身不可以確定用戶可以訪問哪些服務(wù)。

賦予用戶的信任,不能基于用戶嘗試訪問公司應(yīng)用的位置——公司網(wǎng)絡(luò)邊界內(nèi)部或外部,而應(yīng)基于用戶信息、設(shè)備信息和所訪問的資源。

重點應(yīng)放在安全驗證用戶、知曉用戶角色及訪問權(quán)限,以及能夠識別出異常用戶/設(shè)備行為上。這也意味著要能夠安全驗證設(shè)備,識別設(shè)備使用上下文,并確保對設(shè)備應(yīng)用了全部該有的安全控制措施。在這樣的環(huán)境中,多因子身份驗證(MFA)和用戶及實體行為分析(UEBA)之類的功能,是確立用戶信任的關(guān)鍵。零信任的目標(biāo),就是轉(zhuǎn)換到“從不信任,總是驗證”的模式。

從內(nèi)而外設(shè)計安全

規(guī)劃零信任時,切記不能像當(dāng)前大多數(shù)企業(yè)所做的那樣由外而內(nèi)地設(shè)計安全,而應(yīng)由內(nèi)而外地規(guī)劃。應(yīng)少考慮攻擊界面,而更多地關(guān)注“防護(hù)界面”——公司實際需要保護(hù)的數(shù)字資產(chǎn)。

應(yīng)以將安全及訪問控制措施盡可能地貼近防護(hù)界面為目標(biāo),而不應(yīng)將這些防護(hù)措施遠(yuǎn)遠(yuǎn)安置在網(wǎng)絡(luò)邊界。人們常將網(wǎng)絡(luò)分隔與零信任搞混,但如果我們不知道防護(hù)界面,那還做網(wǎng)絡(luò)分隔干什么呢?

為實現(xiàn)零信任環(huán)境,內(nèi)容分發(fā)網(wǎng)絡(luò)公司阿卡邁已清除了其企業(yè)邊界。這是因為用戶位置已不再能夠賦予用戶信任度了。

今年晚些時候,阿卡邁還將下架遠(yuǎn)程員工的所有VPN訪問,徹底棄用口令也就在不遠(yuǎn)的將來。想要訪問該公司應(yīng)用和系統(tǒng)的任何人——包括該公司員工,都會被當(dāng)成來賓先進(jìn)行驗證。只有通過了用戶驗證、訪問權(quán)限驗證和設(shè)備驗證,才會被賦予信任。

安全邊界仍然圍繞個人設(shè)備展開,但企業(yè)邊界背后的特權(quán)網(wǎng)絡(luò)概念就已落伍。零信任模型比以邊界為中心的方法更能提供統(tǒng)一又安全的企業(yè)資產(chǎn)訪問。

在零信任之路上,沒什么東西比可見性更重要的了。可見性是關(guān)鍵第一步,是創(chuàng)建整個策略的基石。阿卡邁啟動零信任遷移時所做的第一步工作,就是為其所有應(yīng)用和設(shè)備建立其全面的庫存清單。

想要保護(hù)敏感數(shù)據(jù),首先得知道這些數(shù)據(jù)都在哪兒,知道數(shù)據(jù)在企業(yè)網(wǎng)絡(luò)中的流動方式,知曉都有哪些用戶在用哪些設(shè)備訪問這些數(shù)據(jù)。正如谷歌指出的,當(dāng)你無法信任網(wǎng)絡(luò)來提供對企業(yè)資產(chǎn)的安全訪問時,你就得有可靠的實時數(shù)據(jù)來告訴你有哪些人和系統(tǒng)正在訪問公司資產(chǎn)。

實現(xiàn)零信任的另一關(guān)鍵,是要有強(qiáng)大的方法來安全識別并驗證用戶及設(shè)備。舉個例子,谷歌的網(wǎng)絡(luò)上就僅容許經(jīng)該公司采購并管理的設(shè)備。所有設(shè)備都具有基于設(shè)備證書的唯一ID,且需滿足嚴(yán)格的安全控制才可以訪問網(wǎng)絡(luò)。該公司使用與HR過程耦合的數(shù)據(jù)庫來識別用戶并確保職位和訪問權(quán)限信息實時更新。

谷歌在BeyondCorp相關(guān)白皮書中曾寫道:“對公司資源的所有訪問都經(jīng)過全面驗證和授權(quán),并基于設(shè)備狀態(tài)和用戶憑證予以全面加密。”

【本文是51CTO專欄作者“”李少鵬“”的原創(chuàng)文章,轉(zhuǎn)載請通過安全牛(微信公眾號id:gooann-sectv)獲取授權(quán)】