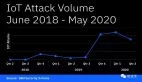

數說IoT僵尸網絡

Mirai僵尸網絡在1年半前震驚世界。但早在那之前,安全專家就已警告過物聯網(IoT)設備對僵尸網絡控制者的吸引力。IoT傳感器已經滲透進我們的工作和個人生活之中,存在于攝像頭、汽車、電視機、冰箱、可穿戴設備等等各類用品中。

?? ??

在攻擊者眼中,IoT傳感器就是完美僵尸網絡節點:無處不在、聯網、默認設置糟糕、軟件漏洞成堆,而且人們很容易遺忘它們的存在。這些設備部署之后基本處于無人監管狀態,既沒有軟件或固件升級,也不會打補丁。所以,網絡罪犯開始利用IoT設備開展僵尸網絡攻擊行動不過是個時間問題。

Mirai僵尸網絡就是首個大規模IoT僵尸網絡案例,且自2016年末出現以來,此類攻擊源源不斷。下面我們就用數字來解說一番IoT僵尸網絡攻擊。

1. 2017年IoT僵尸網絡控制者倍增

??

國際反垃圾郵件組織(Spamhaus)的報告顯示,所有僵尸網絡活動中IoT僵尸網絡的增長是最快的。2017年,僵尸網絡控制者的數量暴增32%,但IoT僵尸網絡控制者的數量直接翻了一倍。

2. 早期Mirai攻擊

??

安全研究人員在2016年8月發現了Mirai僵尸網絡,該IoT僵尸網絡拉開了僵尸網絡威脅最新一波進化的大幕。Mirai在該年早秋正式開始興風作浪,搞癱了安全博主克雷布斯的網站KrebsonSecurity.com,并以創紀錄的 1.5 Tbps DDoS 攻擊流量讓法國虛擬主機提供商OVH直接下線——該攻擊至今依然保持著流量洪水紀錄。專門針對IoT設備設計的惡意軟件驅動了Mirai僵尸網絡的所有早期活動,而且方法很是簡單:用60個常見默認口令挨個嘗試登錄即可。

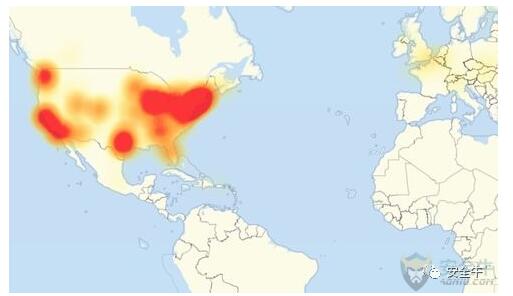

3. Dyn被拿下

??

Mirai早期活動的高潮發生在2016年10月21日:該僵尸網絡組織了一系列DDoS攻擊,成功致使托管DNS提供商Dyn無法提供服務,令北美各大網站均無法訪問,包括亞馬遜、Spotify、Netflix、推特、GitHub和Yelp。Dyn的團隊最初報告稱攻擊來自數百萬臺被黑設備,但稍后的調查表明該攻擊是由僅10萬臺IoT僵尸主機發起的。

4. Mirai成為僵尸網絡暴漲源頭

最初幾次攻擊過后,Mirai惡意軟件的源碼便在網上公開了。自此,使用該源碼發起的僵尸網絡攻擊迅速增多。360網絡安全實驗室的研究人員自Mirai出現伊始就一直跟蹤記錄遭其入侵的設備:截止去年夏天,在不到一年的時間里,Mirai累計感染了270萬臺IoT設備。

5. Mirai開發者被判

?? ??

今年1月,Mirai惡意軟件的3名開發者與美國司法部達成認罪協議,迅速宣判。這3名開發者不過是20歲上下的青年,他們在宿舍中開發出了Mirai并將其租給網絡罪犯使用。認罪后,他們將面臨5年監禁和25萬美元的罰款。

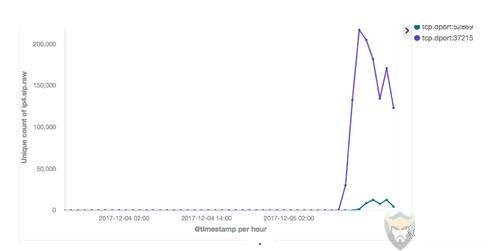

6. Satori迅速冒頭

??

無論Mirai的開發者是否被繩之以法,IoT僵尸網絡魔盒已被打開。去年,基于Mirai的各類變種代碼突然出現,攻擊方法甚至比以往還要強大而有效。其中最成功的一種名為Satori,出現于去年年末,可利用華為HG532e家庭網關路由器零日漏洞發起攻擊,真正引爆了IoT僵尸網絡的攻擊能力。據360網絡安全實驗室研究人員所說,Satori可利用該漏洞在12小時內感染28萬臺設備。

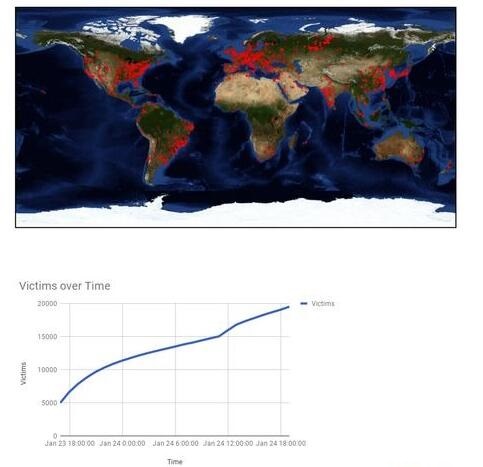

7. Hide N Seek 可快速發現僵尸主機

??

IoT僵尸網絡進化的最新例子是 Hide N Seek (HNS),這是安全公司Bitdefender在本月檢測出的新僵尸網絡。1月10日至今,HNS在相當大的地理范圍里發展了2.4萬臺僵尸主機。該新型僵尸網絡的特征之一,就是其先進的點對點通信系統。

8. 僵尸網絡租賃

??

IoT僵尸網絡的租用費用是多少呢?一份報告揭示,暗網上某僵尸網絡租賃廣告稱,租用5萬臺僵尸設備在2周內進行每小時5-10分鐘冷卻時間的間斷性攻擊,需要3000-4000美元。

9. 企業已感受到IoT僵尸網絡威脅

??

AT&T全球網絡安全狀態報告稱,35%的企業認為IoT設備是過去12個月里數據泄露的主要源頭,其中68%預測IoT威脅在2018年還會繼續增長。90%的企業在去年已進行了全面網絡風險評估,但僅50%執行了特別針對IoT威脅的風險評估。