VAWTRAK網銀木馬變種:以Word宏和PowerShell為武器

近日,趨勢科技的安全專家們發現一種名為VAWTRAK的網銀木馬增長迅速,該木馬大量使用惡意Word宏和Windows PowerShell腳本,攻擊者們已經利用該木馬瞄準了花旗、匯豐、摩根大通、美國銀行在內的國際金融機構。

背景信息

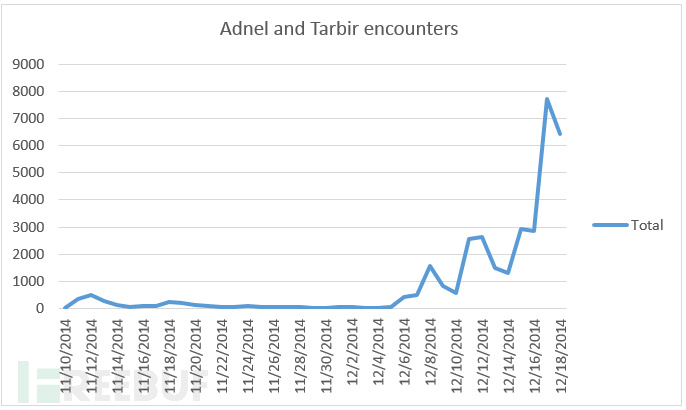

2015年初,微軟惡意軟件防護中心(MMPC)發布警報,提示大量使用宏來傳播惡意代碼的惡意軟件增長迅猛。MMPC的專家們發現,基于宏功能的惡意軟件正在大量增加,其中最活躍的當屬惡意軟件Adnel和Tarbir。

早在去年,安全研究人員們就發現攻擊者開始使用Windows PowerShell指令shell并通過惡意宏下載器來傳播惡意軟件ROVNIX。而現在,人們則發現攻擊者正在使用微軟Word中的惡意宏來傳播網銀木馬VAWTRAK。

趨勢科技在2014年6月份首次注意到網銀木馬VAWTRAK利用Windows系統中稱為“軟件限制策略(SRP)”的特性阻止受害系統運行大部分的安全軟件,這些安全軟件包括趨勢科技Antivirus、ESET、賽門鐵克AVG、微軟、因特爾等53種知名安全軟件。當時該網銀木馬瞄準了日本、德國、英國和瑞士的銀行客戶。

而近日,攻擊者們正利用該木馬攻擊金融機構,包括美國銀行、巴克萊銀行、花旗銀行、匯豐銀行、勞埃德銀行和摩根大通集團。

木馬功能及攻擊流程

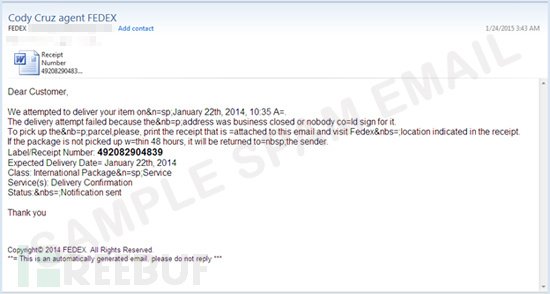

攻擊鏈以網絡釣魚郵件開始,用來傳播VAWTRAK網銀木馬的詐騙信息都經過精心制作,以使得它們看起來好像來自聯邦郵件公司。

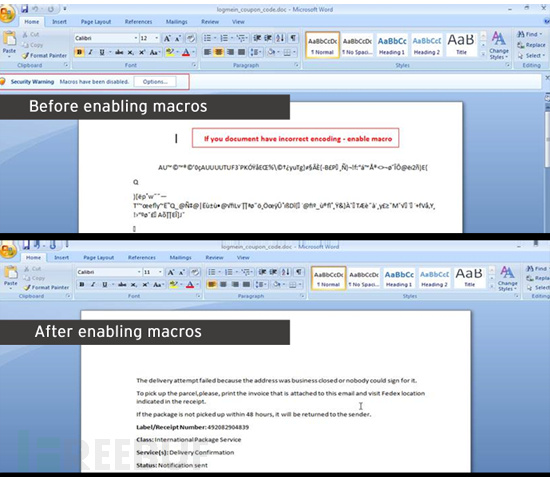

在基于Windows宏感染的其他事例中可以觀察到,當郵件收件人打開文檔時將首先看到一些亂七八糟的符號,然后會提示受害者為了正確查看該消息需要啟用宏。

在趨勢科技發布的一篇報告中說道:

收件人一旦啟用了宏,一個批處理文件將會被植入到受害者電腦上,此外還包含有一個.VBS文件和PowerShell腳本文件。該批處理文件用來執行.VBS文件,然后會提示運行PowerShell腳本,PowerShell文件最后會下載VAWTRAK木馬變種,該木馬目前被殺毒軟件識別為“BKDR_VAWTRAK.DOKR”。

VAWTRAK網銀木馬能夠從不同的來源竊取信息,包括微軟Outlook和Windows Mail等郵件服務的登錄憑證。

此外,該木馬還可以從最常見的瀏覽器中竊取敏感數據,并能竊取文件傳輸協議(FTP)的客戶端帳戶信息,以及如FileZilla這種文件管理器軟件信息。

此外,BKDR_VAWTRAK.DOKR可以繞過如一次性密碼(OTP)令牌這種雙因子身份驗證,并且還具有像自動傳輸系統(ATS)這樣的功能。VAWTRAK惡意軟件的SSL繞過和ATS功能依賴于它接收到的配置文件,配置文件中包括注入到Web瀏覽器并用于ATS和SSL的腳本。

除此之外,它還能通過表單抓取、截圖、站點注入等方法來竊取信息,這些目標站點包括亞馬遜、Facebook、開心農場、谷歌、Gmail、雅虎郵箱和推特。

專家們強調,自從VAWTRAK木馬在2013年8月份首次曝光以來,一直在不斷進化,該網銀木馬“地位”很高,甚至可以被認為是“黑色生態圈”中的一個特權工具。