馬航失聯(lián)可能:FMS和ACARS系統(tǒng)可被黑客攻擊并接管

馬航MH370失聯(lián)已經(jīng)進(jìn)入第十一天,創(chuàng)下世界航空史商業(yè)客機(jī)失蹤時間記錄,同時也引發(fā)了史上最大規(guī)模的跨國海空搜救行動。在調(diào)查MH370下落的過程中,全球媒體和民眾的接觸到了兩個航空專用名詞,F(xiàn)MS(飛行管理系統(tǒng))和ACARS(飛機(jī)通訊地址與報告系統(tǒng))。

據(jù)美國全國運輸安全委員會前調(diào)查員雷格·費斯(Greg Feith)介紹,航班飛行路線改變是通過向飛行管理系統(tǒng)(FMS)輸入指令實現(xiàn)的,飛行管理系統(tǒng)的信息會通過飛機(jī)通訊地址與報告系統(tǒng)(ACARS)傳回航空公司的維護(hù)基地。

雖然諸多跡象表明MH370的失聯(lián)與飛行員人為操縱有關(guān),但正如一年前曾報道過的勞斯萊斯飛機(jī)發(fā)動機(jī)引擎會自動回傳數(shù)據(jù)這一事實被忽視一樣,所有的媒體和調(diào)查機(jī)構(gòu)目前都沒有提及的一點是:與掌管汽車發(fā)動機(jī)的ECU等汽車專用計算機(jī)通訊網(wǎng)絡(luò)一樣,上述兩個航空業(yè)的標(biāo)準(zhǔn)技術(shù)毫無安全可言,完全無法抵御潛在的主動或被動式攻擊。

2013年4月發(fā)表的一篇文章“如何用Android智能手機(jī)劫持一家客機(jī)”,介紹了黑客如何通過攻擊FMS和ACARS兩個航空專用系統(tǒng)從而讓飛機(jī)從飛行管理系統(tǒng)中消失,從地面用Android手機(jī)操控飛機(jī)飛行到指定地點,甚至讓飛機(jī)墜毀。雖然這種攻擊只是存在理論上的可能性,但是安全專家在開發(fā)概念驗證攻擊軟件時暴露了FMS和ACARS系統(tǒng)的安全漏洞,正如黑帽大會揭示ATM機(jī)漏洞后犯罪集團(tuán)立刻開發(fā)出了洗劫ATM機(jī)的U盤,在安全專家們發(fā)現(xiàn)FMS和ACARS系統(tǒng)漏洞一年后的今天,鑒于馬航MH370失蹤事件已經(jīng)超出常識和想象范圍,我們不能完全排除黑客遠(yuǎn)程攻擊甚至遙控飛機(jī)的可能性。以下為原文轉(zhuǎn)載:

航空公司的飛行安全專家們,你們還在擔(dān)心恐怖分子或者好事者用大功率激光筆在飛機(jī)起降時晃瞎飛行員的眼睛嗎?恐怖分子們,你們還在挖空心思把“家 伙”帶上飛機(jī)嗎?現(xiàn)在真正“革命性”的技術(shù)來了,劫機(jī)者用一部Android手機(jī)就能在家里遙控一架航班,就像操縱航模一樣,這可不是恐怖分子的酒后胡 言。

Android手機(jī)應(yīng)用千千萬,但是有一種危險應(yīng)用你可能打破頭也想不到,那就是——劫持飛機(jī)。

昨天在阿姆斯特丹的Hack in the Box大會上,德國信息安全顧問Hugo Teso向人們演示了如何通過一個普通的Android智能手機(jī)應(yīng)用劫持一架飛機(jī),這個演示立刻吸引了全場觀眾的注意力。

Teso在信息安全領(lǐng)域有超過11年的經(jīng)驗,但他作為經(jīng)受專業(yè)訓(xùn)練的商業(yè)飛行員的駕齡則有12年。因此Teso是少數(shù)能綜合利用科技和航空兩個領(lǐng)域的技術(shù)進(jìn)行跨界攻擊的人選。

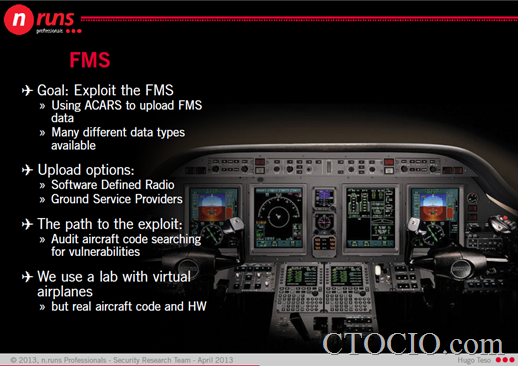

Teso開發(fā)了一個劫持框架(SIMON)和一個Android應(yīng)用(PlaneSploit),向飛機(jī)的飛行管理系統(tǒng)(計算單元和控制顯示單元)發(fā)送攻擊信息。Teso向聽眾演示了這種攻擊方法的可怕后果:完全控制并接管一家飛機(jī)。

Teso攻擊的兩個航空信息系統(tǒng)之一是播式自動相關(guān)監(jiān)察系統(tǒng)(Automatic Dependent Surveillance-Broadcast,ADS-B),通過一個板載的發(fā)射器,該系統(tǒng)負(fù)責(zé)向航空管理員發(fā)送飛機(jī)狀態(tài)信息(身份、目前位置、海拔高 度等)。ADS-B還能接受附近飛機(jī)的空中交通狀況、天氣等信息。

Teso攻擊的另外一個系統(tǒng)是飛行器通訊尋址與報告系統(tǒng)(ACARS),這個系統(tǒng)的功能是在飛機(jī)和航空管理員之間通過無線電或衛(wèi)星交換信息,同時還能自動更新飛行狀態(tài)信息。

與掌管汽車發(fā)動機(jī)的ECU等汽車專用計算機(jī)通訊網(wǎng)絡(luò)一樣,上述兩個航空業(yè)的標(biāo)準(zhǔn)技術(shù)毫無安全可言,完全無法抵御潛在的主動或被動式攻擊。Teso首 先用ADS-B發(fā)現(xiàn)并鎖定所要劫持的航班,然后用ACARS收集機(jī)載電腦信息并通過發(fā)送惡意信息攻擊其漏洞,最終控制并操縱了整架飛機(jī)!

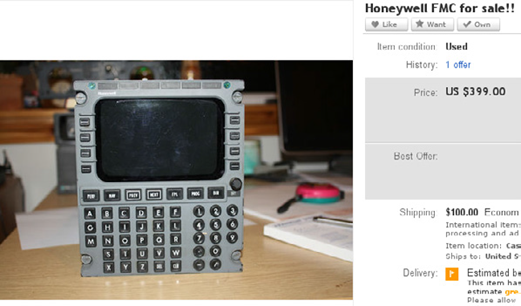

出于安全考慮,Teso自行研究開發(fā)的SIMON框架特意設(shè)計成只能在虛擬環(huán)境中運行,而不能在真實的飛機(jī)上使用。但是在Teso的測試實驗室,所 有的軟件硬件的連接和通訊方式都與現(xiàn)實場景完全一致。(編者按:事實上Teso使用的ACARS和FMS等大量軟硬件都是從eBay上低價淘來的,如下圖)

SIMON一旦被部署到飛行管理系統(tǒng)(FMS)的計算機(jī)中,很難被察覺,因此也沒有必要像Rootkit那樣隱藏自己。通過SIMON,攻擊者能向遠(yuǎn)程的飛行管理系統(tǒng)上傳特定的載荷,包括飛行計劃、具體命令甚至定制化的插件。

為了讓劫持看上去更直觀“有趣”,Teso還開發(fā)了一款名為PlaneSploit的Android應(yīng)用程序來通過SIMON遙控飛機(jī)。(編者按:當(dāng)然,這款應(yīng)用是不可能在Google Play上架的,我們就不提供超鏈了)

Teso的Android劫機(jī)應(yīng)用PlaneSploit能完成以下操作(在虛擬環(huán)境中):

◆ 讓飛機(jī)飛往指定地點

◆ 在特定高度和位置觸發(fā)事件

◆ 讓飛機(jī)墜毀

◆ 讓飛機(jī)從飛行管理系統(tǒng)中消失

◆ 讓飛機(jī)駕駛艙里的各種指示燈一起閃爍,就像迪斯科舞會那樣

更加狗血但卻完全可行的是,Teso的Android應(yīng)用還能利用手機(jī)里的加速感應(yīng)器來用手勢操作飛機(jī)。

當(dāng)然,以上所有功能的前提是飛機(jī)必須處于自動駕駛模式,如果飛行員發(fā)覺情況不對,可以切換到手動模式,從而擺脫手機(jī)的控制,避免災(zāi)禍的發(fā)生。

饒是如此,我們也必須承認(rèn),隨著數(shù)字化和物聯(lián)網(wǎng)的高速發(fā)展,越來越多關(guān)鍵基礎(chǔ)設(shè)施和交通系統(tǒng)的專用網(wǎng)絡(luò)正在成為黑客攻擊的目標(biāo),而其結(jié)果也比虛擬世界的攻擊要可怕得多。

原文鏈接:http://www.ctocio.com/ccnews/15135.html#jtss-tsina