ZoomEye發布D-Link后門分析報告

背景

安全研究員逆向工程發現嵌入式設備商中國臺灣友訊科技(D-Link)路由器多個型號使用的固件系統中存在后門。D-Link 的固件由其美國子公司Alpha Networks開發。黑客只需要將瀏覽器User-Agent標志修改為:xmlset_roodkcableoj28840ybtide,再訪問路由器IP地址,即可無需經過驗證訪問路由器的Web管理界面修改設備設置。

影響型號包括:DIR-100、DIR-120、DI-524、DI-524UP、DI-604S、DI-604UP、DI-604+、TM-G5240、BRL-04R、BRL-04UR、BRL-04CW、BRL-04FWU等

其中后門字符串roodkcableoj28840ybtide從后往前讀是“Edit by 04882 Joel Backdoor”,其中Joel可能是Alpha Networks的資深技術總監Joel Liu。不知道這是否是故意留的后門, 考慮到這家公司的開發團隊是美國的公司,不知道是否與斯諾登事件是否有關聯。

ZoomEye.org全球數據統計

知道創宇安全研究團隊,利用大數據掃描分析,繪制了全球范圍內D-Link的部署地圖。

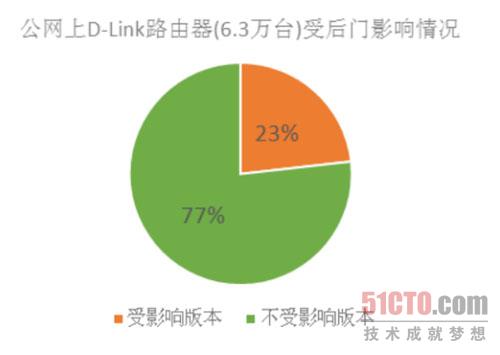

公網上可訪問的D-Link設備有 62460個。

受影響的型號分布

??

根據報道受影響的版本,在公網可訪問數量占公網上可訪問的全部D-Link數量比例為

??